de Koobface malware gang-blootgesteld!

Page: 1 2 3 4 5 6 7 Next →

An investigation by Jan Drömer, independent researcher,

and Dirk Kollberg, SophosLabs.op 17 januari 2012 onthulde de New York Times dat Facebook van plan is om vijf mannen te benoemen die betrokken zijn bij de Koobface-bende. Naar aanleiding van de aankondiging hebben we besloten om het volgende onderzoek te publiceren, dat verklaart hoe we dezelfde namen hebben ontdekt. Dit onderzoek is ook beschikbaar als downloadbare PDF.

- Inleiding: er is geen perfecte (cyber)misdaad

- de Koobface bende maakt een fout, en dan nog een..

- van auto ‘ s en kittens..

- Krotreal-of wat zit er in een bijnaam?

- Binnen de Koobface-bedrijf

- Language matters – МобСофт

- Vrienden en familie een zwakke schakel voor de Koobface bende

- Sex sells

- De adult webmasters van St Petersburg

Lezers worden geadviseerd dat sommige namen en andere gegevens in het kader van deze paper zijn weggelaten om de bescherming van de privacy van de verdachten en hun gezinnen. Bovendien kunnen sommige URL ‘ s in dit document aanstootgevend materiaal of kwaadaardige inhoud bevatten die niet veilig is om te browsen. Het is belangrijk te erkennen dat geen van de personen waarnaar in dit document wordt verwezen, beschuldigd is van misdaden en als onschuldig moet worden beschouwd totdat het tegendeel is bewezen.

Inleiding: er is geen perfecte (cyber)misdaad

Het Koobface botnet – een product van de zelf uitgeroepen “Ali Baba & 4” of “Koobface Gang” – terroriseert sinds medio 2008 miljoenen internetgebruikers en blijft dit doen tot op de dag van vandaag, ondanks meerdere takedown inspanningen.

het onderstaande onderzoek, uitgevoerd door de onafhankelijke onderzoeker Jan Drömer en Dirk Kollberg van SophosLabs, is gericht op de verdachten achter een van de grootste cybercriminaliteitsbedreigingen van de afgelopen jaren en het proces van hun identificatie.

onderzoek naar de verdachten werd voornamelijk uitgevoerd van begin oktober 2009 tot februari 2010 en is sindsdien beschikbaar gesteld aan verschillende internationale wetshandhavingsinstanties.

zoals in het echte leven is een perfecte (cyber)misdaad een mythe. De simpele waarheid is dat het huidige cybercriminaliteitslandschap gericht is op het bereiken van maximale inkomsten met minimale investeringen, en dat impliceert een bepaald niveau van geaccepteerde onvolmaaktheid.het is deze onvolmaaktheid, gecombineerd met een gevoel van “criminele arrogantie” en een oncontroleerbare bedreigingsomgeving zoals het internet, die uiteindelijk leidde tot de identificatie van meerdere verdachten die de “Koobface bende”vormden.

De Koobface-bende maakt een fout, en dan nog een..

bij elke aanval op cybercriminaliteit kan er enorme hoeveelheden technische informatie zijn, zoals IP-adressen, domeinnamen, enz. beschikbaar die meestal het startpunt van een onderzoek vormen.

Het Koobface onderzoek was niet anders, en bij identificatie van een van de Koobface Commando & Control (C&C) servers die gebruikt werden om de aanvallen te sturen, werd een eerste fout door de bende geïdentificeerd.

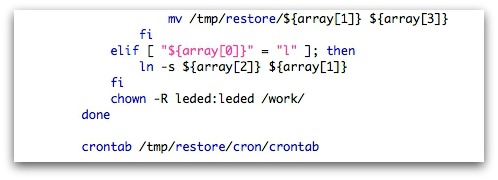

Het bleek dat de Apache webserver op een van de actieve Commando & Besturingsservers (stop.com, 67.212.69.230) had de mod_status module ingeschakeld. Na het inschakelen van deze webserver module, elke bezoeker wordt voorzien van openbare toegang tot een live-weergave van de verzoeken aan de webserver, waardoor het onthullen van bestand en directory namen.

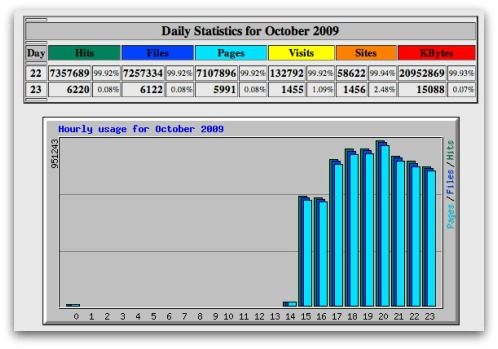

hoewel deze fout eind oktober 2009 werd opgemerkt en gecorrigeerd, maakte de bende pas enkele dagen later weer een fout door het Webalizer statistics tool op een publiek toegankelijke manier te installeren, waardoor een nog beter inzicht in de structuren van hun Commando & besturingssysteem mogelijk werd.

een belangrijke doorbraak in het technisch onderzoek werd uiteindelijk bereikt begin December 2009 toen de Webalizer statistics tool een ongebruikelijke aanvraag toonde voor een bestand met de naam “last.tar.bz2”, die na verder onderzoek een volledige Dagelijkse back-up bleek te bevatten van het Koobface Commando & Control software. Tijdens het onderzoek konden soortgelijke back-ups worden verkregen van verschillende andere Koobface Commando & besturingssystemen.

hoewel deze back-ups een gedetailleerde technische analyse mogelijk maken, werden ze voornamelijk onderzocht om het gehele systeemlandschap te identificeren dat het Koobface-Botnet vormt, evenals alle informatie (Gebruikersnamen, broncode-opmerkingen, logbestanden met IP-adressen, enz.) die kunnen helpen om de achterliggende actoren te identificeren.

Dit leidde tot verschillende domeinnamen en IP-adressen, waarvan één systeem in het bijzonder overeind stond.

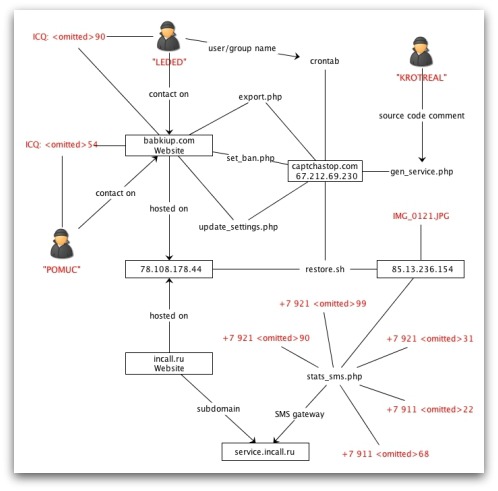

Dit “Koobface moederschip” werd gehost op het IP-adres 78.108.178.44, gevestigd in een netwerk van UPL Telecom in Praag (Tsjechië) en gebruikt om statistieken op te slaan, monitor C&C en gebruikt in het herstelproces in geval C&C-servers niet meer beschikbaar zijn.

twee van de gevonden domeinnamen (babkiup.com en service.incall.ru) werden ook gehost op de Koobface Mothership server. Terwijl incall.ru bleek een legitieme VoIP dienst, babkiup.com was begroeting gebruikers met een service beschrijving die precies overeenkomt met het gedrag van de Koobface Botnet, met inbegrip van een korte vraag en Antwoord sectie voor geïnteresseerde klanten en ICQ contactgegevens voor twee personen gaan door de bijnamen “PoMuC” en “LeDed”.

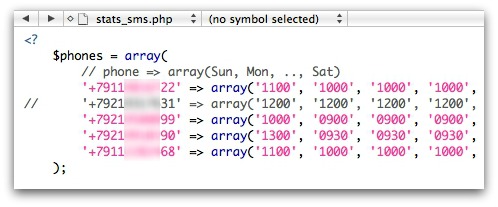

terug naar de backups, waarschijnlijk de meest verbluffende informatie werd gevonden in een PHP-script gebruikt om dagelijkse inkomsten statistieken via korte sms-berichten naar vijf mobiele telefoons. Het internationale prefix +7 identificeert deze nummers als Russische telefoonnummers.

merk op dat een telefoonnummer is uitgesloten van het ontvangen van SMS-berichten, wat ofwel betekent dat dit bendelid gewoon niet geïnteresseerd was in deze statistieken of het kan ook een indicatie zijn dat een lid de groep heeft verlaten.

De bijnaam” LeDed”, genoemd als een contactpunt op de ” babkiup.com ” website, verschijnt opnieuw als een Unix gebruikersnaam binnen een script dat gebruikt wordt om de ter ziele gegane Koobface C&C servers te herstellen. Het is van bijzonder belang dat binnen dit script “LeDed” verschijnt als gebruiker/groupnaam binnen het Unix chown Commando.

” Krotreal “is een andere bijnaam die kan worden gevonden in een script genaamd” gen_service.php”. Omstandigheden suggereren dat de broncode commentaar binnen het script, werd gemaakt door “Krotreal” zelf, waarschijnlijk impliceren dat deze persoon toegang had tot de broncode van de PHP script(s) die deel uitmaken van het Koobface Commando & besturingssysteem.

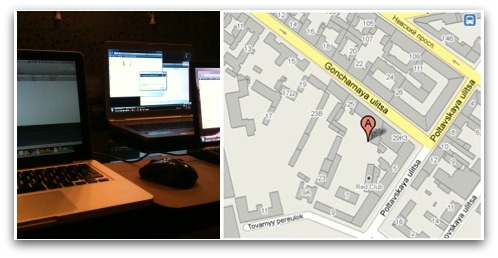

verder een afbeelding met de naam “IMG_0121.JPG ” werd gevonden binnen een van de back-ups. Deze foto is volledig los van de functie van het Koobface botnet zelf, maar kan daar geplaatst zijn door een Koobface bendelid.

volgens de Exif-metagegevens op de foto die op 15 September 2009 is genomen met een Apple iPhone met een breedtegraad van n 59° 55,66′ en een Lengtegraad van e 30° 22,11′. Dit wijst direct naar het centrum van St. Petersburg, Rusland.

hoewel deze informatie mogelijk niet nauwkeurig genoeg is om één adres te identificeren, ondersteunt zij de eerdere veronderstelling dat de actoren in Rusland gevestigd zouden kunnen zijn en dat een of meer waarschijnlijk in de regio Sint-Petersburg gevestigd zijn.

Het is echter belangrijk erop te wijzen dat deze observatie nogal speculatief is, aangezien de foto geheel los kan staan van de Koobface-acteurs.

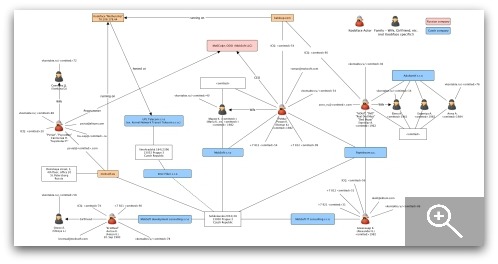

de volgende afbeelding toont belangrijke informatie die tot nu toe is afgeleid van de Koobface back-ups en websites.

van auto ‘ s en katjes..

elk verder onderzoek zou uiteraard beginnen met de telefoonnummers, aangezien dit de meest waarschijnlijke manier is om de identiteit van potentiële verdachten te verkrijgen. Verschillende notaties van telefoonnummers werden gebruikt als zoekstrings, evenals look-ups gemaakt tegen het online telefoonboek van St. Petersburg, Rusland.

Eén nummer werd gevonden op een online marktplatform voor auto ‘ s, één verkocht een BMW 3-serie met de nummerplaat “H <weggelaten> 98” in 2008.

hetzelfde telefoonnummer verscheen ook in een ander forum post uit September 2007, deze keer proberen om kittens te verkopen. Nog belangrijker in deze context is het e-mailadres “Krotreal@<weggelaten>.com” en de naam Anton vermeld als contact.