The Koobface malware gang-exposed!

Page: 1 2 3 4 5 6 7 Next →

an investigation by Jan Drömer, independent researcher,

and Dirk Kollberg, SophosLabs.

17.tammikuuta 2012 The New York Times paljasti, että Facebook aikoo nimetä viisi miestä Koobface-jengiin kuuluviksi. Ilmoituksen seurauksena olemme päättäneet julkaista seuraavan tutkimuksen, jossa kerrotaan, miten paljastimme samat nimet. Tutkimus on saatavilla myös ladattavana PDF-tiedostona.

- Introduction: There ain ’ t no perfect (cyber)crime

- Koobfacen jengi tekee virheen, ja sitten toisen..

- autoista ja kissanpennuista..

- Krotreal – vai mikä on lempinimessä?

- sisällä Koobface firma

- Kieliasiat – МобСофт

- ystävät ja perhe – heikko lenkki Koobface-jengille

- Seksi myy

- pietarilaisten aikuisten nettimestarit

lukijoille kerrotaan, että joitakin nimiä ja muita yksityiskohtia tästä paperista on jätetty pois epäiltyjen ja heidän perheidensä yksityisyyden suojelemiseksi. Lisäksi jotkin tämän asiakirjan URL-osoitteet saattavat sisältää loukkaavaa materiaalia tai haitallista sisältöä, joka ei ole turvallista selaamista varten. On tärkeää tunnustaa, että ketään tässä asiakirjassa mainituista henkilöistä ei ole syytetty mistään rikoksista ja että heitä olisi pidettävä syyttöminä, kunnes toisin todistetaan.

Johdanto: there ain ’ t no perfect (cyber)crime

Koobface – botnet – itsejulistetun ”Ali Baba & 4” tai ”Koobface Gang” – on terrorisoinut miljoonia internetin käyttäjiä vuoden 2008 puolivälistä lähtien ja jatkaa sitä tähän päivään asti useista alasampumisyrityksistä huolimatta.

alla oleva tutkimus, jonka takana ovat riippumattomat tutkija Jan Drömer ja Dirk Kollberg Sophoslabsista, keskittyy yhden viime vuosien suurimman kyberrikollisuusuhan takana oleviin epäiltyihin ja heidän tunnistamisprosessiinsa.

epäiltyjen tutkimuksia tehtiin pääasiassa lokakuun 2009 alusta helmikuuhun 2010, minkä jälkeen niitä on toimitettu useille kansainvälisille lainvalvontaviranomaisille.

kuten tosielämässä täydellinen (kyber)rikos on jotain myyttiä. Yksinkertainen totuus on, että nykypäivän tietoverkkorikollisuuden maisema pyritään saavuttamaan maksimaaliset tulot minimaalisilla investoinneilla, ja se merkitsee tiettyä hyväksyttyä epätäydellisyyttä.

juuri tämä epätäydellisyys, yhdistettynä ”rikollisen ylimielisyyden” tunteeseen ja hallitsemattomaan uhkaympäristöön, kuten Internetiin, johti lopulta useiden epäiltyjen tunnistamiseen, jotka muodostivat ”Koobface Gangin”.

Koobfacen jengi tekee virheen ja sitten toisen..

jokaisessa kyberrikollishyökkäyksessä voi olla valtavia määriä teknistä tietoa, kuten IP-osoitteita, verkkotunnuksia jne. saatavilla, jotka ovat yleensä tutkimuksen lähtökohta.

Koobfacen tutkinta ei ollut sen kummempaa, ja kun tunnistettiin yksi koobfacen komennoista & Control (C&C), joita käytettiin hyökkäysten ohjaamiseen, tunnistettiin jengin ensimmäinen virhe.

kävi ilmi, että Apache-verkkopalvelin yhdellä aktiivisella komennolla & kontrolloi palvelimia (stop.com, 67.212.69.230) oli mod_status-moduuli käytössä. Kun tämä www-palvelinmoduuli on otettu käyttöön, kuka tahansa kävijä saa yleisöltä suoran näkymän www-palvelimelle tehdyistä pyynnöistä, mikä paljastaa tiedostojen ja hakemistojen nimet.

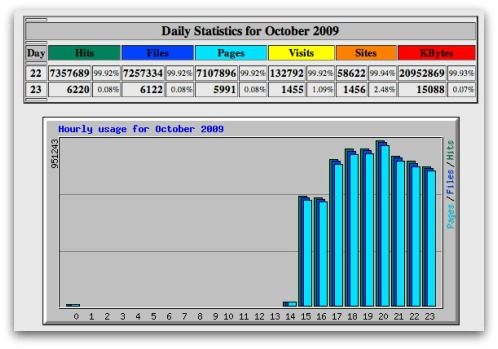

vaikka tämä virhe huomattiin ja korjattiin lokakuun 2009 lopussa, vain päiviä myöhemmin jengi teki jälleen uuden virheen asentamalla Webalizer statistics-työkalun julkisesti saataville, mikä mahdollisti entistä paremman käsityksen komentonsa rakenteista & ohjausjärjestelmä.

merkittävä läpimurto teknisessä tutkinnassa saavutettiin lopulta joulukuun alussa 2009, kun Webalizer-tilastotyökalu osoitti epätavallisen pyynnön tiedostolle nimeltä ”last.tar.BZ2”, joka lisätutkimuksissa osoittautui sisältävän täydellisen päivittäisen varmuuskopion Koobface-komennosta & ohjausohjelmisto. Tutkimuksen aikana vastaavia varmuuskopioita saatiin useista muista Koobface-komennoista & ohjausjärjestelmistä.

vaikka nämä varmuuskopiot mahdollistivat yksityiskohtaisen teknisen analyysin, niitä tutkittiin lähinnä koko Koobface-botnetin muodostavan järjestelmämaiseman tunnistamiseksi sekä kaikkien tietojen (käyttäjätunnukset, lähdekoodikommentit, IP-osoitteita osoittavat lokitiedostot jne.) , joka voisi auttaa taustalla olevien toimijoiden tunnistamisessa.

Tämä johti erilaisiin verkkotunnuksiin ja IP-osoitteisiin, joista erityisesti yksi järjestelmä nousi pystyyn.

Tämä ”Koobface Mothership” toimi IP-osoitteella 78.108.178.44, joka sijaitsee UPL Telecomin verkossa Prahassa (Tšekki) ja jota käytetään tilastojen tallentamiseen, monitori C&C ja jota käytetään palautusprosessissa tapauksessa C&C palvelimet eivät ole käytettävissä.

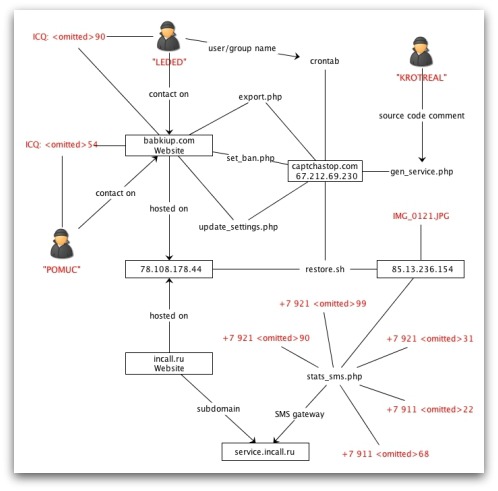

kaksi löydettyä verkkotunnusta (babkiup.com ja service.incall.ru) isännöitiin myös Koobface Mothership-palvelimella. While incall.ru vaikutti lailliselta VoIP-palvelulta, babkiup.com tervehti käyttäjiä Palvelukuvauksella, joka vastasi täsmälleen Koobface-botnetin käyttäytymistä, mukaan lukien lyhyt kysymys-ja vastausosio kiinnostuneille asiakkaille ja ICQ: n yhteystiedot kahdelle henkilölle, jotka käyttävät nimimerkkejä ”PoMuC” ja ”LeDed”.

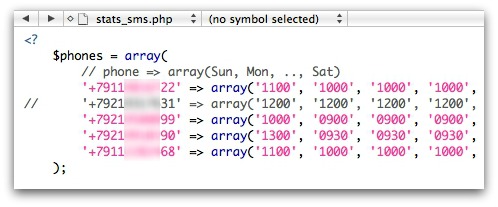

takaisin varmuuskopioihin, luultavasti upein tieto löytyi PHP-skriptistä, jota käytettiin päivittäisten tulotilastojen lähettämiseen lyhyiden tekstiviestien kautta viiteen matkapuhelimeen. Kansainvälinen etuliite + 7 tunnistaa nämä numerot venäläisiksi puhelinnumeroiksi.

huomaa, että yksi puhelinnumero on kommentoitu pois tekstiviestien vastaanottamisesta, mikä joko tarkoittaa, että tämä jengiläinen ei yksinkertaisesti ollut kiinnostunut tilastoista tai se voi olla myös merkki siitä, että yksi jäsen lähti ryhmästä.

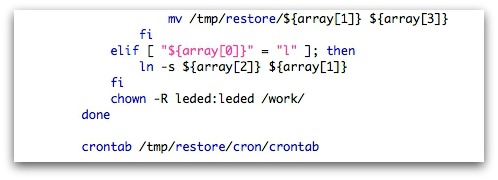

nimimerkki ”LeDed”, joka on nimetty yhteyshenkilöksi ”babkiupissa.com ” – sivusto, ilmestyy uudelleen Unix-käyttäjänimenä skriptin sisällä, jolla palautettiin Käytöstä poistetut Koobface C&C-palvelimet. On erityisen merkille pantavaa, että tässä komentosarjassa ”LeDed” näkyy käyttäjän/ryhmänimenä Unix chown-komennossa.

”Krotreal” on toinen lempinimi, joka löytyy kirjoituksesta nimeltä ”gen_service.php”. Olosuhteet viittaavat siihen, että skriptin sisällä tehty lähdekoodikomentaja oli ”Krotreal” itse, mikä todennäköisesti viittaa siihen, että tällä henkilöllä oli pääsy Koobface-komennon & ohjausjärjestelmän muodostavien PHP-skriptien lähdekoodiin.

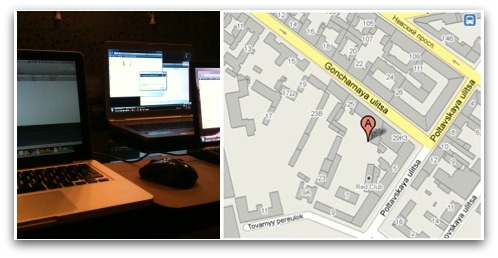

lisäksi kuva nimeltä ”IMG_0121.JPG ” löytyi yhden varmuuskopiot. Tämä kuva ei liity mitenkään itse Koobface-botnetin toimintaan, vaan sen on saattanut sijoittaa Koobface-jengin jäsen.

kuvan sisältämän EXIF-metatiedon mukaan se on otettu Applen iPhonella 15.syyskuuta 2009 leveysasteella N 59° 55.66′ ja pituusasteella e 30° 22.11′. Tämä osoittaa suoraan Pietarin keskustaan Venäjällä.

vaikka tämä tieto ei välttämättä ole riittävän tarkka yksittäisen osoitteen tunnistamiseksi, se tukee aikaisempaa olettamusta, jonka mukaan toimijat saattavat sijaita Venäjällä ja että yksi tai useampi sijaitsee todennäköisesti Pietarin alueella.

on kuitenkin tärkeää huomauttaa, että tämä havainto on melko spekulatiivinen ottaen huomioon, että kuva voisi olla täysin liittymätön Koobface-näyttelijöihin.

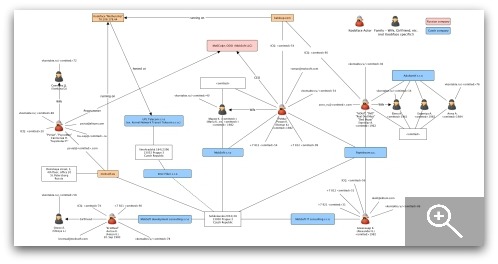

seuraava grafiikka kuvaa Koobfacen varmuuskopioista ja verkkosivuilta tähän mennessä saatuja avaintietoja.

p > autoista ja kissanpennuista..

jatkotutkimukset alkaisivat ilmeisesti puhelinnumeroista, koska ne ovat todennäköisin tapa saada mahdollisten epäiltyjen henkilöllisyydet selville. Hakusanoina käytettiin erilaisia puhelinnumeroiden merkintöjä sekä hakusanoja, jotka tehtiin Pietarin nettipuhelinluetteloa vastaan.

yksi numero löytyi autojen Nettimarkkina-alustalta, yksi myi BMW 3-sarjaa, jonka rekisterikilpi oli ”H <jätetty pois> 98” vuonna 2008.

sama puhelinnumero ilmestyi myös toisessa foorumiviestissä syyskuulta 2007, tällä kertaa yrittäen myydä kissanpentuja. Vielä tärkeämpi tässä yhteydessä on sähköpostiosoite ”Krotreal@<jätetty pois>.com” ja yhteyshenkilöksi merkitty nimi Anton.