La banda di malware Koobface-esposto!

Pagina: 1 2 3 4 5 6 7 Successivo →

Un’indagine di Jan Drömer, ricercatore indipendente,

e Dirk Kollberg, SophosLabs.

Il 17 gennaio 2012, il New York Times ha rivelato che Facebook ha intenzione di nominare cinque uomini come coinvolti nella gang Koobface. Come risultato dell’annuncio, abbiamo deciso di pubblicare la seguente ricerca, che spiega come abbiamo scoperto gli stessi nomi. Questa ricerca è disponibile anche come PDF scaricabile.

- Introduzione: Non c’è nessun crimine (cyber)perfetto

- La banda Koobface commette un errore, e poi un altro..

- Di auto e gattini..

- Krotreal-o cosa c’è in un soprannome?

- all’Interno di Koobface azienda

- le questioni Linguistiche – МобСофт

- gli Amici e la famiglia – un anello debole per Koobface gang

- il Sesso vende

- adult webmaster di San Pietroburgo

si avvisano i Lettori che alcuni nomi e altri dettagli all’interno di questo documento sono stati omessi per la tutela della privacy dei sospetti e delle loro famiglie. Inoltre alcuni URL all’interno di questo documento potrebbero contenere materiale offensivo o contenuti dannosi non sicuri per la navigazione. È importante riconoscere che nessuno degli individui di cui al presente documento è stato accusato di alcun crimine e dovrebbe essere considerato innocente fino a prova contraria.

Introduzione: non c’è nessun crimine (cyber)perfetto

La botnet Koobface – un prodotto dell’autoproclamato “Ali Baba & 4 ” o “Koobface Gang” – ha terrorizzato milioni di utenti Internet dalla metà del 2008 e continua a farlo fino ai giorni nostri, nonostante i molteplici sforzi di takedown.

La ricerca di seguito, condotta dal ricercatore indipendente Jan Drömer e Dirk Kollberg di SophosLabs, è focalizzata sui sospetti dietro una delle più grandi minacce informatiche degli ultimi anni e sul processo della loro identificazione.

La ricerca sui sospetti è stata condotta principalmente dall’inizio di ottobre 2009 fino a febbraio 2010 e da allora è stata messa a disposizione di varie forze dell’ordine internazionali.

Come nella vita reale, un perfetto (cyber)crimine è qualcosa di un mito. La semplice verità è che il panorama della criminalità informatica di oggi mira a raggiungere il massimo reddito con un investimento minimo, e ciò implica un certo livello di imperfezione accettata.

È questa imperfezione, associata a un senso di “arroganza criminale” e a un ambiente di minaccia incontrollabile come Internet, che alla fine ha portato all’identificazione di più sospetti che formano la “Koobface gang”.

Il gruppo Koobface commette un errore e poi un altro..

Con ogni attacco di criminalità informatica, ci possono essere grandi quantità di informazioni tecniche come indirizzi IP, nomi di dominio, ecc. disponibili che di solito costituiscono il punto di partenza di un’indagine.

L’indagine Koobface non era diversa, e dopo l’identificazione di uno dei comandi Koobface&Control (C& C) server utilizzati per indirizzare gli attacchi è stato identificato un primo errore da parte della banda.

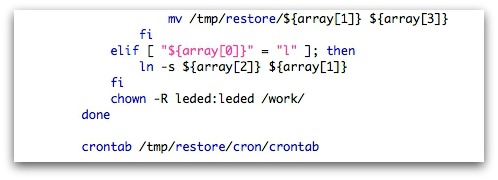

Si è scoperto che il server web Apache su uno dei comandi attivi & Server di controllo (stop.com, 67.212.69.230) aveva il modulo mod_status abilitato. Dopo aver abilitato questo modulo server web, ogni visitatore è dotato di accesso pubblico a una vista dal vivo delle richieste fatte al server web, rivelando così i nomi di file e directory.

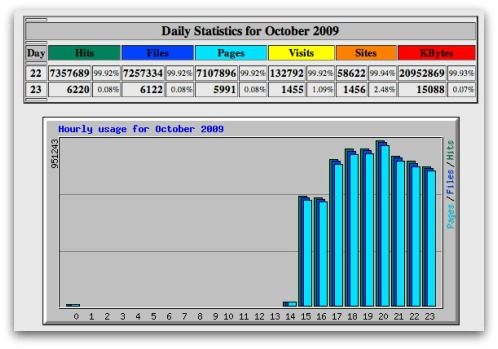

anche se questo errore è stato notato e corretto, alla fine di ottobre 2009, è stato solo pochi giorni dopo, quando il gruppo si fatto un altro errore installando le statistiche Webalizer strumento accessibile al pubblico, permettendo anche di comprendere meglio le strutture del loro Comando & sistema di Controllo.

Un importante passo avanti nella tecnica di indagine è stato finalmente raggiunto l’inizio di dicembre del 2009, quando il Webalizer strumento per le statistiche hanno mostrato un’insolita richiesta di un file denominato “ultimo.tar.bz2”, che dopo un ulteriore esame si è rivelato contenere un full backup giornaliero di Koobface Comando & software di Controllo. Durante l’indagine backup simili potrebbero essere ottenuti da vari altri comandi Koobface & Sistemi di controllo.

Mentre questi backup consentono un’analisi tecnica dettagliata, sono stati principalmente esaminati per identificare l’intero panorama del sistema che forma la Botnet Koobface così come qualsiasi informazione (nomi utente, commenti sul codice sorgente, file di log che mostrano indirizzi IP, ecc.) che potrebbe aiutare l’identificazione degli attori dietro.

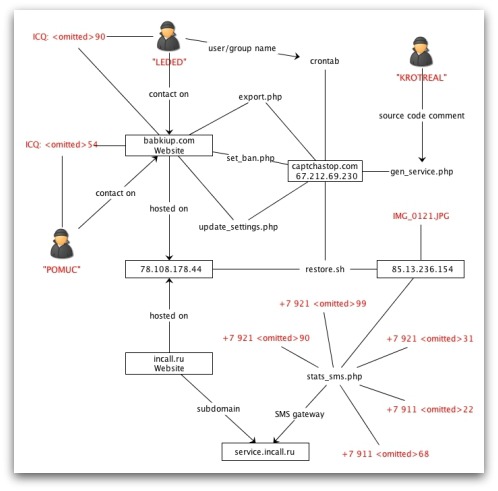

Ciò ha portato a vari nomi di dominio e indirizzi IP, di cui un sistema si alzò in piedi in particolare.

Questa “Koobface Mothership” è stata ospitata sull’indirizzo IP 78.108.178.44, situato all’interno di una rete di UPL Telecom a Praga (Repubblica Ceca) e utilizzato per memorizzare le statistiche, monitorare C&C e utilizzato all’interno del processo di ripristino nel caso in cui C&C server diventano non disponibili.

Due dei nomi di dominio trovati (babkiup.com e service.incall.ru) sono stati anche ospitati sul server Mothership Koobface. Mentre incall.ru sembrava essere un servizio VoIP legittimo, babkiup.com stava salutando gli utenti con una descrizione del servizio che corrispondeva esattamente ai comportamenti della botnet Koobface, inclusa una breve sezione di domande e risposte per i clienti interessati e i dettagli di contatto ICQ per due individui che andavano con i soprannomi “PoMuC” e “LeDed”.

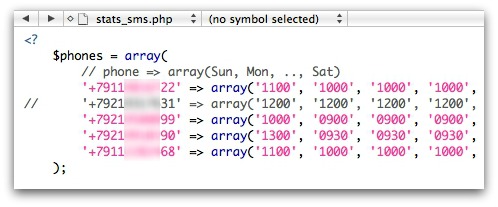

Tornando ai backup, probabilmente le informazioni più sorprendenti sono state trovate all’interno di uno script PHP utilizzato per inviare statistiche giornaliere sulle entrate tramite brevi messaggi di testo a cinque telefoni cellulari. Il prefisso internazionale + 7 identifica questi numeri come numeri di telefono russi.

Nota che un numero di telefono è stato commentato la ricezione di messaggi SMS, che significa che questo membro della gang, semplicemente non era interessato a queste statistiche o può anche essere un’indicazione di un membro del gruppo.

Il nickname “LeDed”, chiamato come punto di contatto sul “babkiup.com ” sito web, riappare come un nome utente Unix all’interno di uno script utilizzato per ripristinare Koobface defunta C&C server. È di particolare nota che all’interno di questo script “LeDed” si presenta come user/groupname all’interno del comando Unix chown.

“Krotreal” è un altro soprannome che può essere trovato all’interno di uno script chiamato “gen_service.PHP”. Le circostanze suggeriscono che il commento del codice sorgente fatto all’interno dello script, è stato fatto da “Krotreal” stesso, probabilmente implicando che questo individuo aveva accesso al codice sorgente dello script PHP(s) che compongono il comando Koobface & Sistema di controllo.

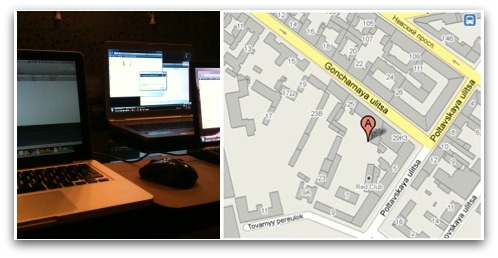

Inoltre un’immagine denominata ” IMG_0121.JPG ” è stato trovato all’interno di uno dei backup. Questa immagine non è completamente correlata alla funzione della botnet Koobface stessa, ma potrebbe essere stata collocata lì da un membro della gang Koobface.

Secondo i metadati Exif contenuti all’interno della foto è stata scattata con un Apple iPhone il 15 settembre 2009 con una latitudine di N 59° 55.66′ e una longitudine di E 30° 22.11′. Questo punta direttamente nel centro di San Pietroburgo, in Russia.

Anche se queste informazioni potrebbero non essere abbastanza accurate da identificare un singolo indirizzo, supportano la presunzione precedente che gli attori potrebbero essere situati in Russia e che uno o più sono probabilmente situati nella regione di San Pietroburgo.

Tuttavia, è importante sottolineare che questa osservazione è piuttosto speculativa, considerando che la foto potrebbe essere del tutto estranea agli attori di Koobface.

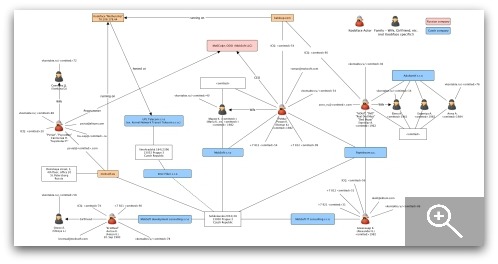

Il seguente grafico descrive le informazioni chiave derivate finora dai backup Koobface e siti web.

Di automobili e gattini..

Ogni ulteriore ricerca sarebbe ovviamente iniziare con i numeri di telefono, dato che questi sono il modo più probabile per ottenere le identità di potenziali sospetti. Diverse notazioni di numeri di telefono sono state utilizzate come stringhe di ricerca, così come ricerche fatte contro l’elenco telefonico online di San Pietroburgo, in Russia.

Un numero è stato trovato su una piattaforma di mercato online per le auto, uno stava vendendo una BMW serie 3 con il numero di targa auto “H<omesso> 98” nel 2008.

Lo stesso numero di telefono è apparso anche in un altro post sul forum da settembre 2007, questa volta cercando di vendere gattini. Ancora più importante in questo contesto è l’indirizzo email “Krotreal@<omesso>.com” e il nome Anton elencato come contatto.