Den Koobface malware gjengen-utsatt!

Side: 1 2 3 4 5 6 7 neste →

en undersøkelse Av Jan Drö, uavhengig forsker,

Og Dirk Kollberg, SophosLabs.

Den 17. januar 2012 avslørte New York Times At Facebook planlegger å nevne fem menn som involvert i Koobface-gjengen. Som et resultat av kunngjøringen, har vi besluttet å publisere følgende forskning, som forklarer hvordan vi avdekket de samme navnene. Denne undersøkelsen er også tilgjengelig som en nedlastbar PDF.

- Innledning: Det er ikke noe perfekt (cyber)kriminalitet

- Koobface gjengen gjør en feil, og deretter en annen..

- av biler og kattunger..

- Krotreal – eller hva er i et kallenavn?

- Inne I koobface firmaet

- Språk saker – МобСофт

- venner og familie – en svak Kobling for koobface gjengen

- sex selger

- de voksne webmastere I st petersburg

lesere anbefales at noen navn og andre detaljer i denne artikkelen er utelatt For Å Beskytte personvernet til de mistenkte og deres familier. Videre Kan Noen Nettadresser i dette dokumentet inneholde støtende materiale eller skadelig innhold som ikke er trygt for surfing. Det er viktig å erkjenne at ingen av personene nevnt i dette papiret har blitt belastet med noen forbrytelser og bør anses uskyldig inntil det motsatte er bevist.

Introduksjon: Koobface botnet-et produkt av Den selvutnevnte «Ali Baba & 4 «eller» Koobface Gang » – har terrorisert millioner av internett-brukere siden midten av 2008 og fortsetter å gjøre det frem til i dag, til tross for flere takedown-anstrengelser.forskningen nedenfor, utført av uavhengige forsker Jan Drö Og Dirk Kollberg Fra SophosLabs, er fokusert på de mistenkte bak en av de største cyberkriminalitetstruslene de siste årene og prosessen med identifikasjon.Forskning på de mistenkte ble hovedsakelig gjennomført fra begynnelsen av oktober 2009 til februar 2010 og har siden blitt gjort tilgjengelig for ulike internasjonale politimyndigheter.

som i det virkelige liv, en perfekt (cyber) kriminalitet er noe av en myte. Den enkle sannheten er at dagens cyberkriminalitet er rettet mot å oppnå maksimal inntekt med minimal investering, og det innebærer et visst nivå av akseptert ufullkommenhet.det er denne ufullkommenheten, parret med en følelse av «kriminell arroganse» og et ukontrollabelt trusselmiljø som internett, som til slutt førte til identifisering av flere mistenkte som danner «Koobface gang».

koobface-gjengen gjør en feil, og deretter en annen..

ved hvert angrep på nettkriminalitet kan det være store mengder teknisk informasjon som IP-adresser, domenenavn osv. tilgjengelig som vanligvis danner utgangspunktet for en undersøkelse.koobface-undersøkelsen var ikke annerledes, og ved identifisering av En Av Koobface-Kommandoen & Kontroll (C&C) servere som ble brukt til å styre angrepene, ble en første feil av gjengen identifisert.

Det viste Seg At Apache webserveren på en av de aktive Kommandoene & Kontrollservere (stop.com, 67.212.69.230) hadde mod_status modulen aktivert. Etter å ha aktivert denne webservermodulen, får enhver besøkende offentlig tilgang til en live visning av forespørsler til webserveren, og avslører dermed fil-og katalognavn.

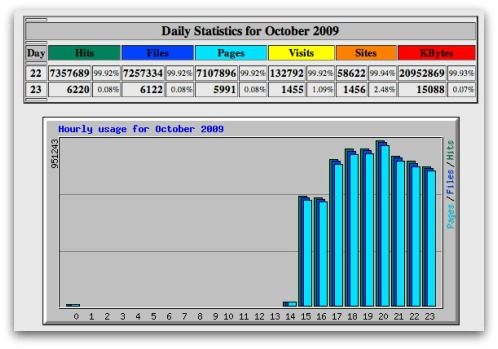

Selv om denne feilen ble notert og korrigert i slutten av oktober 2009, var det bare dager senere da gjengen gjorde enda en feil ved å installere Webalizer statistics tool på en offentlig tilgjengelig måte, noe som ga en enda bedre innsikt i strukturene i Kommandoen & Kontrollsystem.

et stort gjennombrudd i den tekniske undersøkelsen ble endelig oppnådd tidlig i desember 2009 da Webalizer-statistikkverktøyet viste en uvanlig forespørsel til en fil med navnet «last.tar.bz2», som ved videre undersøkelse viste seg å inneholde en full daglig sikkerhetskopi av Koobface-Kommandoen& kontroll programvare. Under undersøkelsen kan lignende sikkerhetskopier hentes fra forskjellige Andre Koobface-Kommandoer & Kontrollsystemer. Mens disse sikkerhetskopiene tillater en detaljert teknisk analyse, ble de hovedsakelig undersøkt for å identifisere hele systemlandskapet som danner Koobface Botnet, samt all informasjon(brukernavn, kildekodekommentarer, loggfiler som viser IP-adresser, etc.) det kan bidra til identifisering av skuespillerne bak.

dette førte til ulike domenenavn OG IP-adresser, hvorav ett system sto opp spesielt.

Denne «Koobface Mothership» ble vert PÅ IP-adressen 78.108.178.44, lokalisert i ET NETTVERK AV UPL Telecom I Praha (tsjekkia) og brukt til å lagre statistikk, overvåker C &C og brukes i gjenopprettingsprosessen i tilfelle C &c-servere blir utilgjengelige.

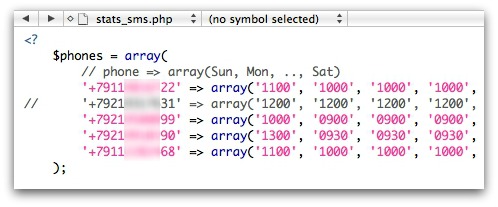

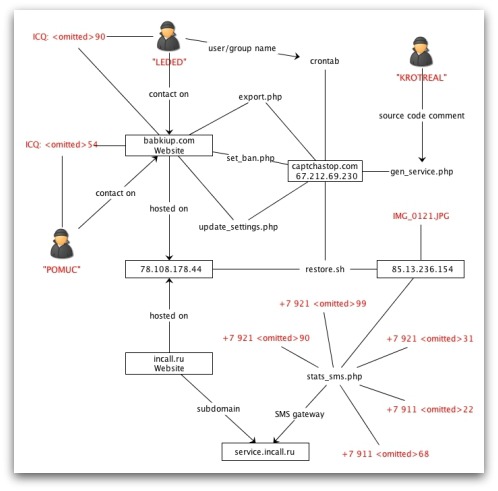

To av de funnet domenenavnene (babkiup.com og service.incall.ru) ble også vert På Koobface Mothership server. Mens incall.ru syntes å være en legitim VoIP-tjeneste, babkiup.com ble hilsen brukere med en tjenestebeskrivelse som matchet nøyaktig atferd Av Koobface Botnet, inkludert en kort spørsmål og svar seksjon for interesserte kunder OG ICQ kontaktinformasjon for to personer går av kallenavn «PoMuC» og «LeDed».Tilbake Til sikkerhetskopiene ble sannsynligvis den mest fantastiske informasjonen funnet i ET PHP-skript som ble brukt til å sende daglig inntektsstatistikk via korte tekstmeldinger til fem mobiltelefoner. Det internasjonale prefikset + 7 identifiserer disse tallene som russiske telefonnumre.

Merk at ett telefonnummer har blitt kommentert fra mottak AV SMS-meldinger, noe som enten betyr at dette gjengmedlemmet ganske enkelt ikke var interessert i denne statistikken, eller det kan også være en indikasjon på at ett medlem forlot gruppen.

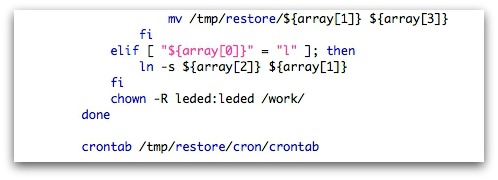

kallenavnet «LeDed», navngitt som et kontaktpunkt på » babkiup.com » nettsted, vises som Et Unix-brukernavn i et skript som brukes til å gjenopprette defunct Koobface C &c-servere. Det er spesielt oppmerksom på at i dette skriptet vises» LeDed » som bruker / gruppenavn i unix chown-kommandoen.

«Krotreal» er et annet kallenavn som finnes i et skript kalt » gen_service.php». Omstendighetene antyder at kildekoden som ble gjort i skriptet, ble gjort av «Krotreal» selv, sannsynligvis antyder at denne personen hadde tilgang til kildekoden TIL PHP-skriptet(e) som utgjør Koobface-Kommandoen & Kontrollsystem.

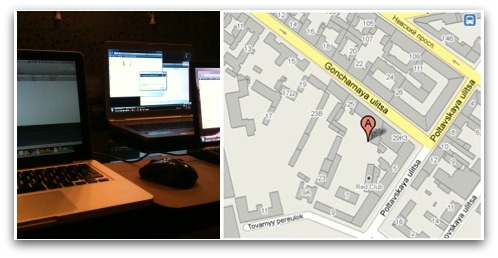

videre et bilde som heter » IMG_0121.JPG » ble funnet i en av sikkerhetskopiene. Dette bildet er helt uavhengig av funksjonen Til Koobface botnet selv, men kan ha blitt plassert der av En Koobface gjengmedlem.

I Henhold Til Exif-metadataene i bildet ble det tatt Med En Apple iPhone 15. September 2009 Med En Breddegrad På N 59° 55.66 ‘og En Lengdegrad På e 30° 22.11’. Dette peker direkte inn i Sentrum Av St. Petersburg, Russland.Selv om denne informasjonen kanskje ikke er nøyaktig nok til å identifisere en enkelt adresse, støtter den den tidligere antagelsen om at aktørene kan være lokalisert I Russland, og at en eller flere sannsynligvis befinner Seg I St. Petersburg-regionen.det er imidlertid viktig å påpeke at denne observasjonen er ganske spekulativ, med tanke på at bildet kan være helt uavhengig Av Koobface-skuespillerne.

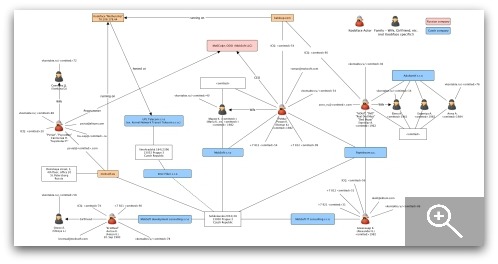

følgende grafikk viser nøkkelinformasjon avledet så langt Fra Koobface backup og nettsteder.

av biler og kattunger..Enhver videre forskning vil åpenbart starte med telefonnumrene, gitt at disse er den mest sannsynlige måten å skaffe identiteter til potensielle mistenkte. Ulike notasjoner av telefonnumre ble brukt som søkestrenger, samt oppslag gjort mot Den elektroniske telefonboken I St. Petersburg, Russland.

Ett nummer ble funnet på en online markedsplattform for biler, en solgte EN BMW 3-Serie med bilens nummerplate «H <utelatt> 98 » i 2008.

samme telefonnummer også dukket opp i et annet forum innlegg fra September 2007, denne gangen prøver å selge kattunger. Enda viktigere i denne sammenheng er e-postadressen «Krotreal@ < utelatt >. com » og Navnet Anton oppført som kontakt.