Koobface malware gang – expuse!

Page: 1 2 3 4 5 6 7 next

o investigație de Jan Dr.

la 17 ianuarie 2012, New York Times a dezvăluit că Facebook intenționează să numească cinci bărbați ca fiind implicați în banda Koobface. Ca urmare a anunțului, am decis să publicăm următoarele cercetări, care explică modul în care am descoperit aceleași nume. Această cercetare este disponibilă și ca PDF descărcabil.

- introducere: nu există o crimă perfectă (cibernetică)

- banda Koobface face o greșeală și apoi alta..

- de mașini și pisoi..

- Krotreal-sau ce este într-o poreclă?

- în interiorul firmei Koobface

- probleme de limbă – * * * * * * prietenii și familia – o verigă slabă pentru banda Koobface

- sex vinde

- webmasteri adulți din Sankt Petersburg

cititorii sunt sfătuiți că unele nume și alte detalii din această lucrare au fost omise pentru a proteja confidențialitatea suspecților și a familiilor acestora. În plus, unele adrese URL din acest document pot conține materiale ofensatoare sau conținut rău intenționat care nu sunt sigure pentru navigare. Este important să recunoaștem că niciuna dintre persoanele menționate în această lucrare nu a fost acuzată de infracțiuni și ar trebui considerată nevinovată până la proba contrarie.

introducere: botnet-ul Koobface-un produs al autoproclamatului ” Ali Baba & 4 „sau” Koobface Gang ” – terorizează milioane de utilizatori de internet de la mijlocul anului 2008 și continuă să facă acest lucru până în prezent, în ciuda eforturilor multiple de eliminare.

cercetarea de mai jos, realizată de cercetătorul independent Jan Dr.Inktsmer și Dirk Kollberg de la SophosLabs, se concentrează asupra suspecților din spatele uneia dintre cele mai mari amenințări informatice din ultimii ani și a procesului de identificare a acestora.

cercetarea suspecților a fost efectuată în principal de la începutul lunii octombrie 2009 până în februarie 2010 și de atunci a fost pusă la dispoziția diferitelor agenții internaționale de aplicare a legii.

ca și în viața reală, o crimă perfectă (cibernetică)este un mit. Adevărul simplu este că peisajul criminalității informatice de astăzi vizează obținerea de venituri maxime cu investiții minime, ceea ce implică un anumit nivel de imperfecțiune acceptată.această imperfecțiune, asociată cu un sentiment de” aroganță criminală „și un mediu de amenințare incontrolabil, cum ar fi Internetul, a dus în cele din urmă la identificarea mai multor suspecți care formează”banda Koobface”.

banda Koobface face o greșeală și apoi alta..

cu fiecare atac cibernetic, pot exista cantități mari de informații tehnice, cum ar fi adrese IP, nume de domenii etc. disponibile care formează de obicei punctul de plecare al unei investigații.

ancheta Koobface nu a fost diferită, iar la identificarea unuia dintre serverele Koobface Command& Control (C&C) utilizate pentru a conduce atacurile a fost identificată o primă greșeală a bandei.

sa dovedit că serverul web Apache pe una din comanda activă & servere de Control (stop.com, 67.212.69.230)a activat modulul mod_status. După activarea acestui modul de server web, oricărui vizitator i se oferă acces public la o vizualizare live a cererilor făcute către serverul web, dezvăluind astfel numele fișierelor și directoarelor.

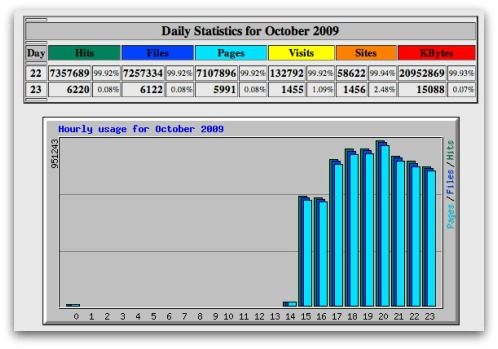

deși această greșeală a fost observată și corectată la sfârșitul lunii octombrie 2009, a fost doar câteva zile mai târziu când banda a făcut încă o greșeală prin instalarea instrumentului de statistici Webalizer într-un mod accesibil publicului, permițând o perspectivă și mai bună asupra structurilor comenzii lor & sistem de Control.

un progres major în investigația tehnică a fost realizat în cele din urmă la începutul lunii decembrie 2009, când instrumentul de statistici Webalizer a arătat o cerere neobișnuită către un fișier numit „last.tar.bz2”, care, la o examinare ulterioară, s-a dovedit a conține o copie de rezervă zilnică completă a Comenzii Koobface& software de control. În timpul anchetei, backup-uri similare ar putea fi obținute de la diverse alte sisteme de comandă Koobface &.

în timp ce aceste copii de rezervă permit o analiză tehnică detaliată, acestea au fost examinate în principal pentru a identifica întregul peisaj al sistemului care formează botnetul Koobface, precum și orice informații (nume de utilizator, comentarii la codul sursă, fișiere jurnal care prezintă adrese IP etc.) care ar putea ajuta la identificarea actorilor din spatele.

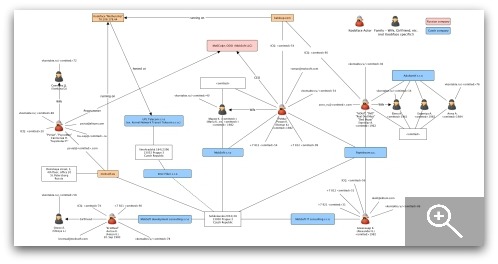

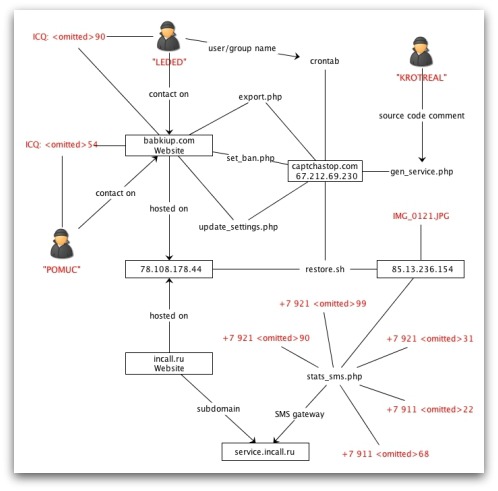

Acest lucru a dus la diferite nume de domenii și adrese IP, din care un sistem s-a ridicat în special.

această „navă mamă Koobface” a fost găzduită pe adresa IP 78.108.178.44, Situat într-o rețea de UPL Telecom în Praga (Republica Cehă) și utilizate pentru a stoca statistici, monitoriza c&C și utilizate în procesul de restaurare în cazul c&serverele C devin indisponibile.

două dintre numele de domeniu găsite (babkiup.com și service.incall.ru) au fost, de asemenea, găzduite pe serverul mamă Koobface. În timp ce incall.ru părea a fi un serviciu VoIP legitim, babkiup.com a salutat utilizatorii cu o descriere a serviciului care se potrivea exact cu comportamentele botnetului Koobface, inclusiv o scurtă secțiune de întrebări și răspunsuri pentru clienții interesați și detalii de contact ICQ pentru două persoane care folosesc poreclele „PoMuC” și „LeDed”.

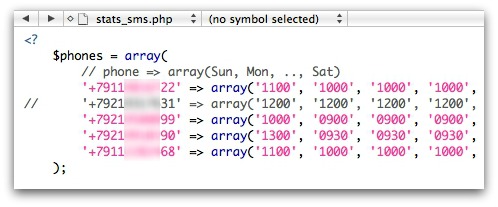

înapoi la copiile de rezervă, probabil cele mai uimitoare informații au fost găsite într-un script PHP folosit pentru a trimite statistici zilnice de venituri prin mesaje text scurte către cinci telefoane mobile. Prefixul internațional + 7 identifică aceste numere ca fiind numere de telefon rusești.

rețineți că un număr de telefon a fost comentat de la primirea mesajelor SMS, ceea ce înseamnă că acest membru al bandei pur și simplu nu a fost interesat de aceste statistici sau poate fi, de asemenea, un indiciu că un membru a părăsit grupul.

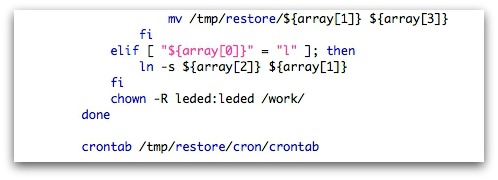

porecla „LeDed”, denumită ca punct de contact pe „babkiup.com ” site-ul, reapare ca un nume de utilizator Unix într-un script folosit pentru a restabili defunct Koobface c&servere C. Este deosebit de remarcat faptul că în acest script „LeDed” apare ca user/groupname în cadrul comenzii Unix chown.

„Krotreal” este o altă poreclă care poate fi găsită într-un script numit „gen_service.php”. Circumstanțele sugerează că comentariul codului sursă făcut în script a fost făcut chiar de „Krotreal”, sugerând probabil că acest individ a avut acces la codul sursă al scripturilor PHP care alcătuiesc comanda Koobface & sistem de Control.

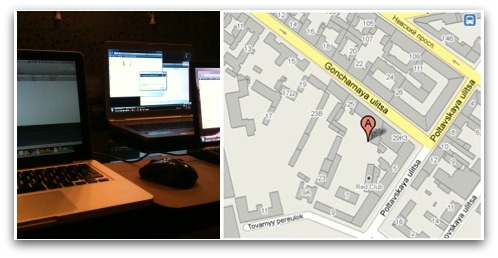

În plus, o imagine numită „IMG_0121.JPG ” a fost găsit într-una din copiile de rezervă. Această imagine nu are nicio legătură cu funcția botnetului Koobface în sine, dar este posibil să fi fost plasată acolo de un membru al bandei Koobface.

conform metadatelor Exif conținute în fotografie, a fost făcută cu un Apple iPhone pe 15 septembrie 2009 cu o Latitudine de n 59, 55,66′ și o longitudine de e 30, 22,11′. Aceasta indică direct centrul orașului Sankt Petersburg, Rusia.deși este posibil ca aceste informații să nu fie suficient de exacte pentru a identifica o singură adresă, aceasta susține prezumția anterioară că actorii ar putea fi localizați în Rusia și că unul sau mai mulți se află probabil în regiunea Sankt Petersburg.

cu toate acestea, este important să subliniem că această observație este mai degrabă speculativă, având în vedere că fotografia ar putea fi în întregime fără legătură cu actorii Koobface.

următorul grafic prezintă informații cheie derivate până acum din copiile de rezervă Koobface și site-urile web.

de mașini și pisoi..orice cercetare ulterioară ar începe în mod evident cu numerele de telefon, având în vedere că acestea sunt cel mai probabil Mod de a obține identitățile potențialilor suspecți. Diferite notații ale numerelor de telefon au fost folosite ca șiruri de căutare, precum și căutări făcute împotriva cărții telefonice online din Sankt Petersburg, Rusia.

un număr a fost găsit pe o platformă de piață online pentru mașini, unul vindea un BMW Seria 3 cu numărul de înmatriculare al mașinilor „H<omis> 98” în 2008.

același număr de telefon, de asemenea, a apărut într-un alt post pe forum din septembrie 2007, de data aceasta încercând să vândă pisoi. Și mai importantă în acest context este adresa de e-mail „Krotreal@<omis>.com” și numele Anton listat ca contact.