Koobface malware gang-exposed!

sida: 1 2 3 4 5 6 7 nästa gång i veckan

en undersökning av Jan Dr Isikolo, oberoende forskare,

och Dirk Kollberg, SophosLabs.

den 17 januari 2012 avslöjade New York Times att Facebook planerar att namnge fem män som involverade i Koobface-gänget. Som ett resultat av tillkännagivandet har vi beslutat att publicera följande forskning, vilket förklarar hur vi avslöjade samma namn. Denna forskning finns också som en nedladdningsbar PDF.

- Inledning: Det finns ingen perfekt (cyber)brott

- Koobface gänget gör ett misstag, och sedan en annan..

- av bilar och kattungar..

- Krotreal-eller vad finns i ett smeknamn?

- inne i Koobface – företaget

- språkfrågor – Brasilien

- vänner och familj-en svag länk för Koobface-gänget

- sex säljer

- de vuxna webbansvariga i St Petersburg

läsare uppmanas att vissa namn och andra detaljer i detta dokument har utelämnats för att skydda de misstänkta och deras familjer. Dessutom kan vissa webbadresser i det här dokumentet innehålla stötande material eller skadligt innehåll som inte är säkert för surfning. Det är viktigt att erkänna att ingen av de personer som avses i detta dokument har anklagats för några brott och bör betraktas som oskyldiga tills de har bevisats skyldiga.

Inledning: det finns inget perfekt (cyber)brott

Koobface botnet – en produkt av den självutnämnda ”Ali Baba & 4” eller ”Koobface Gang” – har terroriserat miljontals internetanvändare sedan mitten av 2008 och fortsätter att göra det fram till idag, trots flera takedown-ansträngningar.

forskningen nedan, utförd av den oberoende forskaren Jan Dr Jacobmer och Dirk Kollberg från SophosLabs, är inriktad på de misstänkta bakom ett av de största cyberbrottshoten de senaste åren och processen för deras identifiering.

forskning om misstänkta utfördes huvudsakligen från början av oktober 2009 till februari 2010 och har sedan dess gjorts tillgänglig för olika internationella brottsbekämpande organ.

som i verkligheten är ett perfekt (cyber)brott något av en myt. Den enkla sanningen är att dagens cyberbrottslandskap syftar till att uppnå maximala intäkter med minimal investering, och det innebär en viss nivå av accepterad ofullkomlighet.

det är denna ofullkomlighet, i kombination med en känsla av ”kriminell arrogans” och en okontrollerbar hotmiljö som internet, som i slutändan ledde till identifieringen av flera misstänkta som bildade ”Koobface-gänget”.

Koobface-gänget gör ett misstag och sedan ett annat..

med varje cyberbrottsattack kan det finnas stora mängder teknisk information som IP-adresser, domännamn etc. tillgängliga som vanligtvis utgör utgångspunkten för en utredning.

Koobface-undersökningen var inte annorlunda, och vid identifiering av en av Koobface-kommandot & kontroll (C&C) servrar som används för att styra attackerna identifierades ett första misstag av gänget.

det visade sig att Apache-webbservern på ett av det aktiva kommandot & kontrollservrar (stop.com, 67.212.69.230) hade mod_status-modulen aktiverad. Efter att ha aktiverat denna webbservermodul har alla besökare allmänhetens tillgång till en livevy av förfrågningar som gjorts till webbservern, vilket avslöjar fil-och katalognamn.

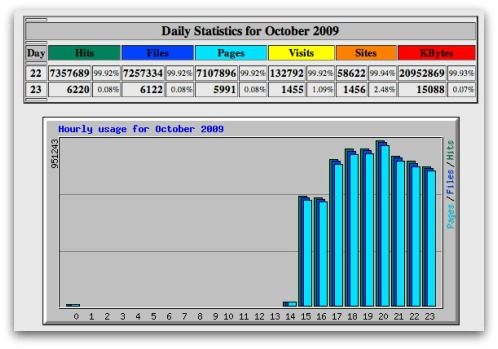

även om detta misstag noterades och korrigerades i slutet av oktober 2009, var det bara dagar senare när gänget gjorde ännu ett misstag genom att installera Webalizer statistics tool på ett offentligt tillgängligt sätt, vilket möjliggjorde en ännu bättre inblick i strukturerna för deras kommando & styrsystem.

ett stort genombrott i den tekniska undersökningen uppnåddes slutligen i början av December 2009 när Webalizer-statistikverktyget visade en ovanlig begäran till en fil med namnet ”last.tar.bz2”, som vid ytterligare undersökning visade sig innehålla en fullständig daglig säkerhetskopiering av Koobface-kommandot & styrprogramvara. Under undersökningen kunde liknande säkerhetskopior erhållas från olika andra Koobface-kommandon & styrsystem.

medan dessa säkerhetskopior möjliggör en detaljerad teknisk analys, undersöktes de huvudsakligen för att identifiera hela systemlandskapet som bildar Koobface Botnet samt all information (användarnamn, källkodskommentarer, loggfiler som visar IP-adresser etc.) det kan hjälpa till att identifiera aktörerna bakom.

detta ledde till olika domännamn och IP-adresser, varav ett system stod upp i synnerhet.

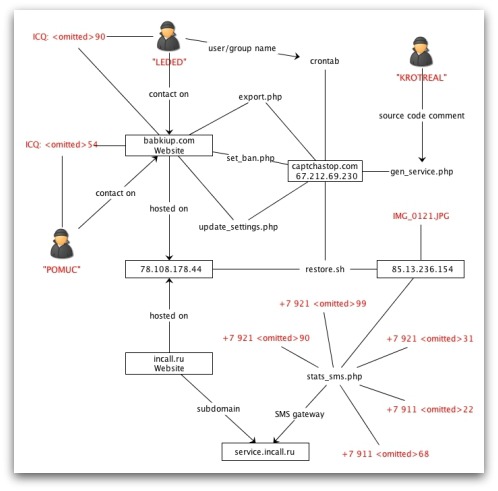

detta ”Koobface Mothership” var värd på IP-adressen 78.108.178.44, som ligger inom ett nätverk av UPL Telecom i Prag (Tjeckien) och används för att lagra statistik, övervaka C&C och används inom återställningsprocessen om C&C-servrar blir otillgängliga.

två av de hittade domännamnen (babkiup.com och service.incall.ru) var också värd på Koobface Mothership server. Medan incall.ru verkade vara en legitim VoIP-tjänst, babkiup.com hälsade användare med en tjänstebeskrivning som matchade exakt beteendet hos Koobface Botnet, inklusive en kort fråga och svar sektion för intresserade kunder och ICQ kontaktuppgifter för två personer som går av smeknamnen ”PoMuC” och ”LeDed”.

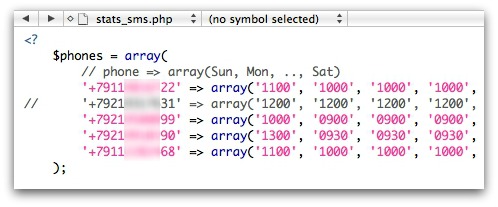

tillbaka till säkerhetskopiorna hittades förmodligen den mest fantastiska informationen i ett PHP-skript som används för att skicka daglig intäktsstatistik via korta textmeddelanden till fem mobiltelefoner. Det internationella prefixet + 7 identifierar dessa nummer som ryska telefonnummer.

Observera att ett telefonnummer har kommenterats från att ta emot SMS-meddelanden, vilket antingen innebär att denna gängmedlem helt enkelt inte var intresserad av denna statistik eller det kan också vara en indikation på att en medlem lämnade gruppen.

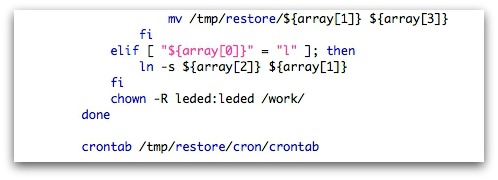

smeknamnet” ledad”, namngiven som en kontaktpunkt på ” babkiup.com ” webbplats, visas igen som ett Unix-användarnamn i ett skript som används för att återställa nedlagda Koobface C&C-servrar. Det är särskilt anmärkningsvärt att inom detta skript” ledad ” dyker upp som användare/gruppnamn inom Unix chown-kommandot.

” Krotreal ”är ett annat smeknamn som finns i ett skript som heter” gen_service.php”. Omständigheter tyder på att källkodskommentaren som gjordes i skriptet gjordes av ”Krotreal” själv, vilket sannolikt innebar att denna person hade tillgång till källkoden för PHP-skriptet(erna) som utgör Koobface-kommandot & styrsystem.

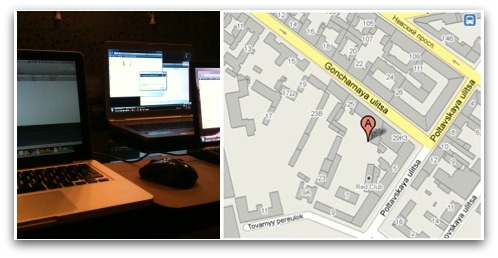

dessutom en bild med namnet ” IMG_0121.JPG ” hittades i en av säkerhetskopiorna. Den här bilden är helt orelaterad med Koobface-botnets funktion men kan ha placerats där av en Koobface-gängmedlem.

enligt Exif-metadata som finns i fotot togs den med en Apple iPhone den 15 September 2009 med en Latitud på N 59 GHz 55,66′ och en Longitud på E 30-22,11′. Detta pekar direkt in i centrum av St Petersburg, Ryssland.

även om denna information kanske inte är tillräckligt korrekt för att identifiera en enda adress, stöder den tidigare antagandet att aktörerna kan vara belägna i Ryssland och att en eller flera troligen finns i St.Petersburg-regionen.

det är dock viktigt att påpeka att denna observation är ganska spekulativ, med tanke på att fotot kan vara helt orelaterat med Koobface-aktörerna.

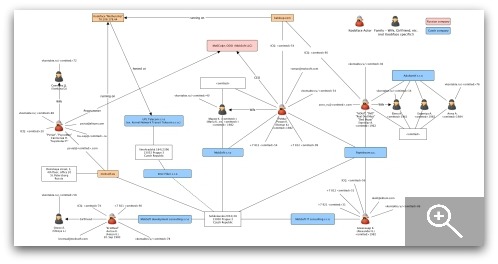

följande grafik visar viktig information som härrör så långt från Koobface säkerhetskopior och webbplatser.

av bilar och kattungar..

All ytterligare forskning skulle uppenbarligen börja med telefonnumren, eftersom dessa är det mest troliga sättet att få identiteter av potentiella misstänkta. Olika noteringar av telefonnummer användes som söksträngar, liksom uppslag gjorda mot online-telefonboken i St Petersburg, Ryssland.

ett nummer hittades på en online – marknadsplattform för bilar, en sålde en BMW 3-serie med bilens nummerskylt ”H <utelämnad> 98” 2008.

samma telefonnummer dök också upp i ett annat foruminlägg från September 2007, den här gången försöker sälja kattungar. Ännu viktigare i detta sammanhang är e-postadressen ”Krotreal@<utelämnad>.com” och namnet Anton listat som kontakt.