Koobface malware gang-exposed!

Stránka: 1 2 3 4 5 6 7 Další →

vyšetřování Jan Drömer, nezávislý výzkumník,

a Dirk Kollberg, SophosLabs.

dne 17. ledna 2012 New York Times odhalil, že Facebook plánuje jmenovat pět mužů jako zapojených do gangu Koobface. V důsledku oznámení jsme se rozhodli zveřejnit následující výzkum, který vysvětluje, jak jsme odhalili stejná jména. Tento výzkum je také k dispozici ve formátu PDF ke stažení.

- Úvod: není dokonalý (kybernetické)kriminality

- Koobface gang udělá chybu, a pak další..

- aut a koťat..

- Krotreal-nebo co je v přezdívce?

- Uvnitř Koobface firmy

- Jazykové záležitosti – МобСофт

- Přátelé a rodina – slabý odkaz pro Koobface gang

- Sex prodává

- adult webmasteři z St Petersburg

Čtenáři jsou upozorněni, že některé jména a další údaje v tomto dokumentu byly vynechány na ochranu soukromí z podezřelých a jejich rodin. Některé adresy URL v tomto dokumentu mohou navíc obsahovat urážlivý materiál nebo škodlivý obsah, který není bezpečný pro prohlížení. Je důležité si uvědomit, že žádná z osob uvedených v tomto dokumentu nebyla obviněna z jakýchkoli trestných činů a měla by být považována za nevinnou, dokud nebude prokázána vina.

Úvod: není dokonalý (kybernetické)kriminality

Koobface botnet – produkt self prohlásil „Ali Baba & 4“ nebo „Koobface Gang“ – byl terorizující miliony uživatelů internetu od poloviny roku 2008 a pokračuje dodnes, i přes více takedown úsilí.

výzkum níže, provádí nezávislý výzkumník Jan Drömer a Dirk Kollberg z SophosLabs, je zaměřena na podezřelé za jeden z největších kybernetickými hrozbami v posledních letech a proces jejich identifikace.

výzkum podezřelých byl prováděn hlavně od začátku října 2009 do února 2010 a od té doby byl zpřístupněn různým mezinárodním donucovacím orgánům.

stejně jako v reálném životě je dokonalý (kybernetický)zločin něco jako mýtus. Jednoduchá pravda je, že dnešní prostředí počítačové kriminality je zaměřeno na dosažení maximálních příjmů s minimálními investicemi, a to znamená určitou úroveň přijaté nedokonalosti.

právě tato nedokonalost, spojená s pocitem „kriminální arogance“ a nekontrolovatelným prostředím hrozeb, jako je internet, nakonec vedla k identifikaci více podezřelých tvořících „Koobface gang“.

Koobface gang udělá chybu, a pak další..

při každém útoku na počítačovou kriminalitu může existovat obrovské množství technických informací, jako jsou IP adresy, doménová jména atd. k dispozici, které obvykle tvoří výchozí bod vyšetřování.

Koobface šetření nebylo jinak, a na identifikaci jednoho z Koobface Příkazu & Control (C&C) servery používá k řízení záchvatů první chybu tím, že gang byl identifikován.

ukázalo se, že webový server Apache na jeden aktivní Příkaz & Ovládací servery (stop.com, 67.212.69.230) měl modul mod_status povoleno. S povoleno tento webový server modulu, každý návštěvník je vybaven přístup veřejnosti k živé zobrazení žádostí na web server, čímž odhaluje názvy souborů a adresářů.

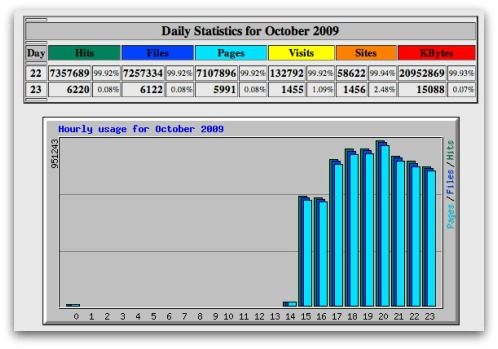

i když to byla vada zjištěna a opravena na konci října 2009, to bylo jen o pár dnů později, když gang udělal ještě další chybu, po instalaci Webalizer statistiky nástroj ve veřejně přístupné způsobem, který umožňuje pro ještě lepší vhled do struktury jejich Příkaz & Ovládací systém.

zásadní průlom v technické šetření bylo konečně dosaženo na začátku prosince 2009, kdy Webalizer statistiky nástroj, ukázal neobvyklý požadavek na soubor s názvem „poslední.tar.bz2“, který při dalším zkoumání se ukázalo, že obsahují kompletní denní zálohování Koobface Příkazu & Ovládací software. Během vyšetřování bylo možné získat podobné zálohy z různých jiných řídicích systémů Koobface & .

Zatímco tyto zálohy umožňují detailní technické analýzy, byly převážně zkoumány identifikovat celý systém krajiny, které tvoří Koobface Botnet, jakož i veškeré informace (uživatelská jména, komentáře ve zdrojovém kódu, log-soubory zobrazuji IP adresy, atd.), které by mohly pomoci k identifikaci aktérů za sebou.

to vedlo k různým doménovým jménům a IP adresám, z nichž se postavil zejména jeden systém.

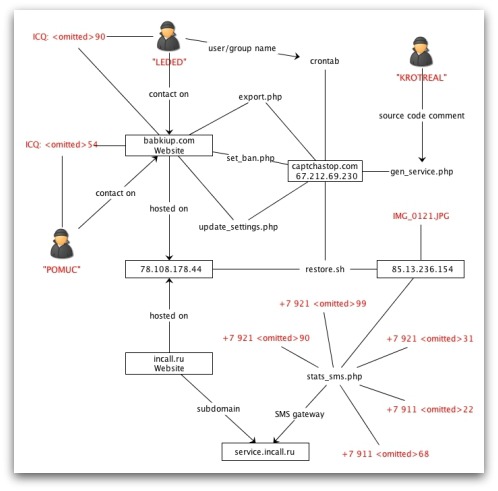

tato „Koobface Mothership“ byla hostována na IP adrese 78.108.178.44, který se nachází v rámci sítě UPL Telecom v Praze (česká Republika) a použity k ukládání statistik, sledování C&C a použity v rámci procesu obnovení v případě, že C&C servery nedostupné.

dva z nalezených doménových jmen (babkiup.com a service.incall.ru) byly také hostovány na serveru Koobface Mothership. Zatímco incall.ru zdá se, že je legitimní VoIP služba, babkiup.com byl pozdrav uživatelům služby popis, který odpovídá přesně chování Koobface Botnet, včetně krátkých otázek a odpovědí sekce pro zájem zákazníků a ICQ kontakt na dvě osoby, jde o přezdívky „PoMuC“ a „LeDed“.

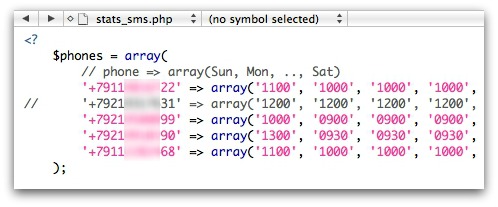

Zpět do zálohy, pravděpodobně nejvíce ohromující informace byla nalezena v PHP skriptu použít, aby předložila denní statistiky příjmů prostřednictvím krátké textové zprávy až pět mobilních telefonů. Mezinárodní předpona +7 identifikuje tato čísla jako ruská telefonní čísla.

Všimněte si, že jedno telefonní číslo bylo poznamenal, zasílání SMS zpráv, což buď znamená, že tento člen gangu jednoduše nebyl zájem o tyto statistiky, nebo to může být také známkou toho, že jeden člen opustil skupinu.

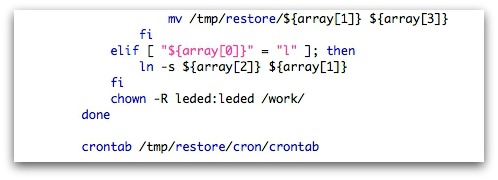

přezdívka „LeDed“, pojmenovaná jako kontaktní místo na „babkiup.com „se znovu objeví jako uživatelské jméno Unixu ve skriptu použitém k obnovení zaniklých Koobface c& C serverů. Zvláště je třeba poznamenat, že v tomto skriptu se „LeDed“ zobrazí jako user/groupname v příkazu Unix chown.

„Krotreal“ je další přezdívka, kterou lze nalézt ve skriptu názvem „gen_service.Linux“. Okolnosti naznačují, že zdrojový kód komentář ve skriptu, byl vyroben „Krotreal“ sám, pravděpodobně z čehož vyplývá, že tato osoba měla přístup ke zdrojovému kódu PHP skript(y), které tvoří Koobface Příkazu & Ovládací systém.

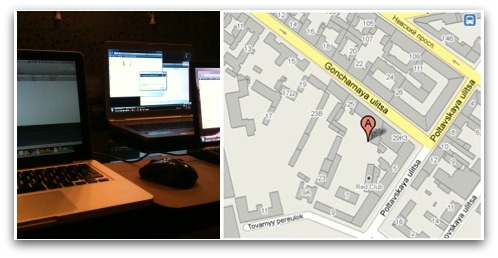

dále obrázek s názvem “ IMG_0121.JPG “ byl nalezen v jedné ze záloh. Tento obrázek zcela nesouvisí s funkcí samotného botnetu Koobface, ale mohl tam být umístěn členem gangu Koobface.

Podle Exif metadat obsažených ve fotografii byla pořízena s Apple iPhone v září 15, 2009 s šířkou N 59° 55.66 a Délky E 30° 22.11′. To přímo ukazuje do centra Petrohradu v Rusku.

i Když tato informace nemusí být dostatečně přesné, aby určit jednu adresu, podporuje dřívější předpoklad, že herci mohou být umístěny v Rusku a že jeden nebo více jsou pravděpodobně nachází v Petrohradské oblasti.

je však důležité zdůraznit, že toto pozorování je spíše spekulativní, vzhledem k tomu, že fotografie by mohla být zcela nesouvisející s herci Koobface.

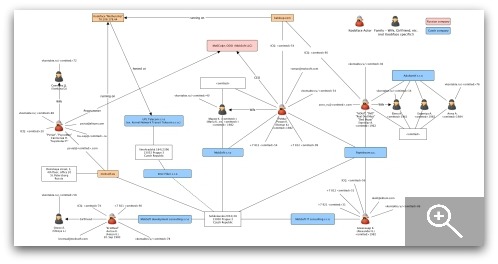

následující obrázek zobrazuje klíčové informace odvozené od Koobface záloh a webových stránek.

Z auta a koťata..

jakýkoli další výzkum by samozřejmě začal telefonními čísly, vzhledem k tomu, že se jedná o nejpravděpodobnější způsob, jak získat totožnost potenciálních podezřelých. Jako vyhledávací řetězce byly použity různé notace telefonních čísel, stejně jako vyhledávání proti online telefonnímu seznamu Petrohradu, Rusko.

Jedno číslo bylo nalezeno na on-line platforma na trhu pro automobily, jeden byl prodej BMW Řady 3 s auta spz „H <vynechat> 98“ v roce 2008.

velmi stejné telefonní číslo, také se objevil v jiném fóru příspěvek od září 2007, tentokrát se snaží prodávat koťata. Ještě důležitější v této souvislosti je e-mailová adresa „Krotreal@<vynechat>.com“ a jméno Anton uveden jako kontaktní.