Den Koobface ondsindede Bande – udsat!

side: 1 2 3 4 5 6 7 Næste Karin

en undersøgelse foretaget af Jan Dr. Karin, uafhængig forsker,

og Dirk Kollberg, SophosLabs.

den 17.januar 2012 afslørede Ny York Times, at Facebook planlægger at navngive fem Mænd som involveret i Koobface-banden. Som et resultat af meddelelsen har vi besluttet at offentliggøre følgende forskning, der forklarer, hvordan vi afslørede de samme navne. Denne undersøgelse er også tilgængelig som en PDF-fil.

- introduktion: der er ikke nogen perfekt (cyber)kriminalitet

- Koobface-banden begår en fejl, og derefter en anden..

- af biler og killinger..Krotreal-eller hvad er der i et kaldenavn?

- inside the Koobface firm

- sprog betyder noget – Kris

- venner og familie – et svagt link til Koobface-banden

- køn sælger

- de voksne internetmestre i St. Petersburg

læsere rådes til, at nogle navne og andre detaljer i dette papir er udeladt for at beskytte de mistænktes og deres familiers privatliv. Desuden kan nogle URL ‘ er i dette dokument indeholde stødende materiale eller ondsindet indhold, der ikke er sikkert til gennemsyn. Det er vigtigt at erkende, at ingen af de personer, der er nævnt i dette papir, er blevet anklaget for forbrydelser og bør betragtes som uskyldige, indtil de er bevist skyldige.

introduktion: der er ikke nogen perfekt (cyber)kriminalitet

Koobface botnet – et produkt af den selvudråbte “Ali Baba & 4” eller “Koobface Gang” – har terroriseret millioner af internetbrugere siden midten af 2008 og fortsætter med at gøre det indtil i dag på trods af flere fjernelsesbestræbelser.

forskningen nedenfor, udført af den uafhængige forsker Jan Dr. Kristimer og Dirk Kollberg fra SophosLabs, er fokuseret på de mistænkte bag en af de største cyberkriminalitetstrusler i de senere år og processen med deres identifikation.

forskning i de mistænkte blev hovedsageligt udført fra begyndelsen af oktober 2009 til februar 2010 og er siden blevet stillet til rådighed for forskellige internationale retshåndhævende myndigheder.

Som i det virkelige liv er en perfekt (cyber)forbrydelse noget af en myte. Den enkle sandhed er, at dagens cyberkriminalitetslandskab sigter mod at opnå maksimal indtjening med minimal investering, og det indebærer et vist niveau af accepteret ufuldkommenhed.

det er denne ufuldkommenhed, parret med en følelse af “kriminel arrogance” og et ukontrollerbart trusselmiljø som internettet, der i sidste ende førte til identifikation af flere mistænkte, der dannede “Koobface-banden”.

Koobface-banden laver en fejl, og derefter en anden..

med hvert cyberkriminalitetsangreb kan der være store mængder teknisk information såsom IP-adresser, domænenavne osv. tilgængelig som normalt danner udgangspunktet for en undersøgelse.

Koobface-undersøgelsen var ikke anderledes, og ved identifikation af en af Koobface-kommandoen & kontrol (C&C) servere, der blev brugt til at styre angrebene, blev en første fejl fra banden identificeret.

det viste sig, at Apache-serveren på en af de aktive kommandoer & kontrolservere (stop.com, 67.212.69.230) havde mod_status-modulet aktiveret. Efter at have aktiveret dette internetservermodul, er enhver besøgende forsynet med offentlig adgang til en live visning af anmodninger til internetserveren, hvorved fil-og katalognavne afsløres.

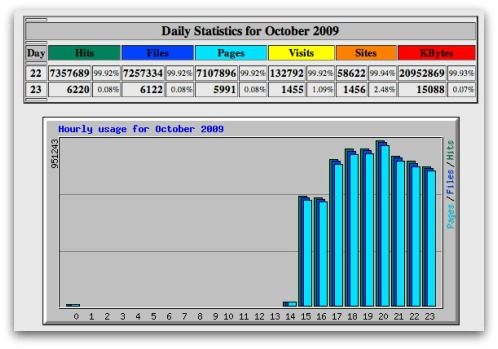

selvom denne fejl blev bemærket og rettet i slutningen af oktober 2009, var det kun dage senere, da banden lavede endnu en fejl ved at installere statistikværktøjet på en offentligt tilgængelig måde, hvilket giver mulighed for en endnu bedre indsigt i strukturerne i deres kommando& kontrolsystem.

et stort gennembrud i den tekniske undersøgelse blev endelig opnået i begyndelsen af December 2009, da værktøjsstatistikværktøjet viste en usædvanlig anmodning til en fil med navnet “last.tar.BS2”, som efter yderligere undersøgelse viste sig at indeholde en fuld daglig sikkerhedskopi af Koobface-kommandoen& kontrolprogram. Under undersøgelsen kunne lignende sikkerhedskopier fås fra forskellige andre Koobface-kommandoer & kontrolsystemer.

mens disse sikkerhedskopier giver mulighed for en detaljeret teknisk analyse, blev de hovedsageligt undersøgt for at identificere hele systemlandskabet, der danner Koobface Botnet samt alle oplysninger (brugernavne, kildekodekommentarer, logfiler, der viser IP-adresser osv.) det kan hjælpe med at identificere aktørerne bag.

dette førte til forskellige domænenavne og IP-adresser, hvoraf et system især stod op.

dette” Koobface Mothership ” blev hostet på IP-adressen 78.108.178.44, beliggende inden for et netværk af UPL Telecom i Prag (Tjekkiet) og bruges til at gemme statistik, overvåge C&C og bruges i gendannelsesprocessen i tilfælde C&C-servere bliver utilgængelige.

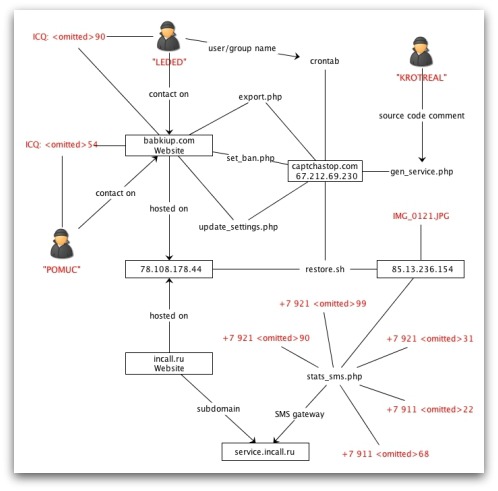

to af de fundne domænenavne (babkiup.com og service.incall.ru) blev også hostet på Koobface Mothership server. Mens incall.ru syntes at være en legitim VoIP-tjeneste, babkiup.com hilste brugerne med en servicebeskrivelse, der matchede nøjagtigt Koobface-botnets opførsel, inklusive et kort spørgsmål og svar-afsnit for interesserede kunder og kontaktoplysninger for to personer, der går under kaldenavnene “PoMuC” og “LeDed”.

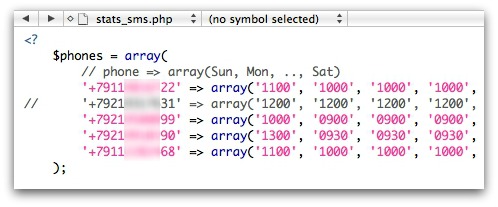

Tilbage til sikkerhedskopierne blev sandsynligvis den mest fantastiske information fundet i et PHP-script, der blev brugt til at indsende daglige indtægtsstatistikker via korte tekstbeskeder til fem mobiltelefoner. Det internationale præfiks + 7 identificerer disse numre som russiske telefonnumre.

Bemærk, at et telefonnummer er blevet kommenteret fra modtagelse af SMS-beskeder, hvilket enten betyder, at dette bandemedlem simpelthen ikke var interesseret i disse statistikker, eller det kan også være en indikation af, at et medlem forlod gruppen.

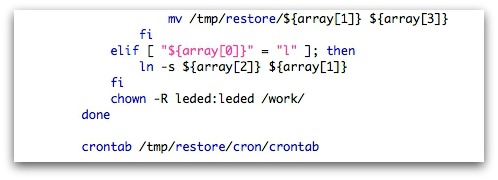

kaldenavnet” LeDed”, navngivet som et kontaktpunkt på ” babkiup.com ” hjemmeside, vises igen som et unikt brugernavn i et script, der bruges til at gendanne nedlagte Koobface C&C-servere. Det er især bemærkelsesværdigt, at “LeDed” inden for dette script vises som bruger/gruppenavn inden for den unikke kommando.

“Krotreal” er et andet kaldenavn, der kan findes i et script kaldet “gen_service.php”. Omstændigheder antyder, at kildekodekommentaren, der blev fremsat i scriptet, blev lavet af “Krotreal” selv, hvilket sandsynligvis antyder, at denne person havde adgang til kildekoden til PHP-scriptet(E), der udgør Koobface-kommandoen & kontrolsystem.

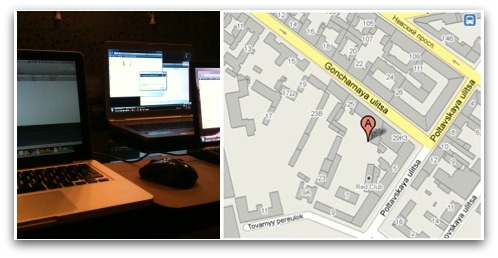

desuden et billede med navnet ” IMG_0121.JPG ” blev fundet inden for en af sikkerhedskopierne. Dette billede er helt uden relation til funktionen af Koobface botnet selv, men kan have været placeret der af en Koobface bande medlem.

i henhold til Eksif-metadataene indeholdt i billedet blev det taget med en Apple iPhone den 15.September 2009 med en breddegrad på N 59 til 55,66′ og en længdegrad på E 30 til 22,11′. Dette peger direkte ind i centrum af Skt.

selvom disse oplysninger muligvis ikke er nøjagtige nok til at identificere en enkelt adresse, understøtter de den tidligere formodning om, at aktørerne kan være placeret i Rusland, og at en eller flere sandsynligvis er placeret i Skt.

det er dog vigtigt at påpege, at denne observation er temmelig spekulativ, i betragtning af at billedet kunne være helt uafhængigt af Koobface-skuespillerne.

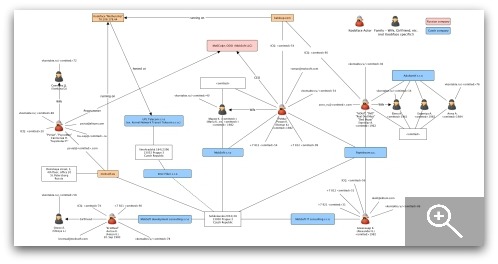

følgende grafik viser vigtige oplysninger afledt hidtil fra Koobface sikkerhedskopier og hjemmesider.

af biler og killinger..

enhver yderligere forskning vil naturligvis starte med telefonnumrene, da disse er den mest sandsynlige måde at opnå identiteter på potentielle mistænkte. Forskellige notationer af telefonnumre blev brugt som søgestrenge samt opslag foretaget mod online telefonbogen i Skt.

et nummer blev fundet på en online markedsplatform for biler, en solgte en 3-serie med bilens nummerplade “H< udeladt> 98” i 2008.

det samme telefonnummer dukkede også op i et andet forumindlæg fra September 2007, denne gang forsøger at sælge killinger. Endnu vigtigere i denne sammenhæng er e-mail-adressen “Krotreal@<udeladt>.com” og navnet Anton opført som kontakt.