Die Koobface Malware Bande – ausgesetzt!

Seite: 1 2 3 4 5 6 7 Weiter →

Eine Untersuchung von Jan Drömer, unabhängiger Forscher,

und Dirk Kollberg, SophosLabs.

Am 17.Januar 2012 enthüllte die New York Times, dass Facebook plant, fünf Männer als an der Koobface-Bande beteiligt zu benennen. Als Ergebnis der Ankündigung haben wir beschlossen, die folgende Forschung zu veröffentlichen, die erklärt, wie wir die gleichen Namen entdeckt haben. Diese Forschung ist auch als herunterladbares PDF verfügbar.

- Einleitung: Es gibt kein perfektes (Cyber-)Verbrechen

- Die Koobface-Bande macht einen Fehler und dann noch einen..

- Von Autos und Kätzchen..

- Krotreal – oder was steckt in einem Spitznamen?

- Innerhalb der Koobface–Firma

- Language matters – МобСофт

- Freunde und Familie – ein schwaches Glied für die Koobface-Bande

- Sex sells

- Die erwachsenen Webmaster von St. Petersburg

Die Leser werden darauf hingewiesen, dass einige Namen und andere Details in diesem Papier weggelassen wurden, um die Privatsphäre der Verdächtigen und ihrer Familien zu schützen. Darüber hinaus können einige URLs in diesem Dokument anstößiges Material oder schädliche Inhalte enthalten, die für das Surfen nicht sicher sind. Es ist wichtig anzuerkennen, dass keine der in diesem Papier genannten Personen wegen Straftaten angeklagt wurde und bis zum Beweis ihrer Schuld als unschuldig angesehen werden sollte.

Einführung: there ain’t no perfect (cyber)crime

Das Koobface Botnet – ein Produkt der selbsternannten „Ali Baba & 4“ oder „Koobface Gang“ – terrorisiert seit Mitte 2008 Millionen von Internetnutzern und tut dies trotz mehrfacher Takedown-Bemühungen bis heute.

Die folgende Studie, die von Jan Drömer und Dirk Kollberg von SophosLabs durchgeführt wurde, konzentriert sich auf die Verdächtigen hinter einer der größten Cyberkriminalitätsbedrohungen der letzten Jahre und den Prozess ihrer Identifizierung.

Die Ermittlungen zu den Verdächtigen wurden hauptsächlich von Anfang Oktober 2009 bis Februar 2010 durchgeführt und seitdem verschiedenen internationalen Strafverfolgungsbehörden zur Verfügung gestellt.

Wie im wirklichen Leben ist ein perfektes (Cyber-)Verbrechen so etwas wie ein Mythos. Die einfache Wahrheit ist, dass die heutige Cyberkriminalitätslandschaft darauf abzielt, mit minimalen Investitionen maximale Einnahmen zu erzielen, und dies impliziert ein gewisses Maß an akzeptierter Unvollkommenheit.Es ist diese Unvollkommenheit, gepaart mit einem Gefühl von „krimineller Arroganz“ und einer unkontrollierbaren Bedrohungsumgebung wie dem Internet, die letztendlich zur Identifizierung mehrerer Verdächtiger führte, die die „Koobface Gang“ bildeten.

Die Koobface-Bande macht einen Fehler und dann noch einen..

Bei jedem Cybercrime-Angriff können riesige Mengen an technischen Informationen wie IP-Adressen, Domainnamen usw. vorhanden sein. verfügbar, die in der Regel den Ausgangspunkt einer Untersuchung bilden.

Die Koobface-Untersuchung war nicht anders, und bei der Identifizierung eines der Koobface Command & Control (C&C) -Server, die zur Steuerung der Angriffe verwendet wurden, wurde ein erster Fehler der Bande identifiziert.

Es stellte sich heraus, dass der Apache-Webserver auf einem der aktiven Befehl & Steuerserver (stop.com , 67.212.69.230) hatte das Modul mod_status aktiviert. Nachdem dieses Webservermodul aktiviert wurde, erhält jeder Besucher öffentlichen Zugriff auf eine Live-Ansicht der an den Webserver gestellten Anforderungen, wodurch Datei- und Verzeichnisnamen angezeigt werden.

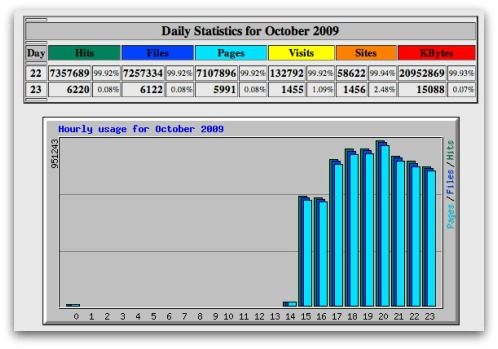

Obwohl dieser Fehler Ende Oktober 2009 bemerkt und korrigiert wurde, machte die Bande nur wenige Tage später einen weiteren Fehler, indem sie das Webalizer-Statistiktool öffentlich zugänglich installierte, um einen noch besseren Einblick in die Strukturen ihres Command & -Kontrollsystems zu erhalten.

Ein großer Durchbruch in der technischen Untersuchung wurde schließlich Anfang Dezember 2009 erzielt, als das Webalizer-Statistikwerkzeug eine ungewöhnliche Anforderung an eine Datei mit dem Namen „last.tar.bz2“ zeigte, die bei weiterer Untersuchung eine vollständige tägliche Sicherung des Koobface-Befehls enthielt & Steuerungssoftware. Während der Untersuchung konnten ähnliche Sicherungen von verschiedenen anderen Koobface Command & Steuerungssystemen erhalten werden.

Während diese Backups eine detaillierte technische Analyse ermöglichen, wurden sie hauptsächlich untersucht, um die gesamte Systemlandschaft des Koobface-Botnetzes sowie alle Informationen (Benutzernamen, Quellcode-Kommentare, Protokolldateien mit IP-Adressen usw.) zu identifizieren.), die zur Identifizierung der Akteure dahinter beitragen könnten.

Dies führte zu verschiedenen Domain-Namen und IP-Adressen, aus denen sich insbesondere ein System herauskristallisierte.

Dieses „Koobface Mothership“ wurde auf der IP-Adresse 78.108.178 gehostet.44, das sich in einem Netzwerk von UPL Telecom in Prag (Tschechische Republik) befindet und zum Speichern von Statistiken, zum Überwachen von C&C und zum Wiederherstellen verwendet wird, falls C&C Server werden nicht verfügbar.

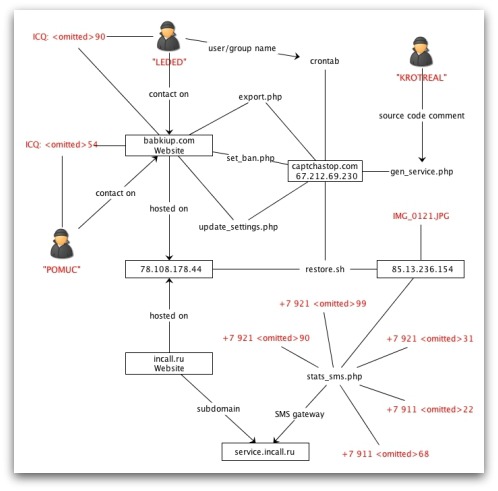

Zwei der gefundenen Domain-Namen (babkiup.com und service.incall.ru ) wurden ebenfalls auf dem Koobface Mothership Server gehostet. Während incall.ru schien ein legitimer VoIP-Dienst zu sein, babkiup.com begrüßte Benutzer mit einer Servicebeschreibung, die genau dem Verhalten des Koobface-Botnetzes entsprach, einschließlich eines kurzen Frage- und Antwortabschnitts für interessierte Kunden und ICQ-Kontaktdaten für zwei Personen mit den Spitznamen „PoMuC“ und „LeDed“.

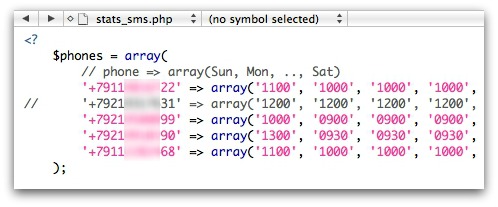

Zurück zu den Backups, die wahrscheinlich erstaunlichsten Informationen wurden in einem PHP-Skript gefunden, das verwendet wurde, um tägliche Umsatzstatistiken über kurze Textnachrichten an fünf Mobiltelefone zu übermitteln. Das internationale Präfix +7 identifiziert diese Nummern als russische Telefonnummern.

Beachten Sie, dass eine Telefonnummer beim Empfang von SMS-Nachrichten auskommentiert wurde, was entweder bedeutet, dass dieses Bandenmitglied einfach nicht an diesen Statistiken interessiert war, oder es kann auch ein Hinweis darauf sein, dass ein Mitglied die Gruppe verlassen hat.

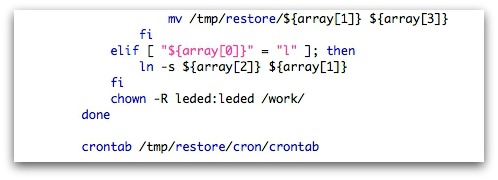

Der Spitzname „LeDed“, benannt als Kontaktpunkt auf dem „babkiup.com“ -Website, erscheint wieder als Unix-Benutzername in einem Skript, mit dem nicht mehr existierende Koobface C&C-Server wiederhergestellt werden. Es ist besonders zu beachten, dass in diesem Skript „LeDed“ als Benutzer- / Gruppenname innerhalb des Unix-Befehls chown angezeigt wird.

„Krotreal“ ist ein weiterer Spitzname, der in einem Skript namens „gen_service.PHP“. Die Umstände deuten darauf hin, dass der Quellcode-Kommentar innerhalb des Skripts von „Krotreal“ selbst gemacht wurde, was wahrscheinlich impliziert, dass diese Person Zugriff auf den Quellcode des PHP-Skripts (der PHP-Skripte) hatte, aus denen der Koobface-Befehl besteht & Kontrollsystem.

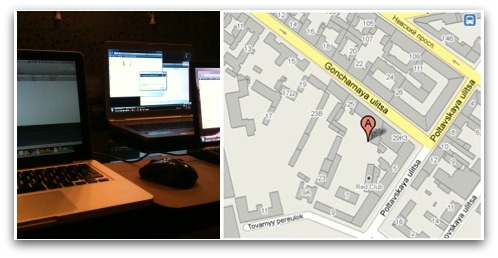

Außerdem ein Bild mit dem Namen „IMG_0121.JPG“ wurde in einem der Backups gefunden. Dieses Bild hat nichts mit der Funktion des Koobface-Botnetzes selbst zu tun, wurde jedoch möglicherweise von einem Koobface-Bandenmitglied dort platziert.

Laut den Exif-Metadaten, die in dem Foto enthalten sind, wurde es am 15. September 2009 mit einem Apple iPhone mit einem Breitengrad von N 59 ° 55,66’und einem Längengrad von E 30° 22,11′ aufgenommen. Dies zeigt direkt in das Zentrum von St. Petersburg, Russland.Obwohl diese Informationen möglicherweise nicht genau genug sind, um eine einzelne Adresse zu identifizieren, stützen sie die frühere Vermutung, dass sich die Akteure in Russland befinden könnten und dass sich einer oder mehrere wahrscheinlich in der Region St. Petersburg befinden.

Es ist jedoch wichtig darauf hinzuweisen, dass diese Beobachtung eher spekulativ ist, wenn man bedenkt, dass das Foto völlig unabhängig von den Koobface-Schauspielern sein könnte.

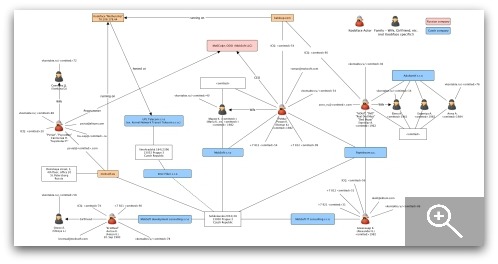

Die folgende Grafik zeigt wichtige Informationen, die bisher von den Koobface Backups und Websites abgeleitet wurden.

Von Autos und Kätzchen..Jede weitere Untersuchung würde natürlich mit den Telefonnummern beginnen, da dies der wahrscheinlichste Weg ist, um die Identität potenzieller Verdächtiger zu erhalten. Verschiedene Notationen von Telefonnummern wurden als Suchzeichenfolgen verwendet, sowie Nachschlagewerke gegen das Online-Telefonbuch von St.. Petersburg, Russland.

Eine Nummer wurde auf einer Online-Marktplattform für Autos gefunden, eine verkaufte 2008 einen BMW 3er mit dem Autokennzeichen „H <H> 98“.

Die gleiche Telefonnummer erschien auch in einem anderen Forumsbeitrag vom September 2007, diesmal versucht, Kätzchen zu verkaufen. Noch wichtiger ist in diesem Zusammenhang die E-Mail-Adresse „Krotreal@<>.com“ und der Name Anton als Kontakt aufgeführt.