¡La banda de malware Koobface expuesta!

Página: 1 2 3 4 5 6 7 Siguiente →

Una investigación de Jan Drömer, investigador independiente, y Dirk Kollberg, SophosLabs.

El 17 de enero de 2012, el New York Times reveló que Facebook planea nombrar a cinco hombres involucrados en la banda Koobface. Como resultado del anuncio, hemos decidido publicar la siguiente investigación, que explica cómo descubrimos los mismos nombres. Esta investigación también está disponible como un PDF descargable.

- Introducción: No hay ningún delito (cibernético)perfecto

- La banda de Koobface comete un error, y luego otro..

- De coches y gatitos..

- Krotreal – ¿o qué hay en un apodo?

- Dentro de la firma Koobface

- El lenguaje importa – МобСофт

- Amigos y familiares – un eslabón débil para la pandilla Koobface

- El sexo vende

- Los webmasters adultos de San Petersburgo

Se informa a los lectores de que se han omitido algunos nombres y otros detalles de este documento para proteger la privacidad de los sospechosos y sus familias. Además, algunas URL de este documento pueden contener material ofensivo o contenido malicioso que no es seguro para navegar. Es importante reconocer que ninguna de las personas a las que se hace referencia en este documento ha sido acusada de ningún delito y debe considerarse inocente hasta que se demuestre su culpabilidad.

Introducción: La botnet Koobface, un producto de la autoproclamada «Ali Baba&4» o «Koobface Gang», ha estado aterrorizando a millones de usuarios de Internet desde mediados de 2008 y continúa haciéndolo hasta el día de hoy, a pesar de los múltiples esfuerzos de eliminación.

La investigación a continuación, realizada por el investigador independiente Jan Drömer y Dirk Kollberg de SophosLabs, se centra en los sospechosos detrás de una de las mayores amenazas de ciberdelincuencia en los últimos años y el proceso de su identificación.La investigación de los sospechosos se llevó a cabo principalmente desde principios de octubre de 2009 hasta febrero de 2010 y desde entonces se ha puesto a disposición de diversos organismos internacionales encargados de hacer cumplir la ley.

Como en la vida real, un crimen (cibernético)perfecto es algo así como un mito. La simple verdad es que el panorama actual de la ciberdelincuencia tiene como objetivo lograr el máximo de ingresos con una inversión mínima, y eso implica un cierto nivel de imperfección aceptada.

Es esta imperfección, combinada con una sensación de «arrogancia criminal» y un entorno de amenaza incontrolable como Internet, lo que finalmente llevó a la identificación de múltiples sospechosos que formaban la «banda Koobface».

El Koobface pandilla comete un error, y luego otro..

Con cada ataque de ciberdelincuencia, puede haber una gran cantidad de información técnica, como direcciones IP, nombres de dominio, etc. disponibles, que suelen ser el punto de partida de una investigación.

La investigación de Koobface no fue diferente, y tras la identificación de uno de los servidores de Comando Koobface & Control (C&C) utilizados para dirigir los ataques, se identificó un primer error de la banda.

Resultó que el servidor web Apache en uno de los servidores de control de comando activo & (stop.com, 67.212.69.230) tenía habilitado el módulo mod_status. Una vez habilitado este módulo de servidor web, cualquier visitante tiene acceso público a una vista en vivo de las solicitudes realizadas al servidor web, revelando así los nombres de archivos y directorios.

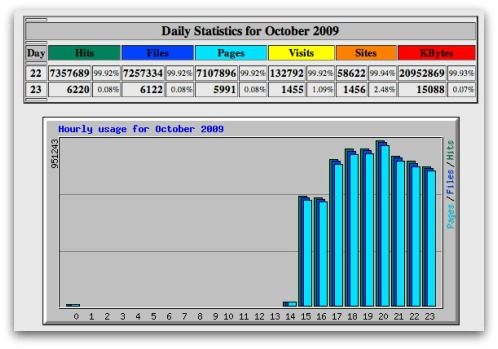

Aunque este error se observó y corrigió a finales de octubre de 2009, fue solo unos días después cuando la banda cometió otro error al instalar la herramienta de estadísticas del Webalizador de una manera accesible al público, lo que permitió una mejor comprensión de las estructuras de su sistema de control de Comando &.

Finalmente se logró un gran avance en la investigación técnica a principios de diciembre de 2009 cuando la herramienta de estadísticas del Webalizador mostró una solicitud inusual a un archivo llamado «last.tar.bz2», que tras un examen adicional resultó contener una copia de seguridad diaria completa del Comando Koobface & Software de control. Durante la investigación se pudieron obtener copias de seguridad similares de varios otros sistemas de control del comando Koobface &.

Si bien estas copias de seguridad permiten un análisis técnico detallado, se examinaron principalmente para identificar todo el paisaje del sistema que forma la Botnet Koobface, así como cualquier información (nombres de usuario, comentarios de código fuente, archivos de registro que muestran direcciones IP, etc.).) que podría ayudar a identificar a los actores detrás.

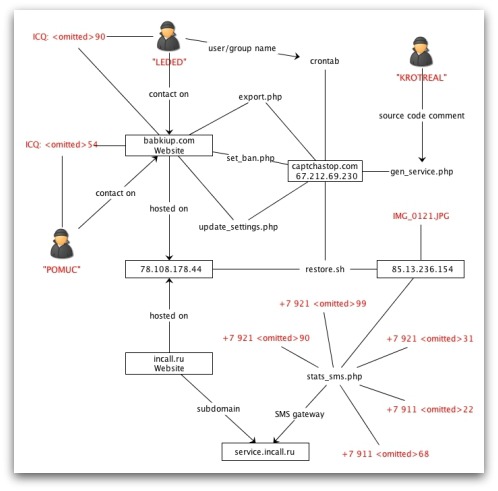

Esto dio lugar a varios nombres de dominio y direcciones IP, de los cuales surgió un sistema en particular.

Esta «Nave nodriza Koobface» estaba alojada en la dirección IP 78.108.178.44, ubicado dentro de una red de UPL Telecom en Praga (República Checa) y utilizado para almacenar estadísticas, monitorear C&C y utilizado dentro del proceso de restauración en caso de que los servidores C&C no estén disponibles.

Dos de los nombres de dominio encontrados (babkiup.com y service.incall.ru) también fueron alojados en el servidor de la Nave Nodriza Koobface. Mientras incall.ru parecía ser un servicio VoIP legítimo, babkiup.com saludaba a los usuarios con una descripción del servicio que coincidía exactamente con el comportamiento de la Botnet Koobface, incluida una breve sección de preguntas y respuestas para los clientes interesados y los detalles de contacto de ICQ para dos personas con los apodos «PoMuC» y «LeDed».

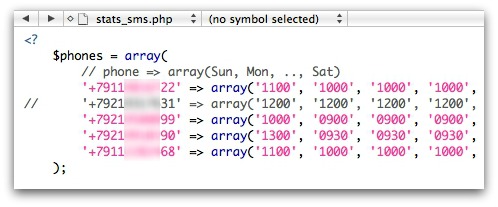

De vuelta a las copias de seguridad, probablemente la información más sorprendente se encontró dentro de un script PHP utilizado para enviar estadísticas de ingresos diarios a través de mensajes de texto cortos a cinco teléfonos móviles. El prefijo internacional + 7 identifica estos números como números de teléfono rusos.

Tenga en cuenta que un número de teléfono ha sido comentado al recibir mensajes SMS, lo que significa que este miembro de la banda simplemente no estaba interesado en estas estadísticas o también puede ser una indicación de que un miembro abandonó el grupo.

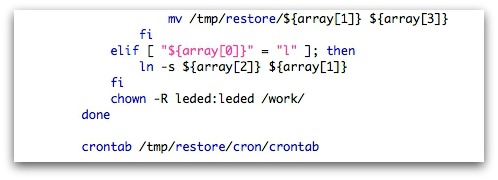

El apodo «Leeded», nombrado como punto de contacto en «babkiup».com», reaparece como un nombre de usuario Unix dentro de un script utilizado para restaurar servidores Koobface C&C. Es de particular importancia que dentro de este script» LeDed » aparece como nombre de usuario/grupo dentro del comando chown de Unix.

«Krotreal» es otro apodo que se puede encontrar dentro de un script llamado «gen_service.php». Las circunstancias sugieren que el comentario del código fuente realizado dentro del script, fue hecho por «Krotreal» en sí, lo que probablemente implica que este individuo tenía acceso al código fuente del script PHP(s) que componen el Comando Koobface & Sistema de control.

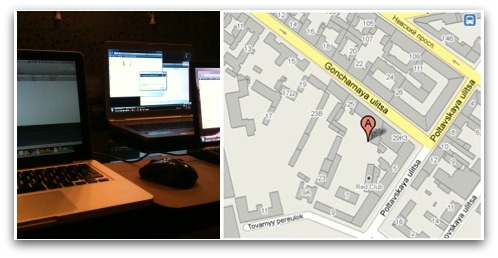

Además, una imagen llamada » IMG_0121.JPG » se encontró dentro de una de las copias de seguridad. Esta imagen no tiene ninguna relación con la función de la botnet Koobface en sí, pero puede haber sido colocada allí por un miembro de la banda Koobface.

De acuerdo con los metadatos Exif contenidos en la foto, fue tomada con un iPhone de Apple el 15 de septiembre de 2009 con una Latitud de N 59° 55.66′ y una Longitud de E 30° 22.11′. Esto apunta directamente al centro de San Petersburgo, Rusia.

Aunque esta información puede no ser lo suficientemente precisa para identificar una sola dirección, respalda la presunción anterior de que los actores podrían estar ubicados en Rusia y que uno o más probablemente se encuentren en la región de San Petersburgo.

Sin embargo, es importante señalar que esta observación es bastante especulativa, teniendo en cuenta que la foto podría no estar completamente relacionada con los actores de Koobface.

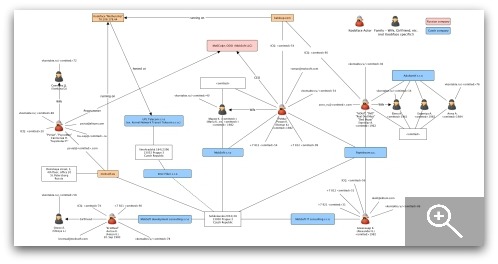

El siguiente gráfico muestra información clave derivada hasta ahora de las copias de seguridad y los sitios web de Koobface.

De coches y gatitos..

Cualquier investigación adicional obviamente comenzaría con los números de teléfono, dado que estos son la forma más probable de obtener la identidad de los posibles sospechosos. Se utilizaron diferentes anotaciones de números de teléfono como cadenas de búsqueda, así como búsquedas realizadas en la guía telefónica en línea de San Petersburgo, Rusia.

Se encontró un número en una plataforma de mercado en línea para automóviles, uno estaba vendiendo un BMW Serie 3 con la matrícula del automóvil «H < omitido> 98 » en 2008.

El mismo número de teléfono también apareció en otra publicación del foro de septiembre de 2007, esta vez tratando de vender gatitos. Aún más importante en este contexto es la dirección de correo electrónico «Krotreal@< omitido>. com » y el nombre Anton que aparece como contacto.