Le gang de logiciels malveillants Koobface – exposé!

Page : 1 2 3 4 5 6 7 Suivant →

Une enquête de Jan Drömer, chercheur indépendant,

et Dirk Kollberg, SophosLabs.

Le 17 janvier 2012, Le New York Times a révélé que Facebook prévoyait de nommer cinq hommes comme étant impliqués dans le gang Koobface. À la suite de l’annonce, nous avons décidé de publier la recherche suivante, qui explique comment nous avons découvert les mêmes noms. Cette recherche est également disponible au format PDF téléchargeable.

- Introduction: Il n’y a pas de (cyber)crimeparfait

- Le gang Koobface fait une erreur, puis une autre..

- Des voitures et des chatons..

- Krotreal – ou qu’y a-t-il dans un surnom?

- Au sein de la firme Koobface

- Language matters – МобСофт

- Les amis et la famille – un maillon faible du gang Koobface

- Le sexe vend

- Les webmasters adultes de Saint-Pétersbourg

Les lecteurs sont informés que certains noms et autres détails dans cet article ont été omis pour protéger la vie privée des suspects et de leurs familles. De plus, certaines URL de ce document peuvent contenir du matériel offensant ou du contenu malveillant qui n’est pas sûr pour la navigation. Il est important de reconnaître qu’aucune des personnes mentionnées dans le présent document n’a été accusée d’aucun crime et devrait être considérée comme innocente jusqu’à preuve du contraire.

Introduction: il n’y a pas de (cyber)crime parfait

Le botnet Koobface – un produit de l’autoproclamé « Ali Baba&4 » ou « Gang Koobface » – terrorise des millions d’internautes depuis la mi-2008 et continue de le faire jusqu’à nos jours, malgré de multiples efforts de retrait.

La recherche ci-dessous, menée par le chercheur indépendant Jan Drömer et Dirk Kollberg de SophosLabs, se concentre sur les suspects derrière l’une des plus grandes menaces de cybercriminalité de ces dernières années et le processus de leur identification.

Les recherches sur les suspects ont principalement été menées de début octobre 2009 à février 2010 et ont depuis été mises à la disposition de divers organismes internationaux chargés de l’application des lois.

Comme dans la vraie vie, un (cyber)crime parfait est en quelque sorte un mythe. La simple vérité est que le paysage de la cybercriminalité d’aujourd’hui vise à atteindre un revenu maximal avec un investissement minimal, ce qui implique un certain niveau d’imperfection acceptée.

C’est cette imperfection, associée à un sentiment d' »arrogance criminelle » et à un environnement de menace incontrôlable tel qu’Internet, qui a finalement conduit à l’identification de plusieurs suspects formant le « gang Koobface ».

Le gang Koobface fait une erreur, puis une autre..

À chaque attaque de cybercriminalité, il peut y avoir de grandes quantités d’informations techniques telles que des adresses IP, des noms de domaine, etc. disponibles qui constituent généralement le point de départ d’une enquête.

L’enquête Koobface n’était pas différente, et lors de l’identification de l’un des serveurs de commande Koobface &Control(C&C) utilisés pour diriger les attaques, une première erreur du gang a été identifiée.

Il s’est avéré que le serveur Web Apache sur l’une des commandes actives & Serveurs de contrôle (stop.com , 67.212.69.230) avait activé le module mod_status. Après avoir activé ce module de serveur web, tout visiteur dispose d’un accès public à une vue en direct des requêtes faites au serveur web, révélant ainsi les noms de fichiers et de répertoires.

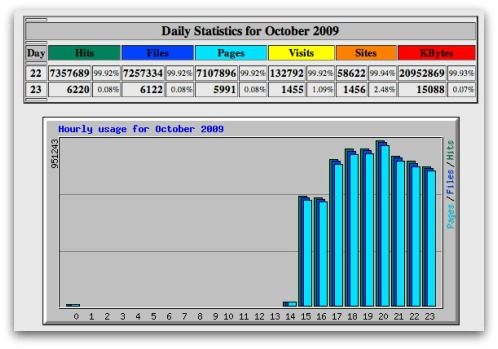

Bien que cette erreur ait été constatée et corrigée fin octobre 2009, ce n’est que quelques jours plus tard que le gang a commis une autre erreur en installant l’outil de statistiques Webalizer de manière accessible au public, permettant ainsi de mieux comprendre les structures de leur système de contrôle de commande &.

Une avancée majeure dans l’enquête technique a finalement été réalisée début décembre 2009 lorsque l’outil de statistiques du Webalizer a montré une demande inhabituelle à un fichier nommé « last.tar.bz2 », qui, après un examen plus approfondi, s’est avéré contenir une sauvegarde quotidienne complète de la Commande Koobface & Logiciel de contrôle. Au cours de l’enquête, des sauvegardes similaires ont pu être obtenues à partir de divers autres systèmes de commande Koobface &.

Bien que ces sauvegardes permettent une analyse technique détaillée, elles ont principalement été examinées pour identifier l’ensemble du paysage système formant le Botnet Koobface ainsi que toutes les informations (noms d’utilisateur, commentaires de code source, fichiers journaux affichant les adresses IP, etc.) qui pourrait aider à identifier les acteurs derrière.

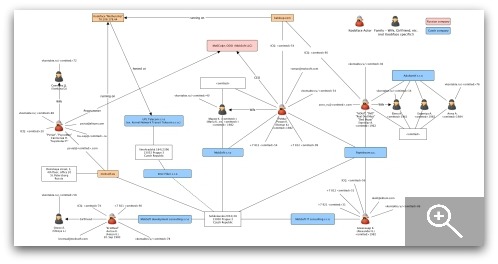

Cela a conduit à divers noms de domaine et adresses IP, dont un système s’est particulièrement démarqué.

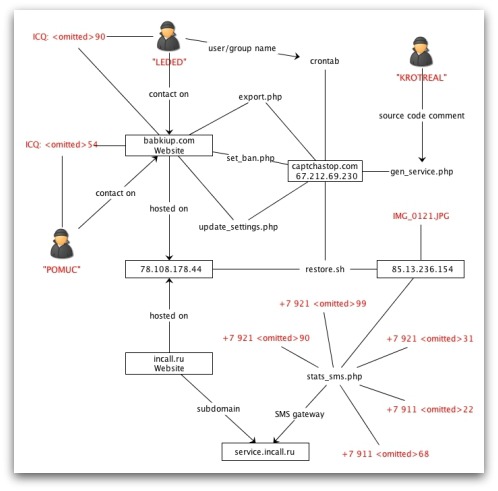

Ce « Vaisseau mère Koobface » était hébergé sur l’adresse IP 78.108.178.44, situé dans un réseau d’UPL Telecom à Prague (République tchèque) et utilisé pour stocker des statistiques, surveille C& C et utilisé dans le processus de restauration au cas où les serveurs C&C deviennent indisponibles.

Deux des noms de domaine trouvés (babkiup.com et service.incall.ru ) ont également été hébergés sur le serveur du vaisseau mère Koobface. Tandis que incall.ru semblait être un service VoIP légitime, babkiup.com accueillait les utilisateurs avec une description de service qui correspondait exactement aux comportements du botnet Koobface, y compris une courte section de questions et réponses pour les clients intéressés et les coordonnées ICQ de deux personnes portant les surnoms « PoMuC » et « LeDed ».

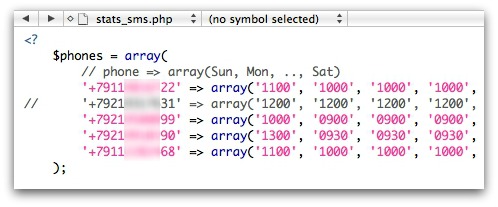

Pour en revenir aux sauvegardes, les informations les plus étonnantes ont probablement été trouvées dans un script PHP utilisé pour soumettre des statistiques de revenus quotidiennes via de courts messages texte à cinq téléphones mobiles. Le préfixe international +7 identifie ces numéros comme étant des numéros de téléphone russes.

Notez qu’un numéro de téléphone a été commenté lors de la réception de messages SMS, ce qui signifie que ce membre du gang n’était tout simplement pas intéressé par ces statistiques ou cela peut également indiquer qu’un membre a quitté le groupe.

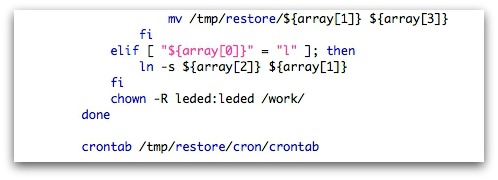

Le surnom « LeDed », nommé comme point de contact sur le « babkiup.com » site web, réapparaît en tant que nom d’utilisateur Unix dans un script utilisé pour restaurer les serveurs Koobface C &C disparus. Il est à noter en particulier que dans ce script, « LeDed » apparaît en tant qu’utilisateur/nom de groupe dans la commande Unix chown.

« Krotreal » est un autre surnom que l’on peut trouver dans un script appelé « gen_service.php ». Les circonstances suggèrent que le commentaire de code source fait dans le script a été fait par « Krotreal » lui-même, ce qui implique probablement que cet individu avait accès au code source du ou des scripts PHP composant le système de contrôle de la commande Koobface &.

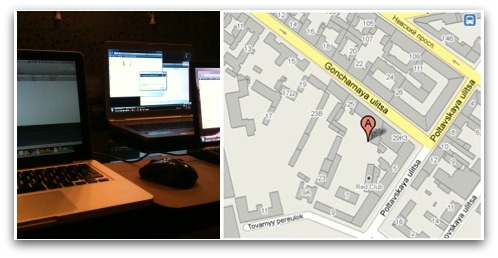

En outre une image nommée « IMG_0121.JPG » a été trouvé dans l’une des sauvegardes. Cette image n’a aucun rapport avec la fonction du botnet Koobface lui-même, mais elle a peut-être été placée là par un membre du gang Koobface.

Selon les métadonnées Exif contenues dans la photo, elle a été prise avec un iPhone d’Apple le 15 septembre 2009 avec une Latitude de N 59° 55,66′ et une Longitude de E 30° 22,11′. Cela pointe directement dans le centre de Saint-Pétersbourg, en Russie.

Bien que ces informations ne soient pas suffisamment précises pour identifier une seule adresse, elles soutiennent la présomption antérieure selon laquelle les acteurs pourraient se trouver en Russie et qu’un ou plusieurs se trouvent probablement dans la région de Saint-Pétersbourg.

Cependant, il est important de souligner que cette observation est plutôt spéculative, considérant que la photo pourrait être entièrement sans rapport avec les acteurs de Koobface.

Le graphique suivant représente les informations clés dérivées jusqu’à présent des sauvegardes et des sites Web Koobface.

Des voitures et des chatons..

Toute recherche ultérieure commencerait évidemment par les numéros de téléphone, étant donné que ceux-ci sont le moyen le plus probable d’obtenir l’identité des suspects potentiels. Différentes notations de numéros de téléphone ont été utilisées comme chaînes de recherche, ainsi que des recherches effectuées sur l’annuaire téléphonique en ligne de Saint-Pétersbourg, en Russie.

Un numéro a été trouvé sur une plate-forme de marché en ligne pour les voitures, l’un vendait une BMW Série 3 avec la plaque d’immatriculation des voitures « H< omis >98 » en 2008.

Le même numéro de téléphone est également apparu dans un autre message du forum de septembre 2007, essayant cette fois de vendre des chatons. Encore plus important dans ce contexte est l’adresse e-mail « Krotreal @< omise >.com » et le nom Anton répertorié comme contact.