a Koobface malware banda kitéve!

oldal: 1 2 3 4 5 6 7 a következő nap!

Jan Dr. ons (független kutató) és Dirk Kollberg (SophosLabs) vizsgálata.

A 17 január 2012, A New York Times kiderült, hogy a Facebook azt tervezi, hogy nevét öt férfi, hogy részt vesz a Koobface banda. A bejelentés eredményeként úgy döntöttünk, hogy közzétesszük a következő kutatást, amely elmagyarázza, hogyan fedeztük fel ugyanazokat a neveket. Ez a kutatás letölthető PDF formátumban is elérhető.

- bevezetés: nincs tökéletes (cyber)bűnözés

- a Koobface banda hibázik, majd egy másik..

- autók és kiscicák..

- Krotreal – vagy mi van a becenév?

- a Koobface cégen belül

- nyelvi kérdések – ons

- barátok és család – a Koobface banda gyenge láncszeme

- Sex Sells

- Szentpétervár felnőtt webmesterei

az olvasóknak azt tanácsoljuk, hogy a gyanúsítottak és családjaik magánéletének védelme érdekében néhány nevet és egyéb részletet kihagytak a cikkből. Ezenkívül a dokumentumban található egyes URL-ek sértő anyagokat vagy rosszindulatú tartalmakat tartalmazhatnak, amelyek nem biztonságosak a böngészéshez. Fontos tudomásul venni, hogy az ebben a cikkben említett személyek egyikét sem vádolták bűncselekményekkel, és ártatlannak kell tekinteni, amíg bűnösségét be nem bizonyítják.

Bevezetés: nincs tökéletes (cyber)bűnözés

a Koobface botnet – az önjelölt “Ali Baba & 4” vagy “Koobface Gang” terméke – 2008 közepe óta több millió internethasználót terrorizál, és a többszörös eltávolítási erőfeszítések ellenére a mai napig folytatja.

a SophosLabs független kutatója, Jan Dr. ons és Dirk Kollberg által végzett kutatás az elmúlt évek egyik legnagyobb kiberbűnözési fenyegetése mögött álló gyanúsítottakra és azok azonosításának folyamatára összpontosít.

a gyanúsítottak kutatása főként 2009 októberének elejétől 2010 februárjáig tartott, és azóta számos nemzetközi bűnüldöző szerv rendelkezésére bocsátották.

mint a való életben, a tökéletes (cyber)bűnözés valami mítosz. Az egyszerű igazság az, hogy a mai kiberbűnözési környezet célja a maximális bevétel elérése minimális befektetéssel, ami bizonyos szintű elfogadott tökéletlenséget jelent.

Ez a tökéletlenség, a “bűnözői arrogancia” érzésével és az olyan ellenőrizhetetlen fenyegetési környezettel párosulva, mint az internet, végül több gyanúsított azonosításához vezetett, akik a “Koobface bandát”alkották.

a Koobface banda hibázik, majd egy másik..

minden kiberbűnözési támadásnál hatalmas mennyiségű technikai információ lehet, például IP-címek, domain nevek stb. rendelkezésre állnak, amelyek általában a vizsgálat kiindulópontját képezik.

a Koobface vizsgálata nem volt más, és a Koobface parancs egyikének azonosításakor & Control (C&C) a támadások irányítására használt szerverek egy első hibáját azonosították.

kiderült, hogy az Apache webszerver az egyik aktív parancs & vezérlő szerverek (stop.com, 67.212.69.230) engedélyezte a mod_status modult. Miután engedélyezte ezt a webszerver modult, minden látogató nyilvános hozzáférést kap a webszerverhez intézett kérések élő nézetéhez, ezáltal felfedve a fájl-és könyvtárneveket.

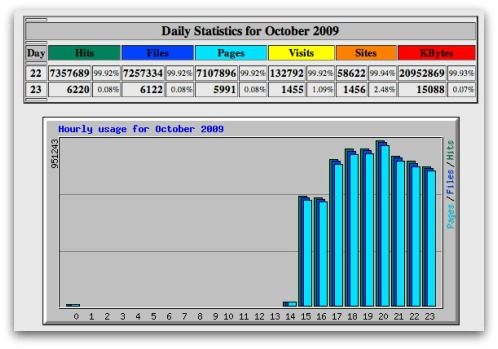

bár ezt a hibát 2009.október végén észlelték és kijavították, csak néhány nappal később, amikor a banda újabb hibát követett el a Webalizer statisztikai eszköz nyilvánosan hozzáférhető módon történő telepítésével, még jobb betekintést engedve a parancsuk struktúrájába & vezérlőrendszer.

a technikai vizsgálat során jelentős áttörést értek el 2009.December elején, amikor a Webalizer statisztikai eszköz szokatlan kérést mutatott a “last.tar.bz2” nevű fájlhoz, amely további vizsgálat után kiderült, hogy a Koobface parancs teljes napi biztonsági másolatát tartalmazza & vezérlő szoftver. A vizsgálat során hasonló biztonsági mentéseket lehetett beszerezni számos más Koobface parancsból & vezérlőrendszerek.

bár ezek a biztonsági mentések lehetővé teszik a részletes technikai elemzést, elsősorban a Koobface botnetet alkotó teljes rendszerkörnyezet, valamint minden információ (felhasználónevek, forráskód megjegyzések, IP-címeket mutató naplófájlok stb.), amely segíthet a mögöttes szereplők azonosításában.

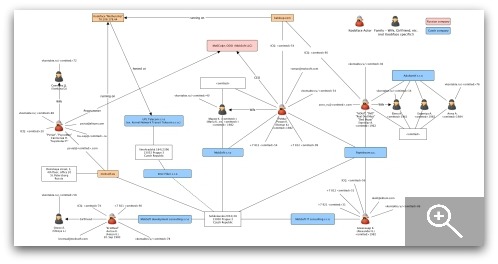

Ez különböző domain nevekhez és IP-címekhez vezetett, amelyek közül egy rendszer állt ki.

ezt a “Koobface anyahajót” a 78.108.178 IP-címen tárolták.44, A prágai (cseh Köztársaság) UPL Telecom hálózatán belül található és statisztikák tárolására használt monitor C&C és a visszaállítási folyamat során használt ESET C&C szerverek elérhetetlenné válnak.

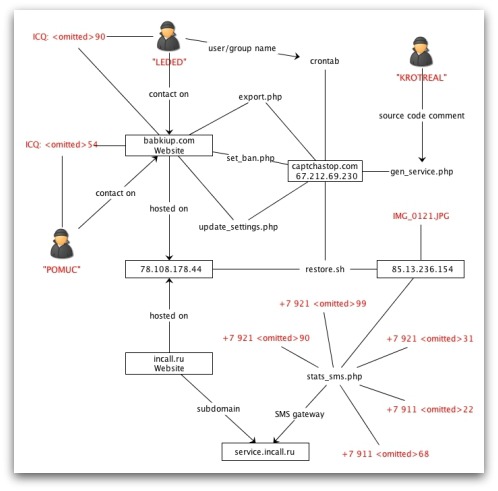

két talált domain név (babkiup.com és service.incall.ru) a Koobface anyahajó szerveren is otthont adtak. Míg incall.ru úgy tűnt, hogy egy legitim VoIP szolgáltatás, babkiup.a com olyan szolgáltatásleírással üdvözölte a felhasználókat, amely pontosan megfelelt a Koobface Botnet viselkedésének, beleértve egy rövid kérdés-válasz részt az érdeklődő ügyfelek számára, valamint az ICQ elérhetőségeit két olyan személy számára, akik “PoMuC” és “LeDed”becenevekkel járnak.

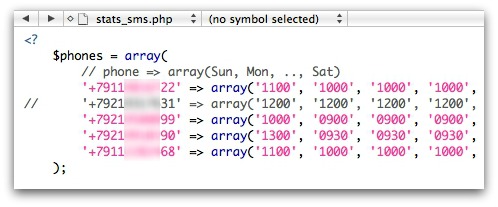

vissza a biztonsági mentésekhez, valószínűleg a legmegdöbbentőbb információt egy PHP szkriptben találták, amelyet a napi bevételi statisztikák rövid szöveges üzeneteken keresztül történő benyújtására használtak öt mobiltelefonra. A +7 Nemzetközi Előtag ezeket a számokat orosz telefonszámoknak nevezi.

vegye figyelembe, hogy egy telefonszámot kommentáltak az SMS-üzenetek fogadásából, ami vagy azt jelenti, hogy ezt a bandatagot egyszerűen nem érdekelték ezek a statisztikák, vagy azt is jelezheti, hogy egy tag elhagyta a csoportot.

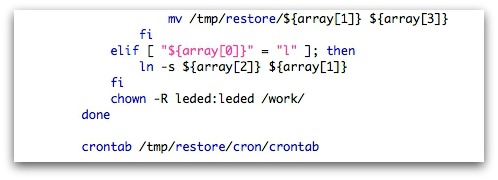

a “LeDed” becenév, amelyet a “babkiup” kapcsolattartó pontjaként neveznek meg.com ” weboldal, újra megjelenik Unix felhasználónévként a megszűnt Koobface C&C szerverek visszaállításához használt szkriptben. Különös figyelmet érdemel, hogy ebben a szkriptben a “LeDed” felhasználó/csoportnévként jelenik meg a Unix chown parancsban.

a” Krotreal “egy másik becenév, amely a “gen_service” nevű szkriptben található.php”. A körülmények arra utalnak, hogy a szkriptben szereplő forráskód-megjegyzést maga a “Krotreal” tette, valószínűleg arra utalva, hogy ez az egyén hozzáférhetett a Koobface parancsot alkotó PHP szkript(ek) forráskódjához & vezérlőrendszer.

továbbá egy kép neve ” IMG_0121.A ” JPG ” az egyik biztonsági mentésen belül található. Ez a kép teljesen független maga a Koobface botnet funkciójától, de lehet, hogy egy Koobface bandatag helyezte oda.

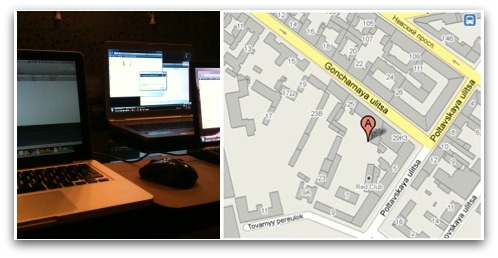

szerint Az Exif metaadatok tartalmazott a fotó vették egy Apple iPhone szeptember 15-én, 2009 szélességi N 59 65,66′ hosszúsági E 30 22,11′. Ez közvetlenül az oroszországi Szentpétervár központjába mutat.

bár ez az információ nem biztos, hogy elég pontos ahhoz, hogy egyetlen címet azonosítson, alátámasztja azt a korábbi feltételezést, hogy a szereplők Oroszországban lehetnek, és hogy egy vagy több valószínűleg a Szentpétervári régióban található.

fontos azonban rámutatni, hogy ez a megfigyelés meglehetősen spekulatív, figyelembe véve, hogy a fotó teljesen független lehet a Koobface szereplőitől.

az alábbi ábra a Koobface biztonsági mentéseiből és webhelyeiből származó kulcsfontosságú információkat ábrázolja.

autók és kiscicák..

minden további kutatás nyilvánvalóan a telefonszámokkal kezdődik, mivel ezek a legvalószínűbb módszerek a potenciális gyanúsítottak személyazonosságának megszerzésére. A telefonszámok különböző jelöléseit használták Keresési karakterláncként, valamint az oroszországi Szentpétervár online telefonkönyvével kapcsolatos kereséseket.

egy számot találtak az autók online piaci platformján, az egyik egy BMW 3-as sorozatot értékesített, amelynek rendszáma “H <kihagyva> 98” volt 2008-ban.

ugyanez a telefonszám egy másik, 2007.szeptemberi fórumbejegyzésben is megjelent, ezúttal cicákat próbálva eladni. Még ennél is fontosabb ebben az összefüggésben a “Krotreal@<kihagyott>.com” e-mail cím, valamint az Anton név a kapcsolattartóként szerepel.