Koobfaceマルウェアギャング-露出!

ページ:1 2 3 4 5 6 7次へ→

Jan Drömer、独立した研究者、

とDirk Kollberg、SophosLabsによる調査。

17January2012,The New York Timesは、FacebookがKoobfaceギャングに関与しているとして五人の男を命名する計画を明らかにしました。 この発表の結果、私たちは同じ名前をどのように発見したかを説明する以下の研究を公開することにしました。 この研究は、ダウンロード可能なPDFとしても利用可能です。p>

- はじめに:完璧な(サイバー)犯罪はありません

- Koobfaceギャングは間違いを犯し、次に別のものを犯します。.

- 車や子猫の。.

- /li>

読者は、容疑者とその家族のプライバシーを保護するために、この論文内のいくつかの名前やその他の詳細が省略されて さらに、この文書内の一部のUrlには、閲覧に安全ではない攻撃的な素材や悪意のあるコンテンツが含まれている可能性があります。 この論文で言及されている個人のいずれも犯罪で起訴されておらず、有罪と証明されるまで無実とみなされるべきであることを認識することが重 完璧な(サイバー)犯罪はありません

Koobface botnet–自称”Ali Baba&4″または”Koobface Gang”の製品–は、2008年半ばから何百万人ものインターネットユーザーを恐怖に陥れており、複数のテイクダウン努力にもかかわらず、現在までそうし続けている。

SophosLabsの独立した研究者Jan DrömerとDirk Kollbergによって行われた以下の研究は、近年最大のサイバー犯罪の脅威の背後にある容疑者とその識別のプロセスに焦点を

容疑者の研究は、主に2009年初めから2010年まで行われ、以来、様々な国際法執行機関に利用可能になっています。p>

実際の生活のように、完璧な(サイバー)犯罪は神話のようなものです。 単純な真実は、今日のサイバー犯罪の風景は、最小限の投資で最大の収益を達成することを目的としており、それは受け入れられた不完全さの一定のレベ

それは最終的に”Koobfaceギャング”を形成する複数の容疑者の識別につながった”犯罪傲慢”とインターネットなどの制御不能な脅威環境の感覚と対になp>

クーブフェイスギャングは間違いを犯し、次に別のものを犯します。.

すべてのサイバー犯罪攻撃では、IPアドレス、ドメイン名などの膨大な量の技術情報が存在する可能性があります。 利用できる通常調査の出発点を形作るかどれが。

Koobfaceの調査は違いはなく、Koobfaceコマンド&Control(C&C)攻撃を操縦するために使用されるサーバーのいずれかを識別すると、ギャングによる最初の間違いが特定されました。

これは、アクティブなコマンド&制御サーバーのいずれかにApache webサーバーことが判明しました(stop.com,67.212.69.230)はmod_statusモジュールを有効にしていました。 このwebサーバーモジュールを有効にすると、任意の訪問者は、それによってファイルとディレクトリ名を明らかに、webサーバーに行われた要求のライブビューへの

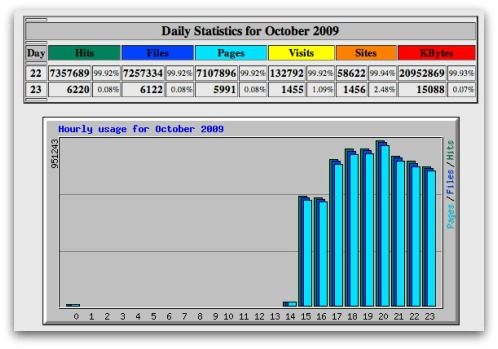

この間違いは2009年末に指摘され修正されましたが、ギャングがWebalizer statisticsツールを一般にアクセス可能な方法でインストールし、コマンド&制御システムの構造をより良く洞察できるようにすることで、さらに別の間違いを犯したのはわずか数日後でした。

Webalizer統計ツールが”last.tar.bz2″という名前のファイルに異常な要求を示したとき、技術調査の大きな突破口は、2009年初頭に最終的に達成されました。>制御ソフトウェア。 調査中に、同様のバックアップは、他の様々なKoobfaceコマンド&制御システムから取得することができます。

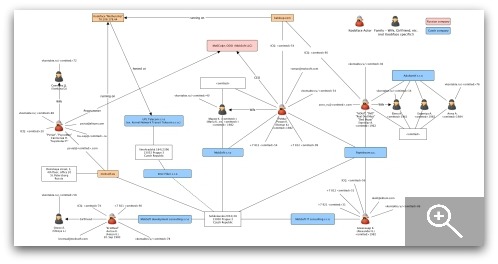

これらのバックアップは詳細な技術分析を可能にしますが、主にKoobfaceボットネットを形成するシステムランドスケープ全体と情報(ユーザー名、ソースコードのコ)それは背後にある俳優の識別に役立つ可能性があります。

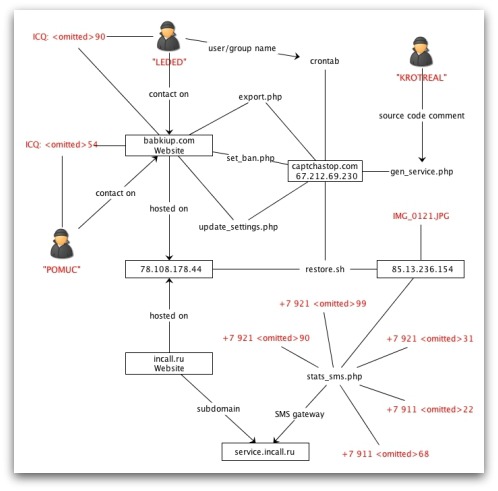

これにより、さまざまなドメイン名とIPアドレスが発生し、そのうちの一つのシステムが特に立ち上がりました。 この”Koobface Mothership”はIPアドレス78.108.178でホストされていました。44、プラハ(チェコ共和国)のUPLテレコムのネットワーク内に位置し、統計を格納するために使用され、監視C&cおよびケースC&c

見つかったドメイン名の二つ(babkiup.com とservice.incall.ru)は、Koobface Mothershipサーバーでもホストされていました。 一方、incall.ru 合法的なVoIPサービス、babkiupのように見えました。comは、興味のある顧客のための短い質問と回答セクションとニックネーム”PoMuC”と”LeDed”で行く二人の個人のためのICQの連絡先の詳細を含む、Koobfaceボットネットの行動を正確に一致させたサービスの説明でユーザーに挨拶していました。

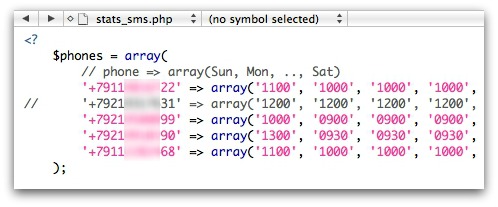

バックアップに戻ると、おそらく最も魅力的な情報は、五つの携帯電話に短いテキストメッセージを介して毎日の収益統計を提出するために使 国際接頭辞+7は、これらの番号をロシアの電話番号であることを識別します。

一つの電話番号は、SMSメッセージを受信してからコメントアウ

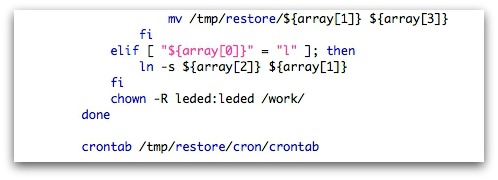

ニックネーム「LeDed」、「babkiup…」の連絡先として名前が付けられています。com”ウェブサイトは、かつて存在したKoobface C&Cサーバーを復元するために使用されるスクリプト内のUnixユーザー名として再表示されます。 このスクリプト内では、”LeDed”がUnix chownコマンド内でuser/groupnameとして表示されることに特に注意してください。

“Krotreal”は、”gen_service”というスクリプト内で見つけることができる別のニックネームです。php”。 状況は、スクリプト内で行われたソースコードのコメントが”Krotreal”自体によって行われたことを示唆しており、おそらくこの個人がKoobfaceコマンド&制御シ

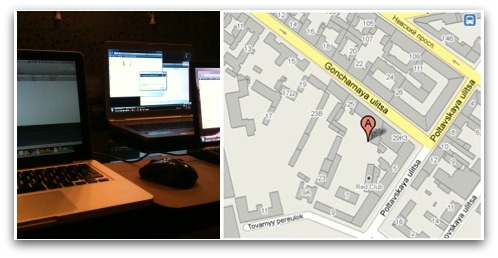

さらに、”IMG_0121.JPG”は、バックアップのいずれかの中に見つかりました。 この写真は、Koobfaceボットネット自体の機能とは完全に無関係ですが、Koobfaceギャングメンバーによってそこに配置されている可能性があります。

写真に含まれているExifメタデータによると、N59°55.66’の緯度とE30°22.11’の経度でSeptember15,2009にApple iPhoneで撮影されました。 これは、ロシアのサンクトペテルブルクの中心を直接指しています。

この情報は、単一の住所を識別するのに十分な正確さではないかもしれませんが、アクターがロシアに位置している可能性があり、一つ以上がおそら

しかし、この観察は、写真がKoobfaceの俳優とは全く無関係である可能性があることを考慮すると、むしろ投機的であることを指摘することが重要です。

以下の図は、Koobfaceのバックアップとウェブサイトからこれまでに得られた重要な情報を示しています。

車や子猫の。.

これらが潜在的な容疑者の身元を取得する最も可能性の高い方法であることを考えると、さらなる研究は明らかに電話番号から始まるでしょう。

電話番号の異なる表記は、検索文字列として使用されただけでなく、サンクトペテルブルク、ロシアのオンライン電話帳に対して行われたルックアッ

一つの番号は、車のためのオンライン市場のプラットフォーム上で発見された、一つは車のナンバープレート”H<>98″2008年にBMW3シリー

非常に同じ電話番号は、2007年から別のフォーラムの投稿にも登場し、今回は子猫を販売しようとしています。 この文脈でさらに重要なのは、電子メールアドレス”Krotreal@<>.com”と連絡先としてリストされている名前Antonです。p>