gang złośliwego oprogramowania Koobface-zdemaskowany!

strona: 1 2 3 4 5 6 7 Następna →

śledztwo Jana Drömera, niezależnego badacza,

i Dirka Kollberga, SophosLabs.

17 stycznia 2012 roku New York Times ujawnił, że Facebook planuje wymienić pięciu mężczyzn jako zamieszanych w gang Koobface. W wyniku ogłoszenia postanowiliśmy opublikować następujące badania, które wyjaśniają, w jaki sposób odkryliśmy te same nazwy. Badania te są również dostępne w formacie PDF do pobrania.

- Wprowadzenie: nie ma doskonałej (cybernetycznej)zbrodni

- gang Koobface popełnia błąd, a potem kolejny..

- samochodów i kociaków..

- Krotreal-czyli co jest w ksywce?

- wewnątrz firmy Koobface

- sprawy językowe – МобСофт

- przyjaciele i rodzina – słabe ogniwo dla gangu Koobface

- Seks sprzedaje

- dorośli webmasterzy Petersburga

czytelnicy są poinformowani, że niektóre nazwiska i inne szczegóły w tym dokumencie zostały pominięte w celu ochrony prywatności podejrzanych i ich rodzin. Ponadto niektóre adresy URL w tym dokumencie mogą zawierać obraźliwe materiały lub złośliwe treści, które nie są bezpieczne dla przeglądania. Ważne jest, aby przyznać, że żadna z osób wymienionych w niniejszym dokumencie nie została oskarżona o jakiekolwiek przestępstwa i powinna być uznana za niewinną do czasu udowodnienia winy.

wprowadzenie: nie ma doskonałej (cyberprzestępczości)

botnet Koobface – produkt samozwańczego „Ali Baba & 4” lub „Gang Koobface” – terroryzuje miliony użytkowników Internetu od połowy 2008 roku i nadal to robi do dnia dzisiejszego, pomimo wielu wysiłków usunięcia.

poniższe badania, prowadzone przez niezależnego badacza Jana Drömera i Dirka Kollberga z SophosLabs, koncentrują się na podejrzanych o jedno z największych zagrożeń cyberprzestępczości w ostatnich latach i procesie ich identyfikacji.

badania nad podejrzanymi były prowadzone głównie od początku października 2009 r.do lutego 2010 r. i od tego czasu zostały udostępnione różnym międzynarodowym organom ścigania.

jak w prawdziwym życiu, perfekcyjna (cybernetyczna)zbrodnia jest czymś w rodzaju mitu. Prosta prawda jest taka, że dzisiejszy krajobraz cyberprzestępczości ma na celu osiągnięcie maksymalnych przychodów przy minimalnych inwestycjach, co oznacza pewien poziom zaakceptowanej niedoskonałości.

To właśnie ta niedoskonałość, połączona z poczuciem „kryminalnej arogancji” i niekontrolowanym środowiskiem zagrożeń, takim jak internet, doprowadziła ostatecznie do identyfikacji wielu podejrzanych tworzących „gang Koobface”.

gang Koobface popełnia błąd, a potem kolejny..

przy każdym ataku cyberprzestępczości może istnieć ogromna ilość informacji technicznych, takich jak adresy IP, nazwy domen itp. dostępne, które zazwyczaj stanowią punkt wyjścia dochodzenia.

dochodzenie Koobface nie było inne, a po zidentyfikowaniu jednego z komend Koobface& Control (C&C) serwerów używanych do kierowania atakami zidentyfikowano pierwszy błąd gangu.

okazało się, że serwer WWW Apache na jednym z aktywnych poleceń & Serwery sterujące (stop.com, 67.212.69.230) miał włączony moduł mod_status. Po włączeniu tego modułu serwera www każdy odwiedzający otrzymuje publiczny dostęp do Podglądu na żywo żądań wysłanych do serwera www, ujawniając w ten sposób nazwy plików i katalogów.

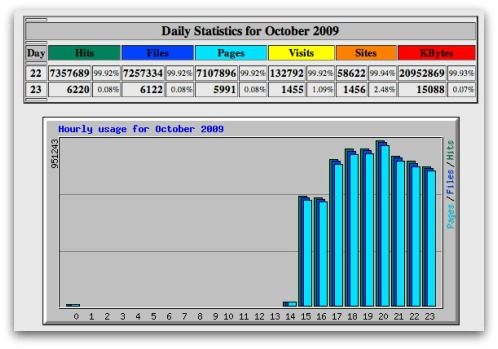

chociaż ten błąd został zauważony i poprawiony pod koniec października 2009, dopiero kilka dni później gang popełnił kolejny błąd, instalując narzędzie statystyk Webalizera w publicznie dostępny sposób, pozwalając na jeszcze lepszy wgląd w struktury ich dowództwa& system sterowania.

przełom w badaniu technicznym został ostatecznie osiągnięty na początku grudnia 2009 roku, kiedy narzędzie statystyki Webalizera wykazało nietypowe żądanie do pliku o nazwie „last.tar.bz2”, który po dalszym badaniu okazał się zawierać pełny codzienny backup polecenia Koobface& oprogramowanie sterujące. Podczas dochodzenia podobne kopie zapasowe można było uzyskać z różnych innych systemów sterowania Koobface &.

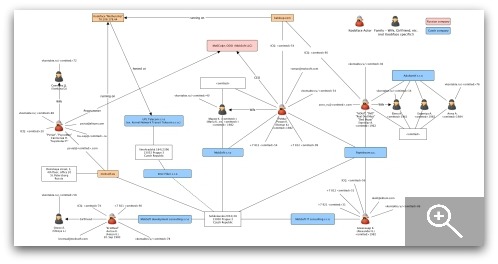

podczas gdy te kopie zapasowe pozwalają na szczegółową analizę techniczną, zostały one głównie zbadane w celu zidentyfikowania całego krajobrazu systemu tworzącego Botnet Koobface, a także wszelkich informacji (nazwy użytkowników, komentarze do kodu źródłowego, pliki dziennika pokazujące adresy IP itp.), które mogłyby pomóc w identyfikacji aktorów stojących za nimi.

doprowadziło to do powstania różnych nazw domen i adresów IP, z których jeden system wyróżniał się w szczególności.

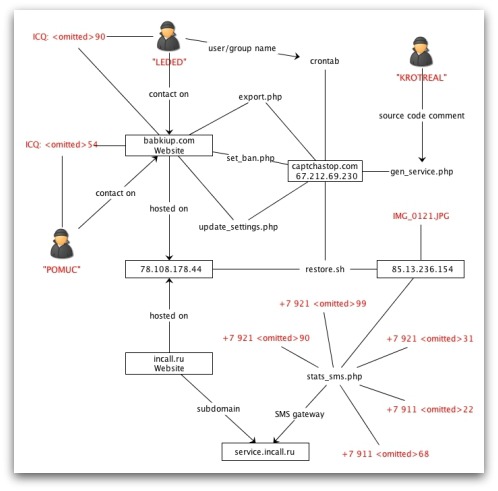

Ten „Koobface Mothership” był hostowany pod adresem IP 78.108.178.44, znajduje się w sieci UPL Telecom w Pradze (Republika Czeska) i służy do przechowywania statystyk, monitoruje C&C i jest używany w procesie przywracania w przypadku, gdy serwery C&C stają się niedostępne.

dwie znalezione nazwy domen (babkiup.com oraz service.incall.ru) były również hostowane na serwerze Koobface Mothership. Podczas incall.ru wygląda na legalną usługę VoIP, babkiup.com witał użytkowników opisem usługi, który dokładnie pasował do zachowań botnetu Koobface, w tym krótką sekcją pytań i odpowiedzi dla zainteresowanych klientów i danymi kontaktowymi ICQ dla dwóch osób o pseudonimach „PoMuC ” i”LeDed”.

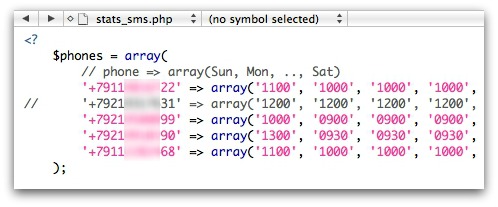

Wracając do kopii zapasowych, prawdopodobnie najbardziej oszałamiające informacje znaleziono w skrypcie PHP używanym do przesyłania dziennych statystyk przychodów za pośrednictwem krótkich wiadomości tekstowych na pięć telefonów komórkowych. Międzynarodowy prefiks + 7 określa te numery jako Rosyjskie numery telefoniczne.

zauważ, że jeden numer telefonu został skomentowany podczas odbierania wiadomości SMS, co oznacza, że ten członek gangu po prostu nie był zainteresowany tymi statystykami lub może to również wskazywać na to, że jeden członek grupy opuścił.

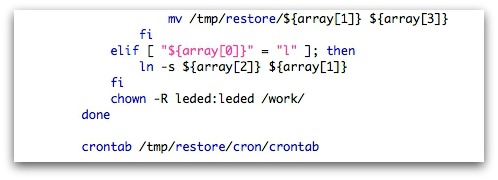

pseudonim „LeDed”, nazwany jako punkt kontaktowy na „babkiup”.strona internetowa com, pojawia się ponownie jako nazwa użytkownika Uniksa w skrypcie używanym do przywracania nieistniejących serwerów Koobface c&C. Na szczególną uwagę zasługuje fakt, że w tym skrypcie „LeDed” pojawia się jako nazwa użytkownika/grupy w Unixowym poleceniu chown.

„Krotreal” to kolejny nick, który można znaleźć w skrypcie o nazwie „gen_service.php”. Okoliczności sugerują, że komentarz kodu źródłowego w skrypcie został wykonany przez samego „Krotreala”, co prawdopodobnie sugeruje, że osoba ta miała dostęp do kodu źródłowego skryptu(skryptów) PHP tworzącego komendę Koobface & system sterowania.

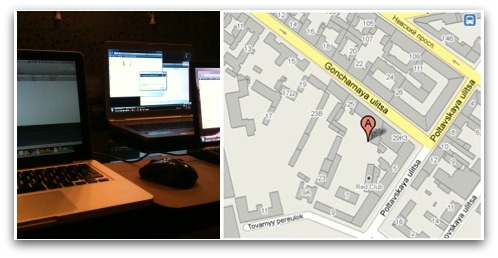

ponadto zdjęcie o nazwie „IMG_0121.JPG ” został znaleziony w jednej z kopii zapasowych. To zdjęcie jest całkowicie niezwiązane z funkcją samego botnetu Koobface, ale mogło być tam umieszczone przez członka gangu Koobface.

zgodnie z metadanymi Exif zawartymi w zdjęciu zostało zrobione Apple iPhone 15 września 2009 roku z szerokością geograficzną N 59° 55.66′ i długością geograficzną e 30° 22.11′. To bezpośrednio wskazuje na centrum Sankt Petersburga w Rosji.

chociaż informacje te mogą nie być wystarczająco dokładne, aby zidentyfikować jeden adres, potwierdzają wcześniejsze przypuszczenie, że podmioty mogą znajdować się w Rosji i że jeden lub więcej znajduje się prawdopodobnie w obwodzie Petersburskim.

należy jednak zauważyć, że ta obserwacja jest raczej spekulacyjna, biorąc pod uwagę, że zdjęcie może być całkowicie niezwiązane z aktorami Koobface.

poniższa grafika przedstawia kluczowe informacje pochodzące z kopii zapasowych Koobface i stron internetowych.

samochodów i kociaków..

wszelkie dalsze badania oczywiście rozpoczną się od numerów telefonów, biorąc pod uwagę, że są to najbardziej prawdopodobny sposób uzyskania tożsamości potencjalnych podejrzanych. Jako ciągi wyszukiwania używano różnych notacji numerów telefonicznych, a także wyszukiwań dokonanych w książce telefonicznej w Petersburgu w Rosji.

jeden numer znalazł się na internetowej platformie sprzedaży samochodów, jeden sprzedawał BMW Serii 3 z tablicą rejestracyjną samochodów „H<> 98” w 2008 roku.

ten sam numer telefonu pojawił się również w innym poście na forum z września 2007 roku, tym razem próbując sprzedać kocięta. Jeszcze ważniejszy w tym kontekście jest adres e-mail”Krotreal@<>.com ” oraz nazwa Anton wymieniona jako kontakt.