The Koobface malware gang – exposed!

Page: 1 2 3 4 5 6 7 Next →

An investigation by Jan Drömer, independent researcher,

and Dirk Kollberg, SophosLabs.

em 17 de janeiro de 2012, o New York Times revelou que o Facebook planeja nomear cinco homens como sendo envolvidos na gangue Koobface. Como resultado do anúncio, decidimos publicar a seguinte pesquisa, o que explica como descobrimos os mesmos nomes. Esta pesquisa também está disponível como um PDF para download.

- Introdução: There ain’t No perfect (cyber)crime

- The Koobface gang comets a mistake, and then another..de carros e gatinhos..Krotreal – ou o que há numa alcunha?

- Dentro do Koobface empresa

- Idioma de matérias – МобСофт

- os Amigos e a família – um elo mais fraco para o Koobface gangue

- o Sexo vende

- O adulto webmasters de são Petersburgo

Leitores são informados de que alguns nomes e outros detalhes neste documento foram omitidas para proteger a privacidade dos suspeitos e suas famílias. Além disso, alguns URLs dentro deste documento podem conter material ofensivo ou conteúdo malicioso não é seguro para navegar. É importante reconhecer que nenhum dos indivíduos referidos neste artigo foi acusado de quaisquer crimes e deve ser considerado inocente até prova em contrário.

Introdução: não há nenhuma perfeito (cyber)crime

O Koobface “botnet” – um produto do auto-proclamado “Ali Baba & 4” ou “Koobface Quadrilha” – foi a aterrorizar milhões de usuários de internet, desde meados de 2008 e continua até os dias de hoje, apesar de várias takedown esforços.a pesquisa abaixo, conduzida pelo pesquisador independente Jan Drömer e Dirk Kollberg da SophosLabs, está focada nos suspeitos por trás de uma das maiores ameaças de cibercrime nos últimos anos e no processo de sua identificação.a investigação sobre os suspeitos foi realizada principalmente desde o início de outubro de 2009 até fevereiro de 2010 e desde então tem sido disponibilizada a várias agências internacionais de aplicação da lei.

como na vida real, um crime perfeito (cibernético)é algo de um mito. A verdade simples é que a paisagem da cibercriminalidade de hoje tem como objetivo alcançar o máximo de receita com investimento mínimo, e isso implica um certo nível de imperfeição aceita.

é esta imperfeição, emparelhada com um senso de “arrogância criminosa” e um ambiente de ameaça incontrolável como a internet, que finalmente levou à identificação de vários suspeitos formando a “gangue Koobface”.

O Koobface gangue comete um erro e, em seguida, outro..

com cada ataque de cibercrime, pode haver grandes quantidades de informações técnicas, tais como endereços IP, nomes de domínio, etc. disponível que normalmente constituem o ponto de partida de uma investigação.

O Koobface investigação não foi diferente, e após a identificação de um dos Koobface Comando & Controle (C&C) servidores utilizados para orientar os ataques de um primeiro erro pela quadrilha foi identificado.

verificou-se que o servidor web Apache num dos comandos activos & servidores de controlo (stop.com, 67.212.69.230) tinha o módulo mod_status ativado. Tendo ativado este módulo de servidor web, qualquer visitante é fornecido com acesso público a uma visão ao vivo das solicitações feitas ao servidor web, revelando assim os nomes de arquivos e diretórios.

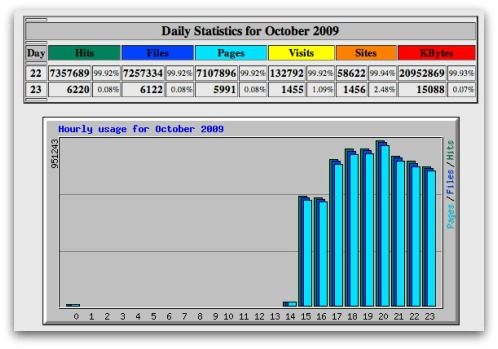

Embora este erro já foi observado e corrigido no final de outubro de 2009, foi só dias mais tarde, quando o grupo fez ainda outro erro ao instalar o Webalizer ferramenta de estatísticas de forma acessível publicamente, permitindo uma melhor visão sobre as estruturas do seu Comando & sistema de Controle.

Um grande avanço na técnica de investigação foi finalmente alcançado no início de dezembro de 2009, quando o Webalizer ferramenta de estatísticas mostraram um pedido incomum para um arquivo chamado “a última.alcatrão.bz2”, que, após exame, acabou por conter uma completa cópia de segurança diária do Koobface Comando & software de Controle. Durante a investigação, podem obter-se cópias de segurança semelhantes de vários outros sistemas de controlo do Koobface &.

embora estes backups permitam uma análise técnica detalhada, eles foram examinados principalmente para identificar toda a paisagem do sistema formando o botnet Koobface, bem como qualquer informação (nomes de usuário, Comentários de código fonte, Arquivos de log-files mostrando endereços IP, etc.) que poderia ajudar a identificar os atores por trás.

Isto levou a vários nomes de domínio e endereços IP, dos quais um sistema se destacou em particular.

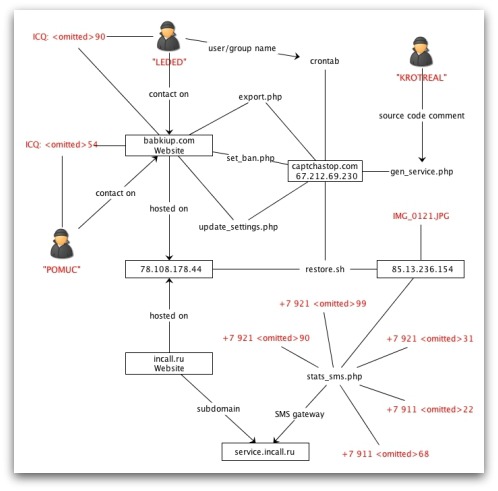

esta “nave mãe Koobface” foi hospedada no endereço IP 78.108.178.44, localizado dentro de uma rede de UPL Telecom em Praga (República checa) e usado para armazenar as estatísticas, monitor C&C e utilizada no processo de restauração no caso C&C servidores tornam-se indisponíveis.

dois dos nomes de domínio encontrados (babkiup.com e service.incall.ru) também foram hospedados no servidor de nave mãe Koobface. Enquanto incall.ru parecia ser um serviço VoIP legítimo, babkiup.com foi a saudação de usuários com uma descrição de serviço que corresponde exatamente os comportamentos do Koobface Botnet, incluindo uma pequena seção de perguntas e respostas para os clientes interessados e ICQ detalhes de contato para duas pessoas indo pelos apelidos de “PoMuC” e “LeDed”.

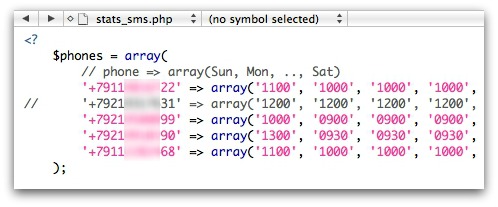

de volta para os backups, provavelmente a informação mais impressionante foi encontrada dentro de um script PHP usado para enviar estatísticas de receita diária através de mensagens curtas de texto para cinco telefones celulares. O prefixo internacional +7 identifica estes números como sendo números de telefone russos.

Note que um número de telefone foi comentada a partir do recebimento de mensagens SMS, o que significa que este membro de gangue simplesmente não estava interessado nessas estatísticas ou também pode ser uma indicação de que um membro da esquerda do grupo.

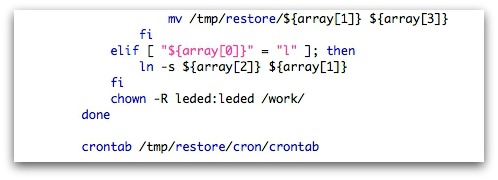

o apelido “Lededed”, nomeado como um ponto de contato no “babkiup”.com ” website, reaparece como um nome de usuário Unix dentro de um script usado para restaurar o defunct Koobface C&c servidores. É de notar que dentro deste script “Lededed” aparece como usuário/nome de grupo dentro do comando Unix chown.

“Krotreal” é outro apelido que pode ser encontrado dentro de um script chamado “gen_service.pai”. As circunstâncias sugerem que o comentário do código fonte feito dentro do script, foi feito pelo próprio “Krotreal”, o que provavelmente implica que este indivíduo tinha acesso ao código fonte do(s) script (s) de PHP que compõem o comando Koobface & sistema de controle.

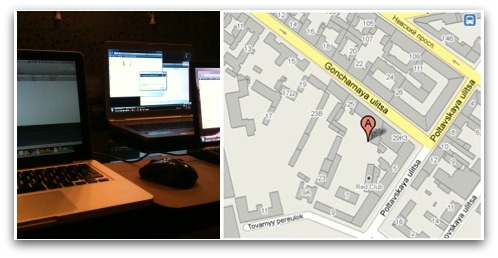

além disso, uma imagem chamada “IMG_0121.JPG ” foi encontrado dentro de um dos backups. Esta imagem não está completamente relacionada com a função do botnet Koobface, mas pode ter sido colocado lá por um membro de gangue do Koobface.

de Acordo com o Exif metadados contidos dentro da foto que foi tirada com um iPhone da Apple, em 15 de setembro de 2009, com uma Latitude de N 59° 55.66 “e uma Longitude de E 30° 22.11′. Isto aponta diretamente para o centro de São Petersburgo, Rússia.embora esta informação possa não ser precisa o suficiente para identificar um único endereço, ela suporta a presunção anterior de que os atores podem estar localizados na Rússia e que um ou mais estão provavelmente localizados na região de São Petersburgo.

no entanto, é importante salientar que esta observação é bastante especulativa, considerando que a foto pode ser totalmente independente dos atores Koobface.

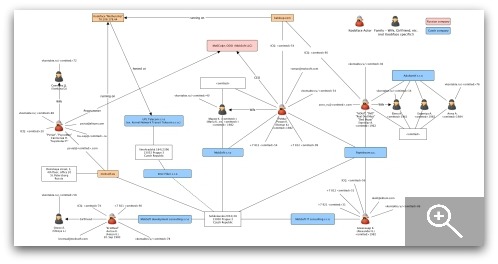

O gráfico a seguir mostra a informação-chave derivada até agora dos backups e websites do Koobface.

De carros e gatinhos..qualquer investigação posterior teria obviamente início com os números de telefone, dado que estes são os meios mais prováveis de obter identidades de potenciais suspeitos. Diferentes notações de números de telefone foram usadas como cordas de busca, bem como pesquisas feitas contra a lista telefônica online de São Petersburgo, Rússia.

um número foi encontrado em uma plataforma de mercado on-line para carros, um estava vendendo uma série BMW 3 com a placa número de Carros “H <omitido> 98” em 2008.

o mesmo número de telefone também apareceu em outro fórum de setembro de 2007, desta vez tentando vender gatinhos. Ainda mais importante nesse contexto é o endereço de e-mail “Krotreal@<omitido>.com” e o nome de Anton listado como contacto.