DNS-beveiliging

Waarom is DNS-beveiliging belangrijk?

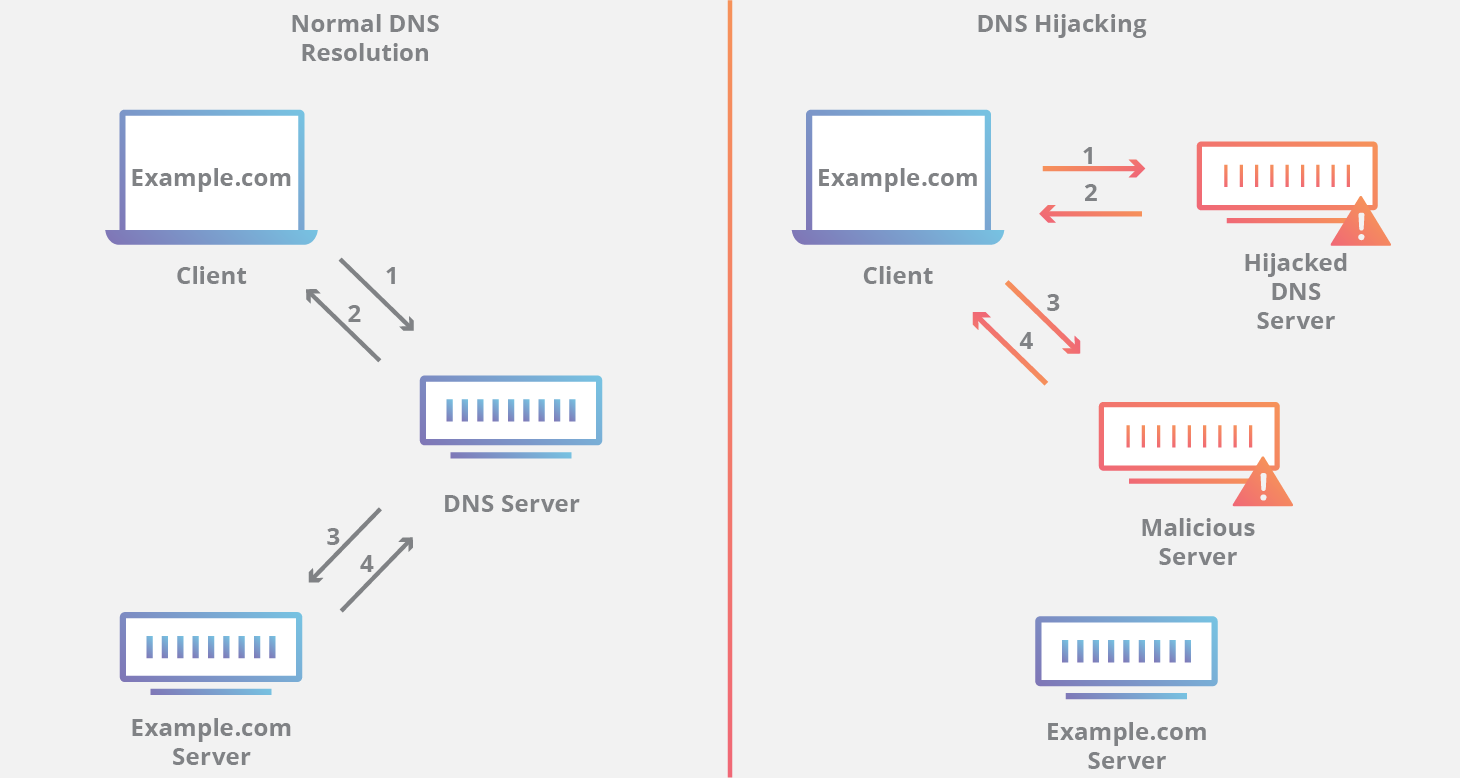

standaard DNS-queries, die nodig zijn voor bijna alle webverkeer, creëren mogelijkheden voor DNS-exploits zoals DNS-kaping en on-path-aanvallen. Deze aanvallen kunnen inkomend verkeer van een website omleiden naar een nep-kopie van de site, het verzamelen van gevoelige gebruikersinformatie en het blootstellen van bedrijven aan grote aansprakelijkheid. Een van de bekendste manieren om te beschermen tegen DNS-bedreigingen is het aannemen van het DNSSEC-protocol.

Wat is DNSSEC?

zoals veel internetprotocollen is het DNS-systeem niet ontworpen met beveiliging in het achterhoofd en bevat het verschillende ontwerpbeperkingen. Deze beperkingen, in combinatie met de vooruitgang in de technologie, hebben het gemakkelijk gemaakt voor aanvallers om een DNS lookup te kapen voor kwaadaardige doeleinden, zoals het verzenden van een gebruiker naar een frauduleuze website die malware kan verspreiden of het verzamelen van persoonlijke informatie. DNS Security Extensions (DNSSEC) is een beveiligingsprotocol dat is gemaakt om dit probleem te beperken. DNSSEC beschermt tegen aanvallen door gegevens digitaal te ondertekenen om de geldigheid ervan te garanderen. Om een veilige lookup te garanderen, moet de ondertekening plaatsvinden op elk niveau in het DNS lookup proces.

zoals veel internetprotocollen is het DNS-systeem niet ontworpen met beveiliging in het achterhoofd en bevat het verschillende ontwerpbeperkingen. Deze beperkingen, in combinatie met de vooruitgang in de technologie, hebben het gemakkelijk gemaakt voor aanvallers om een DNS lookup te kapen voor kwaadaardige doeleinden, zoals het verzenden van een gebruiker naar een frauduleuze website die malware kan verspreiden of het verzamelen van persoonlijke informatie.

DNS Security Extensions (DNSSEC) is een beveiligingsprotocol dat is gemaakt om dit probleem te verhelpen. DNSSEC beschermt tegen aanvallen door gegevens digitaal te ondertekenen om de geldigheid ervan te garanderen. Om een veilige lookup te garanderen, moet de ondertekening plaatsvinden op elk niveau in het DNS lookup proces.

dit ondertekeningsproces is vergelijkbaar met iemand die een juridisch document ondertekent met een pen; die persoon ondertekent met een unieke handtekening die niemand anders kan maken, en een rechterexpert kan naar die handtekening kijken en controleren of het document door die persoon is ondertekend. Deze digitale handtekeningen zorgen ervoor dat er niet met gegevens is geknoeid.

DNSSEC implementeert een hiërarchisch digitaal ondertekeningsbeleid voor alle lagen van DNS. Bijvoorbeeld, in het geval van een “google.com’ lookup, een root DNS-server zou een sleutel ondertekenen voor de .COM naamserver, en de. COM naamserver zou dan een sleutel ondertekenen voor google.com ‘ s gezaghebbende nameserver.

hoewel verbeterde beveiliging altijd de voorkeur heeft, is DNSSEC ontworpen om achterwaarts compatibel te zijn om ervoor te zorgen dat traditionele DNS-lookups nog steeds correct worden opgelost, zij het zonder de toegevoegde beveiliging. DNSSEC is bedoeld om te werken met andere veiligheidsmaatregelen zoals SSL/TLS als onderdeel van een holistische Internet security strategie.

DNSSEC creëert een ouder-kind vertrouwenstrein die helemaal naar de rootzone gaat. Deze vertrouwensketen kan op geen enkele DNS-laag in gevaar worden gebracht, anders zal het verzoek open staan voor een aanval op het pad.

om de keten van vertrouwen te sluiten, moet de root zone zelf worden gevalideerd (bewezen vrij te zijn van manipulatie of fraude), en dit wordt eigenlijk gedaan met behulp van menselijke interventie. Interessant is dat in wat een root Zone ondertekeningsceremonie wordt genoemd, geselecteerde personen uit de hele wereld elkaar ontmoeten om de root DNSKEY RRset op een openbare en gecontroleerde manier te ondertekenen.

Hier is een meer gedetailleerde uitleg van hoe DNSSEC werkt >>>

wat zijn enkele veel voorkomende aanvallen met DNS?

DNSSEC is een krachtig beveiligingsprotocol, maar helaas wordt het momenteel niet universeel gebruikt. Dit gebrek aan adoptie in combinatie met andere potentiële kwetsbaarheden, bovenop het feit dat DNS een integraal onderdeel is van de meeste Internetverzoeken, maakt DNS een primair doelwit voor kwaadaardige aanvallen. Aanvallers hebben een aantal manieren gevonden om DNS-servers te targeten en te exploiteren. Hier zijn enkele van de meest voorkomende:

DNS spoofing/cache poisoning: dit is een aanval waarbij vervalste DNS-gegevens worden geà ntroduceerd in de cache van een DNS-resolver, waardoor de resolver een onjuist IP-adres voor een domein retourneert. In plaats van naar de juiste website te gaan, kan het verkeer worden omgeleid naar een kwaadaardige machine of ergens anders waar de aanvaller naar verlangt; vaak zal dit een replica zijn van de oorspronkelijke site die wordt gebruikt voor kwaadaardige doeleinden zoals het verspreiden van malware of het verzamelen van inloggegevens.

DNS-tunneling: deze aanval gebruikt andere protocollen om door DNS-query ‘ s en antwoorden te tunnelen. Aanvallers kunnen SSH, TCP of HTTP gebruiken om malware of gestolen informatie door te geven aan DNS-queries, onopgemerkt door de meeste firewalls.

DNS-kaping: bij DNS-kaping leidt de aanvaller query ‘ s om naar een andere domeinnaam server. Dit kan worden gedaan met malware of met de ongeautoriseerde wijziging van een DNS-server. Hoewel het resultaat is vergelijkbaar met dat van DNS spoofing, dit is een fundamenteel andere aanval, omdat het zich richt op de DNS-record van de website op de nameserver, in plaats van een resolver cache.

nxdomain attack: Dit is een type DNS-overstromingsaanval waarbij een aanvaller een DNS-server overspoelt met verzoeken, vragen om records die niet bestaan, in een poging om een denial-of-service voor legitiem verkeer te veroorzaken. Dit kan worden bereikt met behulp van geavanceerde aanval tools die automatisch unieke subdomeinen kunnen genereren voor elke aanvraag. Nxdomain aanvallen kunnen zich ook richten op een recursieve resolver met als doel het vullen van de cache van de resolver met ongewenste Verzoeken.

Phantom domain attack: een phantom domain attack heeft een vergelijkbaar resultaat als een nxdomain-aanval op een DNS-resolver. De aanvaller zet een stel ‘phantom’ domeinservers op die ofwel heel langzaam of helemaal niet reageren op verzoeken. De resolver wordt dan getroffen met een vloed van verzoeken om deze domeinen en de resolver wordt vastgebonden wachten op reacties, wat leidt tot trage prestaties en denial-of-service.

Random subdomain attack: In dit geval stuurt de aanvaller DNS-query ‘ s voor verschillende willekeurige, niet-bestaande subdomeinen van één legitieme site. Het doel is om een denial-of-service te creëren voor de gezaghebbende nameserver van het domein, waardoor het onmogelijk is om de website op te zoeken vanaf de nameserver. Als bijwerking, de ISP die de aanvaller kan ook worden beïnvloed, als hun recursieve resolver cache zal worden geladen met slechte Verzoeken.

Domain lock-up attack: aanvallers orkestreren deze vorm van aanval door speciale domeinen en resolvers in te stellen om TCP-verbindingen met andere legitieme resolvers aan te maken. Wanneer de beoogde resolvers verzoeken verzenden, sturen deze domeinen langzame streams van willekeurige pakketten terug, waarbij de resources van de resolver worden gebonden.

Botnet-gebaseerde CPE-aanval: deze aanvallen worden uitgevoerd met behulp van CPE-apparaten (klant Premise apparatuur; dit is hardware die door serviceproviders wordt verstrekt voor gebruik door hun klanten, zoals modems, routers, kabeldozen, enz.). De aanvallers compromitteren de CPEs en de apparaten worden onderdeel van een botnet, gebruikt om willekeurige subdomein aanvallen uit te voeren tegen een site of domein.

Wat is de beste manier om te beschermen tegen DNS-gebaseerde aanvallen?

naast DNSSEC kan een exploitant van een DNS-zone verdere maatregelen nemen om zijn servers te beveiligen. Over-provisioning infrastructuur is een eenvoudige strategie om DDoS-aanvallen te overwinnen. Simpel gezegd, als je nameserver meerdere veelvouden meer verkeer aankan dan je verwacht, is het moeilijker voor een op volume gebaseerde aanval om je server te overweldigen.

Anycast-routering is een ander handig hulpmiddel dat DDoS-aanvallen kan verstoren. Met Anycast kunnen meerdere servers één IP-adres delen, dus zelfs als één DNS-server wordt afgesloten, zullen er nog steeds andere servers beschikbaar zijn. Een andere populaire strategie voor het beveiligen van DNS-servers is een DNS firewall.

Wat is een DNS-firewall?

een DNS-firewall is een hulpmiddel dat een aantal beveiligings-en prestatieservices voor DNS-servers kan leveren. Een DNS firewall zit tussen de recursieve resolver van een gebruiker en de gezaghebbende nameserver van de website of dienst die ze proberen te bereiken. De firewall kan rate limiting services bieden om aanvallers uit te schakelen die proberen de server te overweldigen. Als de server downtime ervaart als gevolg van een aanval of om een andere reden, kan de DNS-firewall de site of service van de operator up houden door DNS-reacties uit de cache te tonen.

naast de beveiligingsfuncties kan een DNS-firewall ook prestatieoplossingen bieden, zoals snellere DNS-lookups en lagere bandbreedtekosten voor de DNS-operator. Meer informatie over Cloudflare ‘ s DNS firewall.

een DNS-firewall is een hulpmiddel dat een aantal beveiligings-en prestatieservices voor DNS-servers kan leveren. Een DNS firewall zit tussen de recursieve resolver van een gebruiker en de gezaghebbende nameserver van de website of dienst die ze proberen te bereiken. De firewall kan rate limiting services bieden om aanvallers uit te schakelen die proberen de server te overweldigen.

als de server downtime ervaart als gevolg van een aanval of om een andere reden, kan de DNS-firewall de site of service van de operator up houden door DNS-reacties uit de cache te tonen. Naast de beveiligingsfuncties kan een DNS-firewall ook prestatieoplossingen bieden, zoals snellere DNS-lookups en lagere bandbreedtekosten voor de DNS-operator. Meer informatie over Cloudflare ‘ s DNS firewall.

DNS als beveiligingshulpmiddel

DNS-resolvers kunnen ook worden geconfigureerd om beveiligingsoplossingen te bieden voor hun eindgebruikers (mensen die surfen op het Internet). Sommige DNS-resolvers bieden functies zoals content filtering, die sites waarvan bekend is dat ze malware en spam verspreiden, en botnet bescherming, die de communicatie met bekende botnets blokkeert kan blokkeren. Veel van deze beveiligde DNS-resolvers zijn gratis te gebruiken en een gebruiker kan overschakelen naar een van deze recursieve DNS-diensten door het veranderen van een enkele instelling in hun lokale router. Cloudflare DNS heeft een nadruk op veiligheid.

zijn DNS-queries privé?

een ander belangrijk DNS-beveiligingsprobleem is de privacy van gebruikers. DNS-query ‘ s zijn niet versleuteld. Zelfs als gebruikers een DNS-resolver als 1.1.1 gebruiken.1 dat hun activiteiten niet bijhouden, DNS queries reizen via het Internet in platte tekst. Dit betekent dat iedereen die de query onderschept kan zien welke websites de gebruiker bezoekt.

dit gebrek aan privacy heeft een impact op de veiligheid en, in sommige gevallen, de mensenrechten; als DNS-query’ s niet privé zijn, wordt het gemakkelijker voor overheden om het Internet te censureren en voor aanvallers om het online gedrag van gebruikers te stalken.

DNS over TLS en DNS over HTTPS zijn twee standaarden voor het versleutelen van DNS-query ‘ s om te voorkomen dat externe partijen deze kunnen lezen. Cloudflare DNS Ondersteunt beide standaarden. Cloudflare werkt ook samen met andere organisaties om de DNS — beveiliging te verbeteren, Bijvoorbeeld door Mozilla te helpen DNS via HTTPS in de Firefox-browser in te schakelen om gebruikers te beschermen.