Seguridad DNS

¿Por qué es importante la seguridad DNS?

Las consultas de DNS estándar, que son necesarias para casi todo el tráfico web, crean oportunidades para exploits de DNS, como el secuestro de DNS y los ataques en ruta. Estos ataques pueden redirigir el tráfico entrante de un sitio web a una copia falsa del sitio, recopilando información confidencial del usuario y exponiendo a las empresas a una responsabilidad importante. Una de las formas más conocidas de protegerse contra las amenazas de DNS es adoptar el protocolo DNSSEC.

¿Qué es DNSSEC?

Al igual que muchos protocolos de Internet, el sistema DNS no se diseñó teniendo en cuenta la seguridad y contiene varias limitaciones de diseño. Estas limitaciones, combinadas con los avances en la tecnología, han facilitado a los atacantes el secuestro de una búsqueda de DNS con fines maliciosos, como enviar a un usuario a un sitio web fraudulento que puede distribuir malware o recopilar información personal. Las extensiones de seguridad DNS (DNSSEC) son un protocolo de seguridad creado para mitigar este problema. DNSSEC protege contra ataques firmando digitalmente los datos para ayudar a garantizar su validez. Para garantizar una búsqueda segura, la firma debe realizarse en todos los niveles del proceso de búsqueda de DNS.

Al igual que muchos protocolos de Internet, el sistema DNS no se diseñó teniendo en cuenta la seguridad y contiene varias limitaciones de diseño. Estas limitaciones, combinadas con los avances en la tecnología, han facilitado a los atacantes el secuestro de una búsqueda de DNS con fines maliciosos, como enviar a un usuario a un sitio web fraudulento que puede distribuir malware o recopilar información personal.

DNS Security Extensions (DNSSEC) es un protocolo de seguridad creado para mitigar este problema. DNSSEC protege contra ataques firmando digitalmente los datos para ayudar a garantizar su validez. Para garantizar una búsqueda segura, la firma debe realizarse en todos los niveles del proceso de búsqueda de DNS.

Este proceso de firma es similar a alguien que firma un documento legal con un bolígrafo; esa persona firma con una firma única que nadie más puede crear, y un experto de la corte puede mirar esa firma y verificar que el documento fue firmado por esa persona. Estas firmas digitales aseguran que los datos no han sido manipulados.

DNSSEC implementa una política de firma digital jerárquica en todas las capas de DNS. Por ejemplo, en el caso de un «google.com’ lookup, un servidor DNS raíz firmaría una clave para el servidor de nombres .COM, y el servidor de nombres. COM firmaría una clave para google.com servidor de nombres autorizado.

Si bien siempre se prefiere una seguridad mejorada, DNSSEC está diseñado para ser compatible con versiones anteriores para garantizar que las búsquedas de DNS tradicionales se resuelvan correctamente, aunque sin la seguridad adicional. DNSSEC está diseñado para trabajar con otras medidas de seguridad como SSL / TLS como parte de una estrategia holística de seguridad en Internet.

DNSSEC crea un tren de confianza padre-hijo que viaja hasta la zona raíz. Esta cadena de confianza no puede verse comprometida en ninguna capa de DNS, de lo contrario, la solicitud se abrirá a un ataque en ruta.

Para cerrar la cadena de confianza, la zona raíz en sí debe validarse (comprobarse que está libre de manipulación o fraude), y esto se hace realmente utilizando la intervención humana. Curiosamente, en lo que se llama una Ceremonia de Firma de Zona Raíz, individuos seleccionados de todo el mundo se reúnen para firmar el DNSKEY RRset raíz de manera pública y auditada.

Aquí hay una explicación más detallada de cómo DNSSEC obras >>>

¿Cuáles son algunos de los ataques con DNS?

DNSSEC es un potente protocolo de seguridad, pero desafortunadamente no está adoptado universalmente en la actualidad. Esta falta de adopción, junto con otras vulnerabilidades potenciales, además del hecho de que el DNS es una parte integral de la mayoría de las solicitudes de Internet, hace que el DNS sea un objetivo principal para ataques maliciosos. Los atacantes han encontrado varias formas de apuntar y explotar servidores DNS. Estos son algunos de los más comunes:

suplantación de DNS/envenenamiento de caché: Este es un ataque en el que se introducen datos DNS falsos en la caché de un solucionador de DNS, lo que hace que el solucionador devuelva una dirección IP incorrecta para un dominio. En lugar de ir al sitio web correcto, el tráfico se puede desviar a una máquina maliciosa o a cualquier otro lugar que el atacante desee; a menudo, esto será una réplica del sitio original utilizado para fines maliciosos, como distribuir malware o recopilar información de inicio de sesión.

Túnel DNS: Este ataque utiliza otros protocolos para túnel a través de consultas y respuestas DNS. Los atacantes pueden usar SSH, TCP o HTTP para pasar malware o información robada a las consultas de DNS, sin ser detectados por la mayoría de los firewalls.

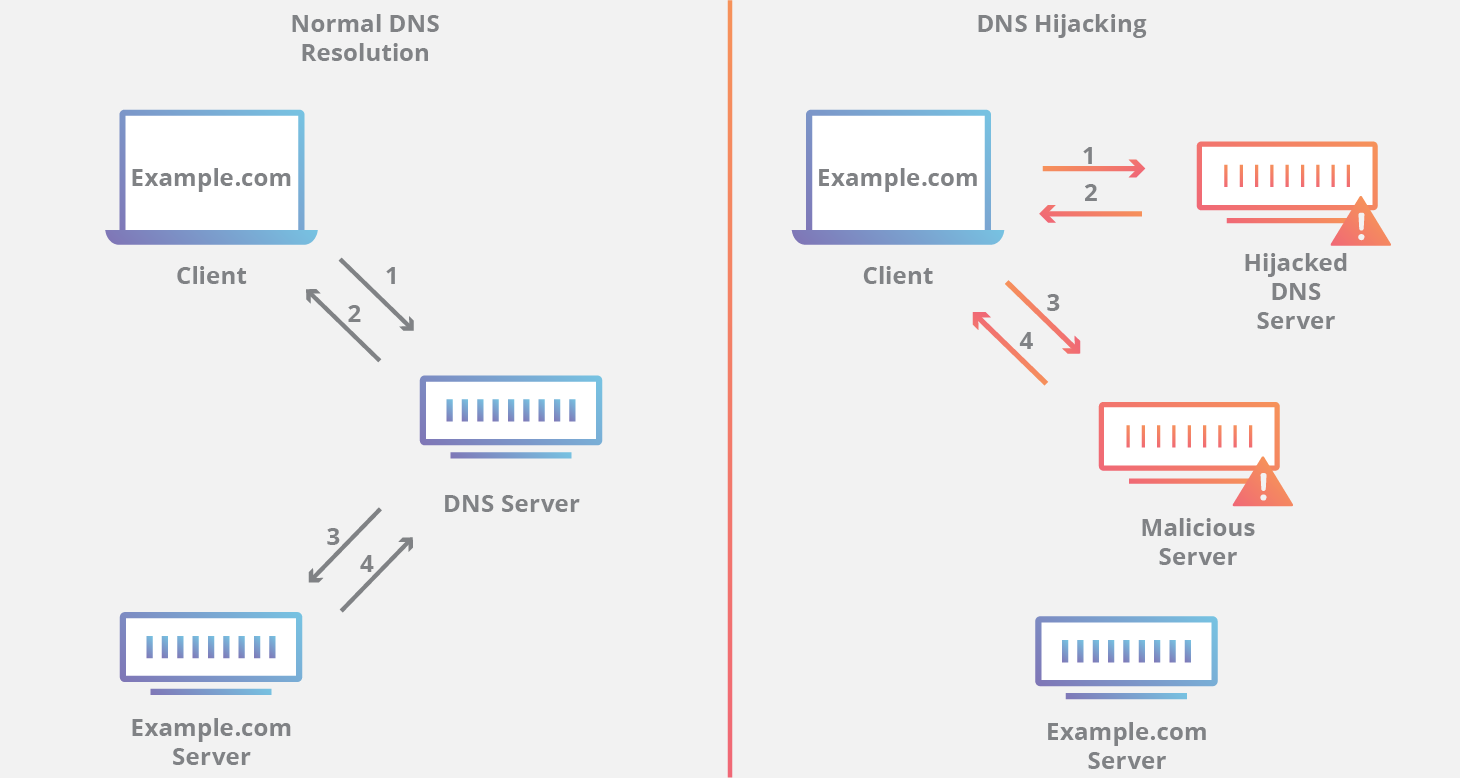

Secuestro de DNS: En el secuestro de DNS, el atacante redirige las consultas a un servidor de nombres de dominio diferente. Esto se puede hacer con malware o con la modificación no autorizada de un servidor DNS. Aunque el resultado es similar al de la suplantación de DNS, este es un ataque fundamentalmente diferente porque se dirige al registro DNS del sitio web en el servidor de nombres, en lugar de a la caché de un solucionador.

Ataque NXDOMAIN: Este es un tipo de ataque de inundación de DNS en el que un atacante inunda un servidor DNS con solicitudes, solicitando registros que no existen, en un intento de causar una denegación de servicio para el tráfico legítimo. Esto se puede lograr utilizando sofisticadas herramientas de ataque que pueden generar automáticamente subdominios únicos para cada solicitud. Los ataques NXDOMAIN también pueden dirigirse a un solucionador recursivo con el objetivo de llenar la caché del solucionador con solicitudes basura.

Ataque de dominio fantasma: Un ataque de dominio fantasma tiene un resultado similar a un ataque de dominio NX en un solucionador de DNS. El atacante configura un montón de servidores de dominio «fantasma» que responden a las solicitudes muy lentamente o no responden en absoluto. A continuación, el solucionador recibe una avalancha de solicitudes a estos dominios y el solucionador se ata a la espera de respuestas, lo que lleva a un rendimiento lento y denegación de servicio.Ataque aleatorio de subdominios: En este caso, el atacante envía consultas DNS para varios subdominios aleatorios e inexistentes de un sitio legítimo. El objetivo es crear una denegación de servicio para el servidor de nombres autorizado del dominio, haciendo imposible buscar el sitio web desde el servidor de nombres. Como efecto secundario, el ISP que sirve al atacante también puede verse afectado, ya que la caché de su resolución recursiva se cargará con solicitudes erróneas.Ataque de bloqueo de dominio: Los atacantes organizan esta forma de ataque configurando dominios y resolutores especiales para crear conexiones TCP con otros resolutores legítimos. Cuando los resolutores de destino envían solicitudes, estos dominios devuelven flujos lentos de paquetes aleatorios, lo que ata los recursos del resolutor.Ataque CPE basado en Botnet: Estos ataques se llevan a cabo utilizando dispositivos CPE (Equipos Locales del Cliente; se trata de hardware entregado por los proveedores de servicios para su uso por sus clientes, como módems, enrutadores, cajas de cables, etc.). Los atacantes comprometen los CPE y los dispositivos se convierten en parte de una red de bots, que se utiliza para realizar ataques aleatorios de subdominio contra un sitio o dominio.

¿Cuál es la mejor manera de protegerse contra ataques basados en DNS?

Además de DNSSEC, un operador de una zona DNS puede tomar medidas adicionales para proteger sus servidores. El sobreaprovisionamiento de la infraestructura es una estrategia sencilla para superar los ataques DDoS. En pocas palabras, si su servidor de nombres puede manejar varios múltiplos más de tráfico de lo que espera, es más difícil para un ataque basado en el volumen abrumar a su servidor.

El enrutamiento Anycast es otra herramienta útil que puede interrumpir los ataques DDoS. Anycast permite que varios servidores para compartir una única dirección IP, por lo que incluso si un servidor DNS se apaga, aún habrá otros y servir. Otra estrategia popular para proteger servidores DNS es un firewall DNS.

¿Qué es un firewall DNS?

Un firewall DNS es una herramienta que puede proporcionar una serie de servicios de seguridad y rendimiento para servidores DNS. Un firewall DNS se encuentra entre el solucionador recursivo de un usuario y el servidor de nombres autorizado del sitio web o servicio al que está tratando de llegar. El firewall puede proporcionar servicios de limitación de velocidad para apagar a los atacantes que intentan sobrecargar el servidor. Si el servidor experimenta tiempo de inactividad como resultado de un ataque o por cualquier otro motivo, el firewall de DNS puede mantener activo el sitio o servicio del operador al proporcionar respuestas DNS desde la caché.

Además de sus características de seguridad, un firewall de DNS también puede proporcionar soluciones de rendimiento, como búsquedas de DNS más rápidas y costos de ancho de banda reducidos para el operador de DNS. Obtenga más información sobre el firewall DNS de Cloudflare.

Un firewall DNS es una herramienta que puede proporcionar una serie de servicios de seguridad y rendimiento para servidores DNS. Un firewall DNS se encuentra entre el solucionador recursivo de un usuario y el servidor de nombres autorizado del sitio web o servicio al que está tratando de llegar. El firewall puede proporcionar servicios de limitación de velocidad para apagar a los atacantes que intentan sobrecargar el servidor.

Si el servidor experimenta tiempo de inactividad como resultado de un ataque o por cualquier otro motivo, el firewall de DNS puede mantener activo el sitio o servicio del operador al proporcionar respuestas DNS desde la caché. Además de sus características de seguridad, un firewall de DNS también puede proporcionar soluciones de rendimiento, como búsquedas de DNS más rápidas y costos de ancho de banda reducidos para el operador de DNS. Obtenga más información sobre el firewall DNS de Cloudflare.

DNS como herramienta de seguridad

Los resolutores de DNS también se pueden configurar para proporcionar soluciones de seguridad para sus usuarios finales (personas que navegan por Internet). Algunos solucionadores de DNS ofrecen funciones como el filtrado de contenido, que puede bloquear sitios conocidos por distribuir malware y spam, y la protección de redes de bots, que bloquea la comunicación con redes de bots conocidas. Muchos de estos resolutores DNS seguros son de uso gratuito y un usuario puede cambiar a uno de estos servicios DNS recursivos cambiando una sola configuración en su enrutador local. Cloudflare DNS hace hincapié en la seguridad.

¿Las consultas DNS son privadas?

Otro problema importante de seguridad de DNS es la privacidad del usuario. Las consultas DNS no están cifradas. Incluso si los usuarios usan un solucionador de DNS como 1.1.1.1 que no realiza un seguimiento de sus actividades, las consultas de DNS viajan a través de Internet en texto plano. Esto significa que cualquier persona que intercepte la consulta puede ver qué sitios web está visitando el usuario.

Esta falta de privacidad tiene un impacto en la seguridad y, en algunos casos, en los derechos humanos; si las consultas de DNS no son privadas, se hace más fácil para los gobiernos censurar Internet y para los atacantes acechar el comportamiento en línea de los usuarios.

DNS sobre TLS y DNS sobre HTTPS son dos estándares para cifrar consultas DNS con el fin de evitar que terceros externos puedan leerlas. Cloudflare DNS es compatible con ambos estándares. Cloudflare también se asocia con otras organizaciones para ayudar a mejorar la seguridad de DNS, por ejemplo, ayudando a Mozilla a habilitar DNS a través de HTTPS en su navegador Firefox para proteger a los usuarios.