DNSセキュリティ

DNSセキュリティが重要なのはなぜですか?

ほとんどすべてのwebトラフィックに必要な標準DNSクエリは、DNSハイジャックやオンパス攻撃などのDNSエクスプロイトの機会を作り出します。 これらの攻撃は、ウェブサイトのインバウンドトラフィックをサイトの偽のコピーにリダイレクトし、機密ユーザー情報を収集し、企業を重大な責任にさらす可能性があります。 DNSの脅威から保護する最もよく知られた方法の1つは、DNSSECプロトコルを採用することです。DNSSECとは何ですか?

多くのインターネットプロトコルと同様に、DNSシステムはセキュリティを念頭に置いて設計されておらず、いくつかの設計上の制限が これらの制限は、技術の進歩と相まって、攻撃者がマルウェアを配布したり、個人情報を収集する可能性のある詐欺的なwebサイトにユーザーを送信するなど、悪意のある目的のためにDNSルックアップをハイジャックすることを容易にしました。 DNS Security Extensions(DNSSEC)は、この問題を軽減するために作成されたセキュリティプロトコルです。 DNSSECは、データの有効性を確保するためにデータにデジタル署名することにより、攻撃から保護します。 安全な参照を確保するには、DNS参照プロセスのすべてのレベルで署名を実行する必要があります。

多くのインターネットプロトコルと同様に、DNSシステムはセキュリティを念頭に置いて設計されておらず、いくつかの設計上の制限が これらの制限は、技術の進歩と相まって、攻撃者がマルウェアを配布したり、個人情報を収集する可能性のある詐欺的なwebサイトにユーザーを送信するなど、悪意のある目的のためにDNSルックアップをハイジャックすることを容易にしました。DNS Security Extensions(DNSSEC)は、この問題を軽減するために作成されたセキュリティプロトコルです。 DNSSECは、データの有効性を確保するためにデータにデジタル署名することにより、攻撃から保護します。 安全な参照を確保するには、DNS参照プロセスのすべてのレベルで署名を実行する必要があります。その人は誰も作成できないユニークな署名で署名し、裁判所の専門家はその署名を見て、文書がその人によって署名されたことを確認することがで これらのデジタル署名は、データが改ざんされていないことを保証します。DNSSECは、DNSのすべてのレイヤーに階層的なデジタル署名ポリシーを実装しています。 例えば、a’の場合、’a’の場合、’a’の場合、’a google.com’検索すると、ルートDNSサーバーは.COMネームサーバーのキーに署名し、.COMネームサーバーは.COMネームサーバーのキーに署名しますgoogle.com’sの権威ネームサーバー。

セキュリティの向上は常に推奨されますが、DNSSECは下位互換性があるように設計されており、セキュリティが追加されていませんが、従来のDNSルック DNSSECは、包括的なインターネットセキュリティ戦略の一環として、SSL/TLSなどの他のセキュリティ対策と連携することを目的としています。DNSSECは、ルートゾーンまで移動する親子信頼の列車を作成します。 この信頼のチェーンは、DNSのどの層でも侵害されることはできません。

信頼の連鎖を閉じるには、ルートゾーン自体を検証する必要があります(改ざんや詐欺がないことが証明されています)、これは実際には人間の介入を 興味深いことに、ルートゾーン署名式と呼ばれるものでは、世界中から選ばれた個人が公共および監査された方法でルートDNSKEY RRsetに署名するために会います。ここでは、DNSSECの仕組みのより詳細な説明です>>>

DNSを含むいくつかの一般的な攻撃は何ですか?DNSSECは強力なセキュリティプロトコルですが、残念ながら現在は普遍的に採用されていません。 この採用の欠如は、DNSがほとんどのインターネット要求の不可欠な部分であるという事実に加えて、他の潜在的な脆弱性と相まって、DNSを悪意のある攻撃の主な標的としています。 攻撃者は、DNSサーバーを標的として悪用する多くの方法を発見しました。 最も一般的なものは次のとおりです。

DNSスプーフィング/キャッシュポイズニング:これは、偽造されたDNSデータがDNSリゾルバのキャッシュに導入され、リゾルバがドメインの誤ったIPアドレスを返す攻撃です。 多くの場合、これはマルウェアの配布やログイン情報の収集などの悪意のある目的で使用される元のサイトのレプリカになります。

DNSトンネリング:この攻撃は、DNSクエリと応答をトンネルするために他のプロトコルを使用します。 攻撃者は、SSH、TCP、またはHTTPを使用して、マルウェアや盗まれた情報をDNSクエリに渡し、ほとんどのファイアウォールで検出されない可能性があります。

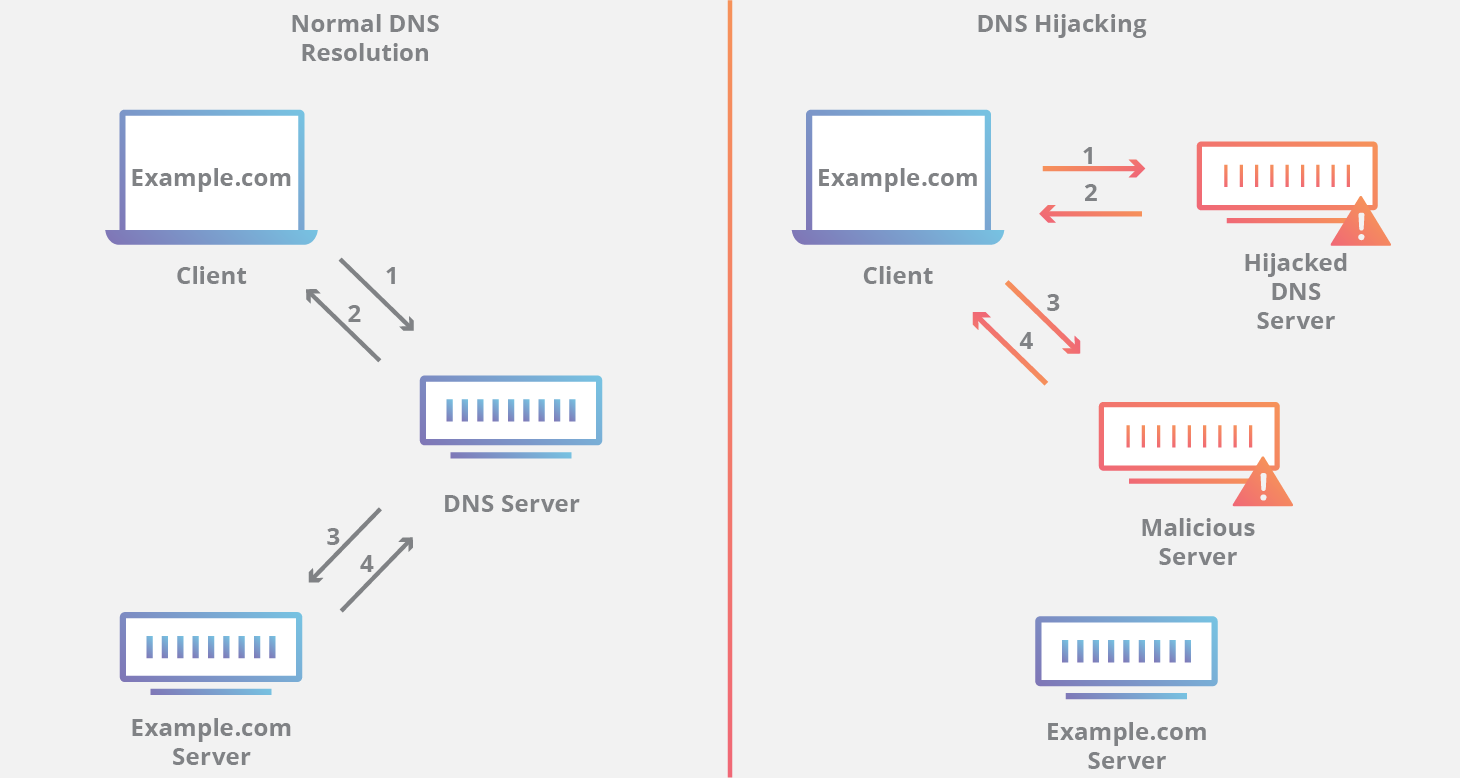

DNSハイジャック:DNSハイジャックでは、攻撃者はクエリを別のドメインネームサーバーにリダイレクトします。 これは、マルウェアまたはDNSサーバーの不正な変更のいずれかで行うことができます。 結果はDNSスプーフィングと似ていますが、リゾルバのキャッシュではなくネームサーバー上のwebサイトのDNSレコードを標的とするため、これは根本的に異な

nxdomain攻撃:これは、攻撃者が正当なトラフィックのためのサービス拒否を引き起こす試みで、存在しないレコードを求めて、要求でDNSサーバーを浸水させるDNSフラッド攻撃の一種です。 これは、要求ごとに一意のサブドメインを自動生成できる高度な攻撃ツールを使用して達成できます。 NXDOMAIN攻撃は、リゾルバのキャッシュをジャンク要求で満たすことを目的として、再帰リゾルバを標的とすることもできます。

ファントムドメイン攻撃:ファントムドメイン攻撃は、DNSリゾルバーに対するNXDOMAIN攻撃と同様の結果をもたらします。 攻撃者は、要求に非常にゆっくりと応答するか、まったく応答しない”ファントム”ドメインサーバーの束を設定します。 リゾルバは、これらのドメインへの要求の洪水でヒットし、リゾルバは、パフォーマンスの低下とサービス拒否につながる、応答を待って縛られます。

ランダムサブドメイン攻撃:この場合、攻撃者は一つの正当なサイトのいくつかのランダムで存在しないサブドメインに対してDNSクエリを送信します。 目的は、ドメインの権限のあるネームサーバーのサービス拒否を作成し、ネームサーバーからwebサイトを検索することを不可能にすることです。 副作用として、攻撃者にサービスを提供しているISPも、再帰リゾルバーのキャッシュに不正な要求がロードされるため、影響を受ける可能性があります。

ドメインロックアップ攻撃:攻撃者は、他の正当なリゾルバとのTCP接続を作成するために特別なドメインとリゾルバを設定することにより、この ターゲットとなるリゾルバーが要求を送信すると、これらのドメインはランダムなパケットの遅いストリームを送り返し、リゾルバーのリソースを結び付けます。

ボットネットベースのCPE攻撃:これらの攻撃は、CPEデバイス(顧客前提の機器)を使用して実行されます; これは変復調装置、ルーター、ケーブル箱、等のような彼らの顧客によって使用のためのサービスプロバイダによって、与えられるハードウェアです。). 攻撃者はCpeを侵害し、デバイスはボットネットの一部になり、1つのサイトまたはドメインに対してランダムなサブドメイン攻撃を実行するために使用されます。DNSベースの攻撃から保護する最良の方法は何ですか?

DNSSECに加えて、DNSゾーンのオペレータは、サーバーを保護するためのさらなる対策を講じることができます。 オーバープロビジョニングインフラストラクチャは、DDoS攻撃を克服するための簡単な戦略の1つです。 簡単に言えば、ネームサーバーが予想よりも複数の倍数のトラフィックを処理できる場合、ボリュームベースの攻撃がサーバーを圧倒することは困難です。

Anycastルーティングは、DDoS攻撃を混乱させる可能性のある別の便利なツールです。 Anycastでは、複数のサーバーが単一のIPアドレスを共有できるため、1つのDNSサーバーがシャットダウンされても、他のサーバーが稼働してサービスを提供します。 DNSサーバーを保護するための別の一般的な戦略は、DNSファイアウォールです。

DNSファイアウォールとは何ですか?

DNSファイアウォールは、DNSサーバーのセキュリティとパフォーマンスのサービスの数を提供することができますツールです。 DNSファイアウォールは、ユーザーの再帰リゾルバーと、アクセスしようとしているwebサイトまたはサービスの権限のあるネームサーバーの間にあります。 ファイアウォールは、サーバーを圧倒しようとする攻撃者をシャットダウンするためのレート制限サービスを提供することができます。 攻撃の結果、またはその他の理由でサーバーがダウンタイムを経験した場合、DNSファイアウォールは、キャッシュからDNS応答を提供することによって、オペレー

そのセキュリティ機能に加えて、DNSファイアウォールは、DNS検索の高速化やDNSオペレータの帯域幅コストの削減などのパフォーマンスソリューションを提供することもできます。 CloudflareのDNSファイアウォールの詳細については、こちらをご覧ください。

DNSファイアウォールは、DNSサーバーのセキュリティとパフォーマンスのサービスの数を提供することができますツールです。 DNSファイアウォールは、ユーザーの再帰リゾルバーと、アクセスしようとしているwebサイトまたはサービスの権限のあるネームサーバーの間にあります。 ファイアウォールは、サーバーを圧倒しようとする攻撃者をシャットダウンするためのレート制限サービスを提供することができます。

攻撃の結果、またはその他の理由でサーバーがダウンタイムを経験した場合、DNSファイアウォールは、キャッシュからDNS応答を提供することによって、オペレー そのセキュリティ機能に加えて、DNSファイアウォールは、DNS検索の高速化やDNSオペレータの帯域幅コストの削減などのパフォーマンスソリューションを提 CloudflareのDNSファイアウォールの詳細については、こちらをご覧ください。

セキュリティツールとしてのDNS

DNSリゾルバーは、エンドユーザー(インターネットを閲覧する人々)にセキュリティソリューションを提供するように構成 一部のDNSリゾルバーは、マルウェアやスパムを配布することが知られているサイトをブロックするコンテンツフィルタリングや、既知のボットネットとの通信をブロックするボットネットプロテクションなどの機能を提供しています。 これらのセキュリティで保護されたDNSリゾルバーの多くは自由に使用でき、ユーザーはローカルルーターの単一の設定を変更することにより、これらの再帰DNSサー Cloudflare DNSはセキュリティに重点を置いています。

DNSクエリはプライベートですか?

もう一つの重要なDNSセキュリティの問題は、ユーザーのプライバシーです。 DNSクエリは暗号化されません。 ユーザーが1.1.1のようなDNSリゾルバを使用していても。1彼らの活動を追跡しない、DNSクエリは平文でインターネット上を移動します。 つまり、クエリを傍受したユーザーは誰でも、ユーザーが訪問しているwebサイトを見ることができます。

このプライバシーの欠如は、セキュリティに影響を与え、いくつかのケースでは、人権;DNSクエリがプライベートではない場合、それは政府がインターネットを検閲し、攻撃者がユーザーのオンライン行動をストーカーするために容易になります。

DNS over TLSとDNS over HTTPSは、外部の関係者がDNSクエリを読み取ることを防ぐためにDNSクエリを暗号化するための二つの標準です。 Cloudflare DNSは、これらの標準の両方をサポートしています。 Cloudflareはまた、DNSセキュリティの向上を支援するために他の組織と提携しています。たとえば、Mozillaがユーザーを保護するためにFirefoxブラウザでHTTPS経由でDNSを有効にするのを支援します。