Securitatea DNS

de ce este importantă securitatea DNS?

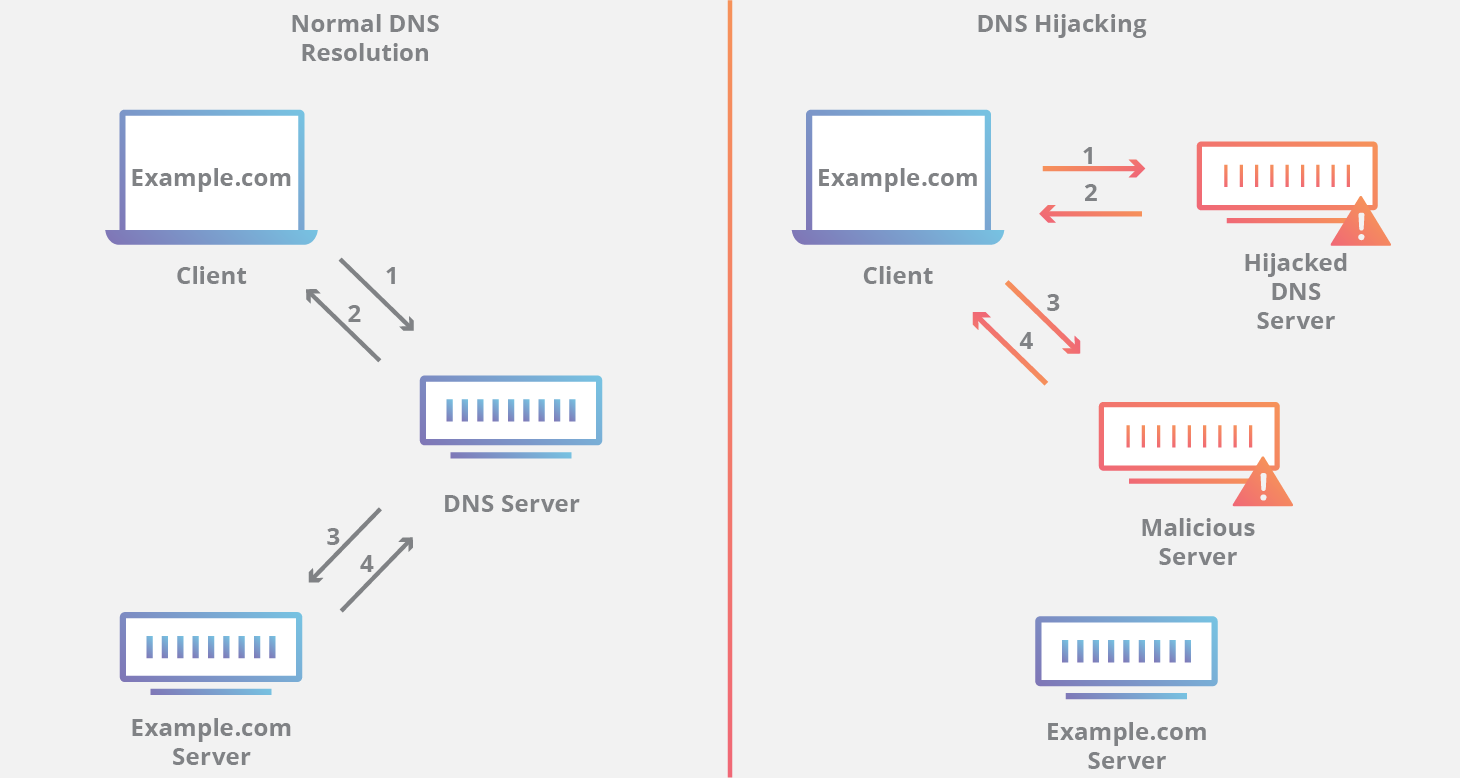

interogările DNS standard, care sunt necesare pentru aproape tot traficul web, creează oportunități pentru exploatările DNS, cum ar fi deturnarea DNS și atacurile pe cale. Aceste atacuri pot redirecționa traficul de intrare al unui site web către o copie falsă a site-ului, colectând informații sensibile despre utilizatori și expunând companiile la răspundere majoră. Una dintre cele mai cunoscute modalități de protecție împotriva amenințărilor DNS este adoptarea protocolului DNSSEC.

ce este DNSSEC?

ca multe protocoale de Internet, sistemul DNS nu a fost proiectat având în vedere securitatea și conține mai multe limitări de proiectare. Aceste limitări, combinate cu progresele tehnologice, au facilitat atacatorilor să deturneze o căutare DNS în scopuri rău intenționate, cum ar fi trimiterea unui utilizator pe un site web fraudulos care poate distribui malware sau colecta informații personale. DNS Security Extensions (DNSSEC) este un protocol de securitate creat pentru a atenua această problemă. DNSSEC protejează împotriva atacurilor prin semnarea digitală a datelor pentru a asigura validitatea acestora. Pentru a asigura o căutare sigură, semnarea trebuie să se întâmple la fiecare nivel în procesul de căutare DNS.

ca multe protocoale de Internet, sistemul DNS nu a fost proiectat având în vedere securitatea și conține mai multe limitări de proiectare. Aceste limitări, combinate cu progresele tehnologice, au facilitat atacatorilor să deturneze o căutare DNS în scopuri rău intenționate, cum ar fi trimiterea unui utilizator pe un site web fraudulos care poate distribui malware sau colecta informații personale.DNS Security Extensions (DNSSEC) este un protocol de securitate creat pentru a atenua această problemă. DNSSEC protejează împotriva atacurilor prin semnarea digitală a datelor pentru a asigura validitatea acestora. Pentru a asigura o căutare sigură, semnarea trebuie să se întâmple la fiecare nivel în procesul de căutare DNS.

acest proces de semnare este similar cu cel al unei persoane care semnează un document legal cu un stilou; acea persoană semnează cu o semnătură unică pe care nimeni altcineva nu o poate crea, iar un expert judiciar poate să se uite la acea semnătură și să verifice dacă documentul a fost semnat de acea persoană. Aceste semnături digitale asigură că datele nu au fost modificate.

DNSSEC implementează o politică ierarhică de semnare digitală pe toate straturile DNS. De exemplu, în cazul unui ‘google.com’ căutare, un server DNS rădăcină ar semna o cheie pentru serverul de nume. COM, iar serverul de nume. COM ar semna apoi o cheie pentru google.com serverul de nume autoritar.în timp ce securitatea îmbunătățită este întotdeauna preferată, DNSSEC este proiectat să fie compatibil înapoi pentru a se asigura că căutările DNS tradiționale se rezolvă corect, deși fără securitate suplimentară. DNSSEC este menit să lucreze cu alte măsuri de securitate, cum ar fi SSL/TLS, ca parte a unei strategii holistice de securitate pe Internet.DNSSEC creează un tren de încredere părinte-copil care călătorește până la zona rădăcină. Acest lanț de încredere nu poate fi compromis la niciun nivel de DNS, altfel cererea va deveni deschisă unui atac pe cale.

pentru a închide lanțul de încredere, zona rădăcină în sine trebuie să fie validată (dovedită a fi liberă de manipulare sau fraudă), iar acest lucru se face de fapt folosind intervenția umană. Interesant, în ceea ce se numește o ceremonie de semnare a zonei rădăcină, persoane selectate din întreaga lume se întâlnesc pentru a semna RRSET-ul root DNSKEY într-un mod public și auditat.

iată o explicație mai detaliată a modului în care funcționează DNSSEC>>>

care sunt unele atacuri comune care implică DNS?

DNSSEC este un protocol de securitate puternic, dar, din păcate, nu este adoptat în prezent universal. Această lipsă de adoptare împreună cu alte vulnerabilități potențiale, pe lângă faptul că DNS este o parte integrantă a majorității cererilor de Internet, face ca DNS să fie o țintă principală pentru atacurile rău intenționate. Atacatorii au găsit o serie de modalități de a viza și exploata serverele DNS. Iată câteva dintre cele mai frecvente:

DNS spoofing/cache poisoning: acesta este un atac în care datele DNS falsificate sunt introduse în memoria cache a unui resolver DNS, rezultând ca resolverul să returneze o adresă IP incorectă pentru un domeniu. În loc să accesați site-ul web corect, traficul poate fi redirecționat către o mașină rău intenționată sau oriunde altundeva dorește atacatorul; adesea aceasta va fi o replică a site-ului original utilizat în scopuri rău intenționate, cum ar fi distribuirea de programe malware sau colectarea informațiilor de conectare.

DNS tunneling: acest atac folosește alte protocoale pentru a tunela prin interogări și răspunsuri DNS. Atacatorii pot folosi SSH, TCP sau HTTP pentru a transmite malware sau informații furate în interogări DNS, nedetectate de majoritatea firewall-urilor.

DNS deturnarea: în DNS deturnarea atacatorul redirecționează interogări la un alt server de nume de domeniu. Acest lucru se poate face fie cu malware, fie cu modificarea neautorizată a unui server DNS. Deși rezultatul este similar cu cel al spoofing-ului DNS, acesta este un atac fundamental diferit, deoarece vizează înregistrarea DNS a site-ului web pe serverul de nume, mai degrabă decât memoria cache a unui rezolvator.

atac NXDOMAIN: acesta este un tip de atac de inundații DNS în care un atacator inundă un server DNS cu cereri, solicitând înregistrări care nu există, în încercarea de a provoca un denial-of-service pentru trafic legitim. Acest lucru poate fi realizat folosind instrumente sofisticate de atac care pot genera automat subdomenii unice pentru fiecare solicitare. Atacurile NXDOMAIN pot viza, de asemenea, un rezolvator recursiv cu scopul de a umple memoria cache a rezolvatorului cu cereri nedorite.

Phantom domain attack: un atac de domeniu fantomă are un rezultat similar cu un atac NXDOMAIN asupra unui rezolvator DNS. Atacatorul configurează o grămadă de servere de domeniu’ fantomă ‘ care fie răspund la solicitări foarte încet, fie deloc. Resolver este apoi lovit cu un potop de cereri pentru aceste domenii și resolver devine legat de așteptare pentru răspunsuri, ceea ce duce la performanță lentă și denial-of-service.

random subdomeniu atac: în acest caz, atacatorul trimite interogări DNS pentru mai multe subdomenii aleatorii, inexistente ale unui site legitim. Scopul este de a crea un denial-of-service pentru serverul de nume autoritar al domeniului, ceea ce face imposibilă căutarea site-ului web de pe serverul de nume. Ca efect secundar, ISP-ul care deservește atacatorul poate fi, de asemenea, afectat, deoarece memoria cache a resolverului recursiv va fi încărcată cu solicitări greșite.

Domain lock-up attack: atacatorii orchestrează această formă de atac prin configurarea domeniilor speciale și a rezolvatorilor pentru a crea conexiuni TCP cu alți rezolvatori legitimi. Când rezolvatorii vizați trimit cereri, aceste domenii trimit înapoi fluxuri lente de pachete aleatorii, legând resursele rezolvatorului.

atac CPE bazat pe Botnet: aceste atacuri sunt efectuate folosind dispozitive CPE (echipamente Premise pentru clienți; acesta este hardware-ul oferit de furnizorii de servicii pentru a fi utilizat de clienții lor, cum ar fi modemuri, routere, cutii de cablu etc.). Atacatorii compromit CPEs și dispozitivele devin parte a unui botnet, folosit pentru a efectua atacuri aleatorii de subdomeniu împotriva unui site sau domeniu.

care este cel mai bun mod de a proteja împotriva atacurilor bazate pe DNS?

În plus față de DNSSEC, un operator al unei zone DNS poate lua măsuri suplimentare pentru a-și asigura serverele. Infrastructura de supra-aprovizionare este o strategie simplă pentru a depăși atacurile DDoS. Mai simplu spus, Dacă serverul dvs. de nume poate gestiona mai mulți multipli mai mult trafic decât vă așteptați, este mai greu pentru un atac bazat pe volum să vă copleșească serverul.

Anycast routing este un alt instrument util care poate perturba atacurile DDoS. Anycast permite mai multor servere să partajeze o singură adresă IP, astfel încât, chiar dacă un server DNS este închis, vor mai exista și altele. O altă strategie populară pentru securizarea serverelor DNS este un firewall DNS.

ce este un firewall DNS?

un firewall DNS este un instrument care poate oferi o serie de servicii de securitate și performanță pentru serverele DNS. Un firewall DNS se află între resolverul recursiv al unui utilizator și serverul de nume autoritar al site-ului sau serviciului la care încearcă să ajungă. Firewall – ul poate oferi servicii de limitare a ratei pentru a închide atacatorii care încearcă să copleșească serverul. Dacă serverul are experiență de nefuncționare ca urmare a unui atac sau din orice alt motiv, firewall-ul DNS poate menține site-ul sau serviciul operatorului prin servirea răspunsurilor DNS din cache.

În plus față de caracteristicile sale de securitate, un firewall DNS poate oferi, de asemenea, soluții de performanță, cum ar fi căutări DNS mai rapide și costuri reduse de lățime de bandă pentru operatorul DNS. Aflați mai multe despre firewall-ul DNS Cloudflare.un firewall DNS este un instrument care poate oferi o serie de servicii de securitate și performanță pentru serverele DNS. Un firewall DNS se află între resolverul recursiv al unui utilizator și serverul de nume autoritar al site-ului sau serviciului la care încearcă să ajungă. Firewall – ul poate oferi servicii de limitare a ratei pentru a închide atacatorii care încearcă să copleșească serverul.

dacă serverul are experiență de nefuncționare ca urmare a unui atac sau din orice alt motiv, firewall-ul DNS poate menține site-ul sau serviciul operatorului prin servirea răspunsurilor DNS din cache. Pe lângă caracteristicile sale de securitate, un firewall DNS poate oferi și soluții de performanță, cum ar fi căutări DNS mai rapide și costuri reduse de lățime de bandă pentru operatorul DNS. Aflați mai multe despre firewall-ul DNS Cloudflare.

DNS ca instrument de securitate

rezolvatorii DNS pot fi, de asemenea, configurați pentru a oferi soluții de securitate utilizatorilor finali (persoane care navighează pe Internet). Unii rezolvatori DNS oferă funcții precum filtrarea conținutului, care poate bloca site-urile cunoscute pentru distribuirea de malware și spam și protecția botnet-ului, care blochează comunicarea cu botnet-urile cunoscute. Multe dintre aceste rezolvatoare DNS securizate sunt gratuite și un utilizator poate trece la unul dintre aceste servicii DNS recursive schimbând o singură setare în routerul local. Cloudflare DNS pune accent pe securitate.

interogările DNS sunt private?

o altă problemă importantă de securitate DNS este confidențialitatea utilizatorilor. Interogările DNS nu sunt criptate. Chiar dacă utilizatorii folosesc un resolver DNS ca 1.1.1.1 care nu urmărește activitățile lor, interogările DNS călătoresc pe Internet în text clar. Aceasta înseamnă că oricine interceptează interogarea poate vedea ce site-uri web vizitează utilizatorul.

această lipsă de Confidențialitate are un impact asupra securității și, în unele cazuri, asupra drepturilor omului; dacă interogările DNS nu sunt private, atunci devine mai ușor pentru guverne să cenzureze Internetul și pentru atacatori să urmărească comportamentul online al utilizatorilor.

DNS over TLS și DNS over HTTPS sunt două standarde pentru criptarea interogărilor DNS pentru a împiedica părțile externe să le poată citi. Cloudflare DNS acceptă ambele standarde. Cloudflare colaborează, de asemenea, cu alte organizații pentru a ajuta la îmbunătățirea securității DNS — de exemplu, ajutând Mozilla să activeze DNS prin HTTPS în browserul său Firefox pentru a proteja utilizatorii.