Sécurité DNS

- Pourquoi la sécurité DNS est-elle importante ?

- Qu’est-ce que le DNSSEC ?

- Quelles sont les attaques courantes impliquant le DNS ?

- Quelle est la meilleure façon de se protéger contre les attaques basées sur DNS ?

- Qu’est-ce qu’un pare-feu DNS ?

- Le DNS en tant qu’outil de sécurité

- Les requêtes DNS sont-elles privées ?

Pourquoi la sécurité DNS est-elle importante ?

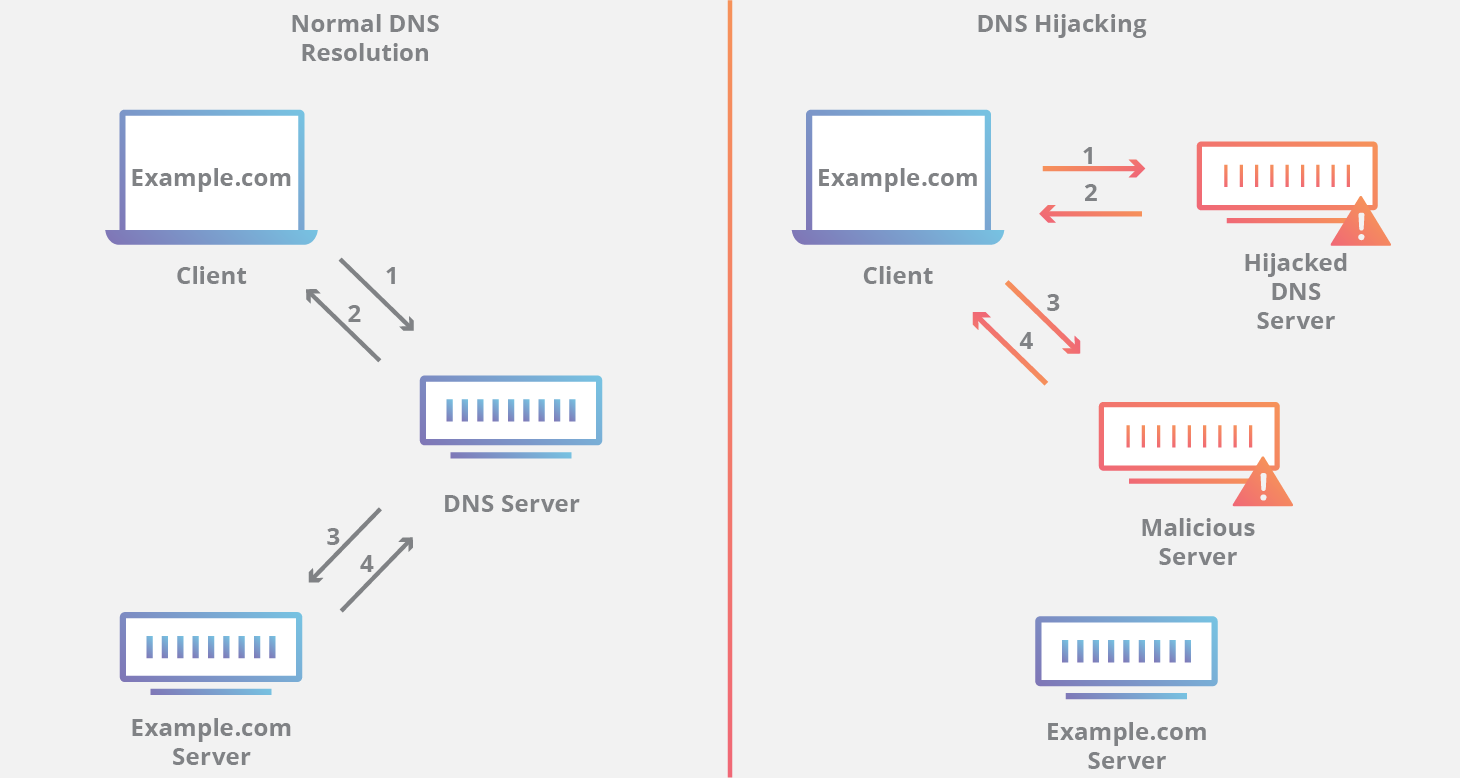

Les requêtes DNS standard, qui sont nécessaires pour presque tout le trafic Web, créent des opportunités d’exploits DNS tels que le détournement de DNS et les attaques sur le chemin. Ces attaques peuvent rediriger le trafic entrant d’un site Web vers une fausse copie du site, collectant des informations sensibles sur les utilisateurs et exposant les entreprises à une responsabilité majeure. L’un des moyens les plus connus de se protéger contre les menaces DNS est d’adopter le protocole DNSSEC.

Qu’est-ce que le DNSSEC ?

Comme de nombreux protocoles Internet, le système DNS n’a pas été conçu avec la sécurité à l’esprit et contient plusieurs limitations de conception. Ces limitations, combinées aux progrès technologiques, ont permis aux attaquants de détourner facilement une recherche DNS à des fins malveillantes, telles que l’envoi d’un utilisateur sur un site Web frauduleux qui peut distribuer des logiciels malveillants ou collecter des informations personnelles. Les extensions de sécurité DNS (DNSSEC) sont un protocole de sécurité créé pour atténuer ce problème. DNSSEC protège contre les attaques en signant numériquement les données pour garantir leur validité. Afin d’assurer une recherche sécurisée, la signature doit avoir lieu à tous les niveaux du processus de recherche DNS.

Comme de nombreux protocoles Internet, le système DNS n’a pas été conçu avec la sécurité à l’esprit et contient plusieurs limitations de conception. Ces limitations, combinées aux progrès technologiques, ont permis aux attaquants de détourner facilement une recherche DNS à des fins malveillantes, telles que l’envoi d’un utilisateur sur un site Web frauduleux qui peut distribuer des logiciels malveillants ou collecter des informations personnelles.

Les extensions de sécurité DNS (DNSSEC) sont un protocole de sécurité créé pour atténuer ce problème. DNSSEC protège contre les attaques en signant numériquement les données pour garantir leur validité. Afin d’assurer une recherche sécurisée, la signature doit avoir lieu à tous les niveaux du processus de recherche DNS.

Ce processus de signature est similaire à celui d’une personne qui signe un document juridique avec un stylo; cette personne signe avec une signature unique que personne d’autre ne peut créer, et un expert judiciaire peut examiner cette signature et vérifier que le document a été signé par cette personne. Ces signatures numériques garantissent que les données n’ont pas été altérées.

DNSSEC implémente une politique de signature numérique hiérarchique sur toutes les couches du DNS. Par exemple, dans le cas d’un ‘google.com ‘recherche, un serveur DNS racine signerait une clé pour le serveur de noms .COM, et le serveur de noms .COM signerait alors une clé pour google.com le serveur de noms faisant autorité.

Bien qu’une sécurité améliorée soit toujours préférée, DNSSEC est conçu pour être rétrocompatible afin de garantir que les recherches DNS traditionnelles se résolvent toujours correctement, mais sans la sécurité supplémentaire. DNSSEC est destiné à fonctionner avec d’autres mesures de sécurité telles que SSL / TLS dans le cadre d’une stratégie de sécurité Internet holistique.

DNSSEC crée un train de confiance parent-enfant qui se déplace jusqu’à la zone racine. Cette chaîne de confiance ne peut être compromise à aucune couche de DNS, sinon la demande sera ouverte à une attaque sur le chemin.

Pour clore la chaîne de confiance, la zone racine elle-même doit être validée (prouvée exempte de falsification ou de fraude), et cela se fait en fait à l’aide d’une intervention humaine. Fait intéressant, lors de ce qu’on appelle une Cérémonie de signature de la zone racine, des personnes sélectionnées du monde entier se rencontrent pour signer le jeu de données DNSKEY racine de manière publique et auditée.

Voici une explication plus détaillée du fonctionnement du DNSSEC >>>

Quelles sont les attaques courantes impliquant le DNS ?

DNSSEC est un protocole de sécurité puissant, mais malheureusement il n’est pas actuellement universellement adopté. Ce manque d’adoption associé à d’autres vulnérabilités potentielles, en plus du fait que le DNS fait partie intégrante de la plupart des requêtes Internet, fait du DNS une cible privilégiée pour les attaques malveillantes. Les attaquants ont trouvé un certain nombre de façons de cibler et d’exploiter les serveurs DNS. Voici quelques-unes des plus courantes :

Usurpation de DNS /empoisonnement du cache : Il s’agit d’une attaque par laquelle des données DNS falsifiées sont introduites dans le cache d’un résolveur DNS, ce qui entraîne le renvoi par le résolveur d’une adresse IP incorrecte pour un domaine. Au lieu d’aller sur le bon site Web, le trafic peut être détourné vers une machine malveillante ou n’importe où ailleurs que l’attaquant désire; il s’agit souvent d’une réplique du site original utilisé à des fins malveillantes telles que la distribution de logiciels malveillants ou la collecte d’informations de connexion.

Tunneling DNS : Cette attaque utilise d’autres protocoles pour tunneler les requêtes et les réponses DNS. Les attaquants peuvent utiliser SSH, TCP ou HTTP pour transmettre des logiciels malveillants ou des informations volées aux requêtes DNS, sans être détectés par la plupart des pare-feu.

Détournement de DNS : Dans le détournement de DNS, l’attaquant redirige les requêtes vers un autre serveur de noms de domaine. Cela peut être fait avec des logiciels malveillants ou avec la modification non autorisée d’un serveur DNS. Bien que le résultat soit similaire à celui de l’usurpation DNS, il s’agit d’une attaque fondamentalement différente car elle cible l’enregistrement DNS du site Web sur le serveur de noms, plutôt que le cache d’un résolveur.

Attaque NXDOMAIN : Il s’agit d’un type d’attaque par inondation DNS où un attaquant inonde un serveur DNS de requêtes, demandant des enregistrements qui n’existent pas, dans le but de provoquer un déni de service pour le trafic légitime. Cela peut être accompli à l’aide d’outils d’attaque sophistiqués qui peuvent générer automatiquement des sous-domaines uniques pour chaque requête. Les attaques NXDOMAIN peuvent également cibler un résolveur récursif dans le but de remplir le cache du résolveur avec des requêtes indésirables.

Attaque de domaine fantôme : Une attaque de domaine fantôme a un résultat similaire à une attaque NXDOMAIN sur un résolveur DNS. L’attaquant met en place un groupe de serveurs de domaine « fantômes » qui répondent aux demandes très lentement ou pas du tout. Le résolveur est alors frappé par un flot de requêtes vers ces domaines et le résolveur est ligoté en attente de réponses, ce qui entraîne des performances lentes et un déni de service.

Attaque aléatoire de sous-domaines : Dans ce cas, l’attaquant envoie des requêtes DNS pour plusieurs sous-domaines aléatoires et inexistants d’un site légitime. L’objectif est de créer un déni de service pour le serveur de noms faisant autorité du domaine, rendant impossible la recherche du site Web à partir du serveur de noms. Comme effet secondaire, le FAI au service de l’attaquant peut également être affecté, car le cache de son résolveur récursif sera chargé de requêtes incorrectes.

Attaque de verrouillage de domaine : Les attaquants orchestrent cette forme d’attaque en configurant des domaines et des résolveurs spéciaux pour créer des connexions TCP avec d’autres résolveurs légitimes. Lorsque les résolveurs ciblés envoient des requêtes, ces domaines renvoient des flux lents de paquets aléatoires, liant les ressources du résolveur.

Attaque CPE basée sur un botnet: Ces attaques sont effectuées à l’aide de périphériques CPE (Équipement du site client; il s’agit de matériel distribué par les fournisseurs de services pour une utilisation par leurs clients, tels que des modems, des routeurs, des boîtiers de câbles, etc.). Les attaquants compromettent les CPE et les appareils font partie d’un botnet, utilisé pour effectuer des attaques aléatoires de sous-domaines contre un site ou un domaine.

Quelle est la meilleure façon de se protéger contre les attaques basées sur DNS ?

En plus du DNSSEC, un opérateur d’une zone DNS peut prendre des mesures supplémentaires pour sécuriser ses serveurs. L’infrastructure de sur-provisionnement est une stratégie simple pour surmonter les attaques DDoS. En termes simples, si votre serveur de noms peut gérer plusieurs multiples de plus de trafic que prévu, il est plus difficile pour une attaque basée sur le volume de submerger votre serveur.

Le routage Anycast est un autre outil pratique qui peut perturber les attaques DDoS. Anycast permet à plusieurs serveurs de partager une seule adresse IP, donc même si un serveur DNS est arrêté, il y en aura toujours d’autres qui seront en service. Une autre stratégie populaire pour sécuriser les serveurs DNS est un pare-feu DNS.

Qu’est-ce qu’un pare-feu DNS ?

Un pare-feu DNS est un outil qui peut fournir un certain nombre de services de sécurité et de performance pour les serveurs DNS. Un pare-feu DNS se trouve entre le résolveur récursif d’un utilisateur et le serveur de noms faisant autorité du site Web ou du service qu’il tente d’atteindre. Le pare-feu peut fournir des services de limitation de débit pour arrêter les attaquants qui tentent de submerger le serveur. Si le serveur subit des temps d’arrêt à la suite d’une attaque ou pour toute autre raison, le pare-feu DNS peut maintenir le site ou le service de l’opérateur en service des réponses DNS à partir du cache.

En plus de ses fonctionnalités de sécurité, un pare-feu DNS peut également fournir des solutions de performance telles que des recherches DNS plus rapides et des coûts de bande passante réduits pour l’opérateur DNS. En savoir plus sur le pare-feu DNS de Cloudflare.

Un pare-feu DNS est un outil qui peut fournir un certain nombre de services de sécurité et de performance pour les serveurs DNS. Un pare-feu DNS se trouve entre le résolveur récursif d’un utilisateur et le serveur de noms faisant autorité du site Web ou du service qu’il tente d’atteindre. Le pare-feu peut fournir des services de limitation de débit pour arrêter les attaquants qui tentent de submerger le serveur.

Si le serveur subit un temps d’arrêt à la suite d’une attaque ou pour toute autre raison, le pare-feu DNS peut maintenir le site ou le service de l’opérateur en service des réponses DNS à partir du cache. En plus de ses fonctionnalités de sécurité, un pare-feu DNS peut également fournir des solutions de performance telles que des recherches DNS plus rapides et des coûts de bande passante réduits pour l’opérateur DNS. En savoir plus sur le pare-feu DNS de Cloudflare.

Le DNS en tant qu’outil de sécurité

Les résolveurs DNS peuvent également être configurés pour fournir des solutions de sécurité à leurs utilisateurs finaux (personnes naviguant sur Internet). Certains résolveurs DNS offrent des fonctionnalités telles que le filtrage de contenu, qui peut bloquer les sites connus pour distribuer des logiciels malveillants et du spam, et la protection contre les botnets, qui bloque la communication avec des botnets connus. Beaucoup de ces résolveurs DNS sécurisés sont libres d’utilisation et un utilisateur peut passer à l’un de ces services DNS récursifs en modifiant un seul paramètre dans son routeur local. Cloudflare DNS met l’accent sur la sécurité.

Les requêtes DNS sont-elles privées ?

Un autre problème de sécurité DNS important est la confidentialité des utilisateurs. Les requêtes DNS ne sont pas chiffrées. Même si les utilisateurs utilisent un résolveur DNS comme 1.1.1.1 qui ne suit pas leurs activités, les requêtes DNS circulent sur Internet en texte clair. Cela signifie que toute personne qui intercepte la requête peut voir les sites Web que l’utilisateur visite.

Ce manque de confidentialité a un impact sur la sécurité et, dans certains cas, sur les droits de l’homme ; si les requêtes DNS ne sont pas privées, il devient plus facile pour les gouvernements de censurer Internet et pour les attaquants de traquer le comportement en ligne des utilisateurs.

DNS sur TLS et DNS sur HTTPS sont deux normes pour chiffrer les requêtes DNS afin d’empêcher les parties externes de pouvoir les lire. Cloudflare DNS prend en charge ces deux normes. Cloudflare s’associe également à d’autres organisations pour améliorer la sécurité DNS, par exemple en aidant Mozilla à activer le DNS via HTTPS dans son navigateur Firefox afin de protéger les utilisateurs.