DNS-turvallisuus

miksi DNS-turvallisuus on tärkeää?

vakioidut DNS-kyselyt, joita vaaditaan lähes kaikkeen verkkoliikenteeseen, luovat mahdollisuuksia DNS-urotöihin, kuten DNS-kaappaukseen ja polkuhyökkäyksiin. Nämä hyökkäykset voivat ohjata verkkosivuston saapuvan liikenteen väärennettyyn kopioon sivustosta, kerätä arkaluonteisia käyttäjätietoja ja altistaa yritykset merkittävälle vastuulle. Yksi tunnetuimmista tavoista suojautua DNS-uhilta on ottaa käyttöön DNSSEC-protokolla.

mitä DNSSEC on?

monien Internetprotokollien tavoin DNS-järjestelmää ei ole suunniteltu turvallisuus mielessä ja se sisältää useita suunnittelurajoituksia. Nämä rajoitukset yhdessä tekniikan kehityksen kanssa ovat tehneet hyökkääjille helpoksi kaapata DNS-haku haitallisiin tarkoituksiin, kuten käyttäjän lähettäminen vilpilliselle verkkosivustolle, joka voi levittää haittaohjelmia tai kerätä henkilökohtaisia tietoja. DNS Security Extensions (DNSSEC) on tietoturvaprotokolla luotu lieventämään tätä ongelmaa. DNSSEC suojaa hyökkäyksiltä allekirjoittamalla digitaalisesti tietoja varmistaakseen niiden oikeellisuuden. Varmistaakseen turvallisen haun, allekirjoittamisen on tapahduttava DNS-haun kaikilla tasoilla.

monien Internetprotokollien tavoin DNS-järjestelmää ei ole suunniteltu turvallisuus mielessä ja se sisältää useita suunnittelurajoituksia. Nämä rajoitukset yhdessä tekniikan kehityksen kanssa ovat tehneet hyökkääjille helpoksi kaapata DNS-haku haitallisiin tarkoituksiin, kuten käyttäjän lähettäminen vilpilliselle verkkosivustolle, joka voi levittää haittaohjelmia tai kerätä henkilökohtaisia tietoja.

DNS Security Extensions (DNSSEC) on tämän ongelman lieventämiseksi luotu tietoturvaprotokolla. DNSSEC suojaa hyökkäyksiltä allekirjoittamalla digitaalisesti tietoja varmistaakseen niiden oikeellisuuden. Varmistaakseen turvallisen haun, allekirjoittamisen on tapahduttava DNS-haun kaikilla tasoilla.

tämä allekirjoitusprosessi on samanlainen kuin se, joka allekirjoittaa laillisen asiakirjan kynällä; kyseinen henkilö allekirjoittaa yksilöllisen allekirjoituksen, jota kukaan muu ei voi luoda, ja tuomioistuimen asiantuntija voi katsoa allekirjoituksen ja tarkistaa, että kyseinen henkilö on allekirjoittanut asiakirjan. Nämä digitaaliset allekirjoitukset varmistavat, ettei tietoja ole peukaloitu.

DNSSEC toteuttaa hierarkkisen digitaalisen allekirjoituskäytännön DNS: n kaikilla tasoilla. Esimerkiksi, jos ”google.com’ lookup, root DNS-palvelin allekirjoittaisi avaimen. COM nimipalvelimen, ja. COM nimipalvelimen allekirjoittaisi avaimen google.com arvovaltainen nimipalvelija.

vaikka parannettua tietoturvaa pidetään aina parempana, DNSSEC on suunniteltu taaksepäin yhteensopivaksi varmistamaan, että perinteiset DNS-haut ratkaisevat edelleen oikein, vaikkakin ilman lisäturvaa. DNSSEC on tarkoitettu toimimaan muiden turvatoimien, kuten SSL / TLS, kanssa osana kokonaisvaltaista Internet-turvallisuusstrategiaa.

DNSSEC luo vanhemman ja lapsen välisen luottamusjunan, joka kulkee juurivyöhykkeelle saakka. Tätä luottamusketjua ei voi vaarantaa millään DNS-kerroksella, tai muuten pyyntö tulee avoimeksi polkuhyökkäykselle.

luottamusketjun sulkemiseksi itse juurivyöhyke on validoitava (todistettava, ettei siinä ole kajoamista tai petosta), ja tämä tapahtuu itse asiassa ihmisen väliintulon avulla. Mielenkiintoista, mitä kutsutaan Root Zone allekirjoittaminen seremonia, valitut henkilöt ympäri maailmaa kokoontuvat allekirjoittamaan root dnskey RRset julkisella ja tarkastetulla tavalla.

tässä on tarkempi selitys dnssecin toiminnasta >>>

mitkä ovat joitakin yleisiä DNS: ään liittyviä hyökkäyksiä?

DNSSEC on tehokas tietoturvaprotokolla, mutta valitettavasti se ei ole tällä hetkellä yleisesti käytössä. Tämä hyväksymisen puute yhdistettynä muihin mahdollisiin haavoittuvuuksiin, sen lisäksi, että DNS on olennainen osa useimpia Internet-pyyntöjä, tekee DNS: stä ensisijaisen kohteen haitallisille hyökkäyksille. Hyökkääjät ovat löytäneet useita tapoja kohdistaa ja hyödyntää DNS-palvelimia. Tässä muutamia yleisimpiä:

DNS huijaus / välimuistimyrkytys: tämä on hyökkäys, jossa väärennetyt DNS-tiedot tuodaan DNS-resolverin välimuistiin, jolloin resolveri palauttaa verkkotunnuksen väärän IP-osoitteen. Sen sijaan, että menisit oikealle verkkosivustolle, liikenne voidaan ohjata haitalliselle koneelle tai minne tahansa muualle hyökkääjän haluamaan; usein tämä on kopio alkuperäisestä sivustosta, jota käytetään haitallisiin tarkoituksiin, kuten haittaohjelmien levittämiseen tai kirjautumistietojen keräämiseen.

DNS-tunnelointi: tämä hyökkäys käyttää muita protokollia tunneloidakseen DNS-kyselyt ja vastaukset. Hyökkääjät voivat SSH: n, TCP: n tai HTTP: n avulla siirtää haittaohjelmia tai varastettuja tietoja DNS-kyselyihin useimpien palomuurien huomaamatta.

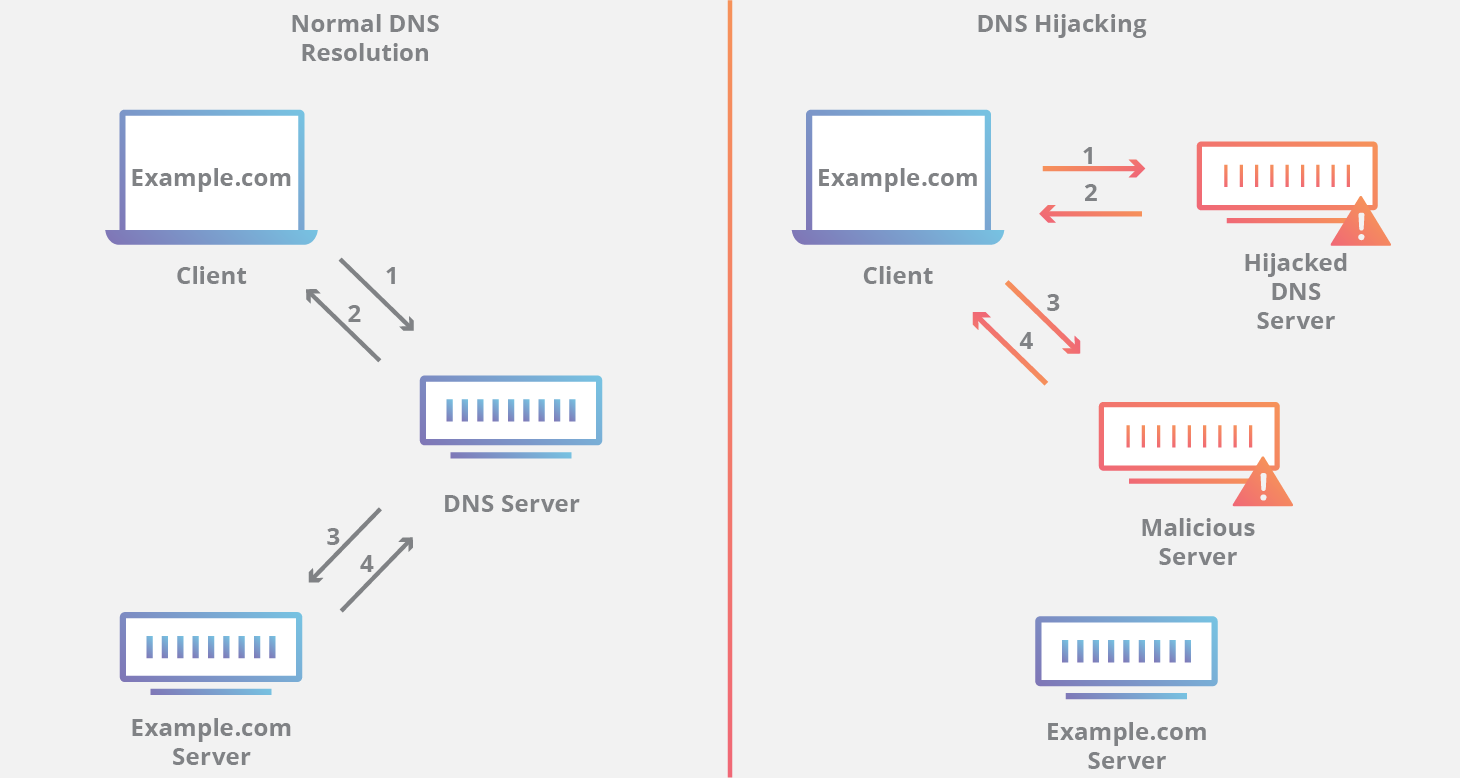

DNS-kaappaus: DNS-kaappauksessa hyökkääjä ohjaa kyselyt toiselle verkkotunnuspalvelimelle. Tämä voidaan tehdä joko haittaohjelmilla tai DNS-palvelimen luvattomalla muokkauksella. Vaikka tulos on samanlainen kuin DNS huijaus, tämä on pohjimmiltaan erilainen hyökkäys, koska se kohdistuu DNS kirjaa sivuston nimipalvelimen, eikä resolverin välimuisti.

nxdomain-hyökkäys: tämä on DNS-tulvahyökkäyksen tyyppi, jossa hyökkääjä upottaa DNS-palvelimen pyyntöihin, pyytäen tietoja, joita ei ole olemassa, yrittäessään aiheuttaa palvelunestohyökkäyksen lailliselle liikenteelle. Tämä voidaan toteuttaa käyttämällä kehittyneitä hyökkäystyökaluja, jotka voivat automaattisesti luoda ainutlaatuisia aliverkkotunnuksia jokaiselle pyynnölle. Nxdomain-hyökkäykset voivat kohdistua myös rekursiiviseen resolveriin, jonka tavoitteena on täyttää resolverin välimuisti turhilla pyynnöillä.

Phantom domain attack: phantom domain-hyökkäys on samanlainen tulos kuin NXDOMAIN-hyökkäys DNS-resolveriin. Hyökkääjä perustaa joukon ”phantom” – verkkotunnuspalvelimia, jotka joko vastaavat pyyntöihin hyvin hitaasti tai eivät lainkaan. Tämän jälkeen resolveri saa osuman näihin verkkotunnuksiin kohdistuvien pyyntöjen tulvasta ja resolveri joutuu odottamaan vastauksia, mikä johtaa hitaaseen suoritukseen ja palvelunestohyökkäykseen.

Random subdomain attack: tässä tapauksessa hyökkääjä lähettää DNS-kyselyjä useille satunnaisille, olemattomille alidomaineille yhdestä laillisesta sivustosta. Tavoitteena on luoda denial-of-service verkkotunnuksen arvovaltainen nimipalvelimen, joten on mahdotonta etsiä verkkosivuilla nimipalvelimen. Sivuvaikutuksena myös hyökkääjää palveleva ISP voi vaikuttaa, sillä heidän rekursiivinen resolverin välimuisti Ladataan huonoilla pyynnöillä.

Domain lock-up attack: hyökkääjät järjestävät tämän hyökkäysmuodon asettamalla erityisiä verkkotunnuksia ja resolvereita luomaan TCP-yhteyksiä muihin laillisiin resolvereihin. Kun kohdennetut resolverit lähettävät pyyntöjä, nämä verkkotunnukset lähettävät takaisin hitaita virtoja satunnaisia paketteja, jotka sitovat resolverien resurssit.

bottiverkkoon perustuva CPE-hyökkäys: nämä hyökkäykset toteutetaan CPE-laitteilla (asiakkaan toimitilojen laitteet; tämä on laitteisto, jonka palveluntarjoajat antavat asiakkaidensa käyttöön, kuten modeemit, reitittimet, kaapelilaatikot jne.). Hyökkääjät vaarantavat CPEs: n ja laitteista tulee osa bottiverkkoa, jota käytetään suorittamaan satunnaisia aliverkkohyökkäyksiä yhtä sivustoa tai verkkotunnusta vastaan.

mikä on paras tapa suojautua DNS-pohjaisilta hyökkäyksiltä?

dnssecin lisäksi DNS-alueen operaattori voi ryhtyä lisätoimenpiteisiin suojellakseen palvelimiaan. Infrastruktuurin ylivaraaminen on yksi yksinkertainen strategia DDoS-hyökkäysten voittamiseksi. Yksinkertaisesti sanottuna, jos nimipalvelimen voi käsitellä useita kerrannaisia enemmän liikennettä kuin odotat, se on vaikeampaa määrä-pohjainen hyökkäys hukuttaa palvelimen.

Anycast-reititys on toinen kätevä työkalu, joka voi häiritä DDoS-hyökkäyksiä. Anycast mahdollistaa useiden palvelimien jakaa yhden IP-osoitteen, joten vaikka yksi DNS-palvelin saa sammuttaa, siellä on vielä muita ylös ja palvelevat. Toinen suosittu strategia turvaamiseksi DNS-palvelimet on DNS palomuuri.

mikä on DNS-palomuuri?

DNS-palomuuri on työkalu, jolla voidaan tarjota useita turvallisuus-ja suorituskykypalveluja DNS-palvelimille. DNS palomuuri istuu välillä käyttäjän rekursiivinen resolveri ja arvovaltainen nimipalvelimen sivuston tai palvelun he yrittävät tavoittaa. Palomuuri voi tarjota nopeutta rajoittavia palveluja sammuttaa hyökkääjät yrittävät hukuttaa palvelimen. Jos palvelin ei kokea seisokkeja seurauksena hyökkäyksen tai muusta syystä, DNS palomuuri voi pitää operaattorin sivuston tai palvelun jopa palvelemalla DNS vastauksia välimuistista.

suojausominaisuuksien lisäksi DNS-palomuuri voi tarjota myös suorituskykyratkaisuja, kuten nopeampia DNS-hakuja ja DNS-operaattorille pienempiä kaistanleveyskustannuksia. Lue lisää CloudFlaren DNS-palomuurista.

DNS-palomuuri on työkalu, jolla voidaan tarjota useita turvallisuus-ja suorituskykypalveluja DNS-palvelimille. DNS palomuuri istuu välillä käyttäjän rekursiivinen resolveri ja arvovaltainen nimipalvelimen sivuston tai palvelun he yrittävät tavoittaa. Palomuuri voi tarjota nopeutta rajoittavia palveluja sammuttaa hyökkääjät yrittävät hukuttaa palvelimen.

Jos palvelin kokee seisokkeja hyökkäyksen seurauksena tai jostain muusta syystä, DNS-palomuuri voi pitää operaattorin sivuston tai palvelun ylhäällä palvelemalla DNS-vastauksia välimuistista. Suojausominaisuuksien lisäksi DNS-palomuuri voi tarjota myös suorituskykyratkaisuja, kuten nopeampia DNS-hakuja ja DNS-operaattorin kaistanleveyskustannuksia. Lue lisää CloudFlaren DNS-palomuurista.

DNS tietoturvatyökaluna

DNS-resolverit voidaan myös konfiguroida tarjoamaan tietoturvaratkaisuja loppukäyttäjilleen (Internetiä selaavat ihmiset). Jotkut DNS resolverit tarjoavat ominaisuuksia, kuten sisällön suodatus, joka voi estää sivustoja, joiden tiedetään jakavan haittaohjelmia ja roskapostia, ja botnet suojaus, joka estää viestinnän tunnettujen bottiverkkojen kanssa. Monet näistä suojatuista DNS-resolvereista ovat vapaasti käytettävissä, ja käyttäjä voi vaihtaa johonkin näistä rekursiivisista DNS-palveluista muuttamalla yhtä asetusta paikallisessa reitittimessään. Cloudflare DNS painottaa turvallisuutta.

ovatko DNS-kyselyt yksityisiä?

toinen tärkeä DNS-tietoturvaongelma on käyttäjien yksityisyys. DNS-kyselyjä ei salata. Vaikka käyttäjät käyttävät DNS resolveri kuten 1.1.1.1 joka ei seuraa toimintaansa, DNS kyselyt matkustaa Internetissä selkokielellä. Tämä tarkoittaa, että kuka tahansa kyselyn sieppaava voi nähdä millä verkkosivuilla käyttäjä vierailee.

tämä yksityisyyden puute vaikuttaa turvallisuuteen ja joissakin tapauksissa ihmisoikeuksiin; jos DNS-kyselyt eivät ole yksityisiä, hallitusten on helpompi sensuroida Internetiä ja hyökkääjien on helpompi väijyä käyttäjien verkkokäyttäytymistä.

DNS over TLS ja DNS over HTTPS ovat kaksi standardia DNS-kyselyjen salaamiseksi, jotta ulkopuoliset eivät voisi lukea niitä. Cloudflare DNS Tukee molempia näitä standardeja. Cloudflare tekee yhteistyötä myös muiden organisaatioiden kanssa parantaakseen DNS — tietoturvaa-esimerkiksi auttamalla Mozillaa ottamaan DNS over HTTPS: n käyttöön Firefox-selaimessaan käyttäjien suojelemiseksi.