DNS-sikkerhet

Hvorfor ER DNS-sikkerhet viktig?

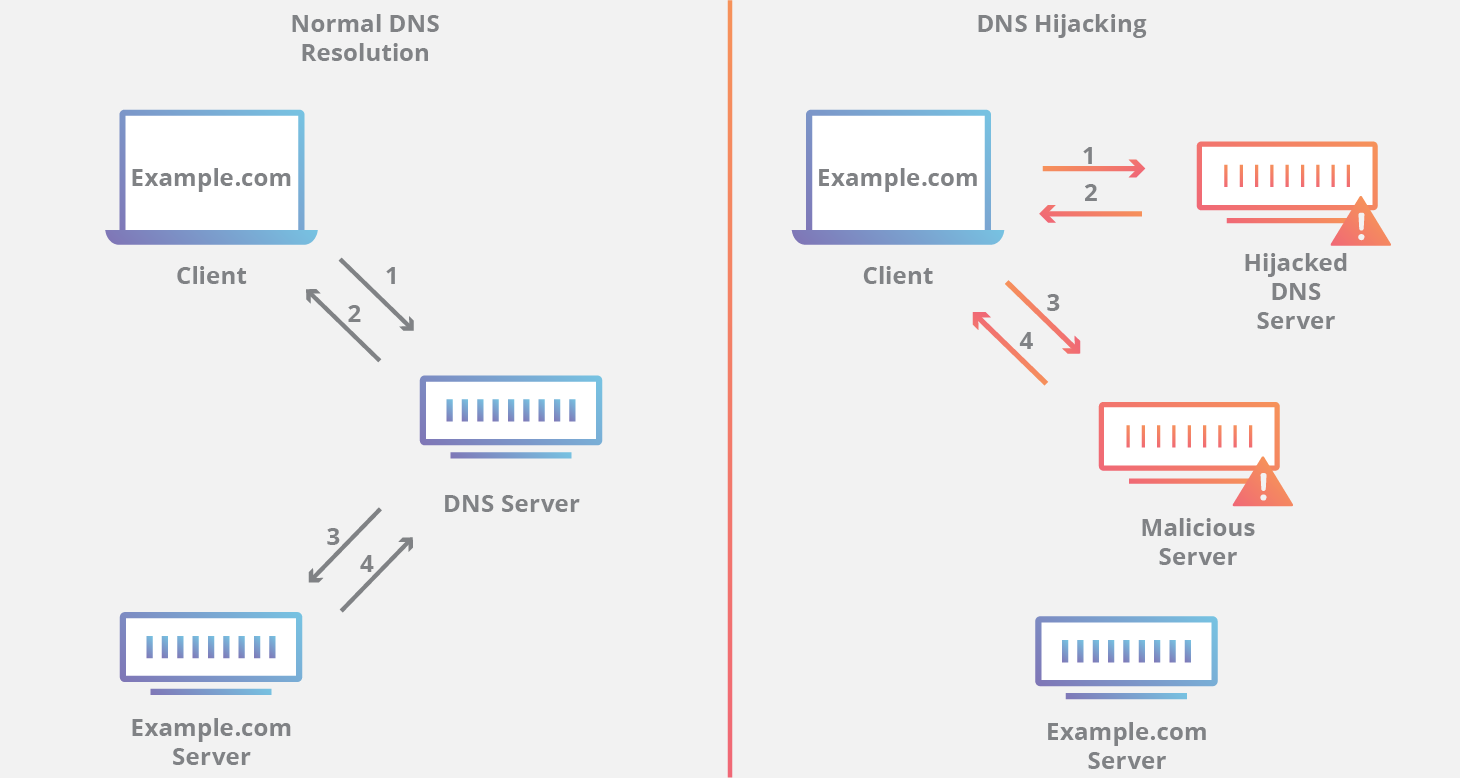

Standard DNS-spørringer, som kreves for nesten all webtrafikk, skaper muligheter FOR DNS-utnyttelser som DNS-kapring og on-path-angrep. Disse angrepene kan omdirigere et nettsteds innkommende trafikk til en falsk kopi av nettstedet, samle sensitiv brukerinformasjon og utsette bedrifter for stort ansvar. EN av de mest kjente måtene å beskytte MOT DNS-trusler er å vedta DNSSEC-protokollen.

HVA ER DNSSEC?

SOM mange internettprotokoller ble DNS-systemet ikke designet med sikkerhet i tankene og inneholder flere designbegrensninger. Disse begrensningene, kombinert med fremskritt innen teknologi, har gjort det enkelt for angripere å kapre ET DNS-oppslag for ondsinnede formål, for eksempel å sende en bruker til et uredelig nettsted som kan distribuere skadelig programvare eller samle inn personlig informasjon. DNS Security Extensions (DNSSEC) er en sikkerhetsprotokoll opprettet for å løse dette problemet. DNSSEC beskytter mot angrep ved å signere data digitalt for å sikre gyldigheten. For å sikre et sikkert oppslag må signeringen skje på alle nivåer i DNS-oppslagsprosessen.

SOM mange internettprotokoller BLE DNS-systemet ikke designet med sikkerhet i tankene og inneholder flere designbegrensninger. Disse begrensningene, kombinert med fremskritt innen teknologi, har gjort det enkelt for angripere å kapre ET DNS-oppslag for ondsinnede formål, for eksempel å sende en bruker til et uredelig nettsted som kan distribuere skadelig programvare eller samle inn personlig informasjon.DNS Security Extensions (DNSSEC) ER en sikkerhetsprotokoll opprettet for å løse dette problemet. DNSSEC beskytter mot angrep ved å signere data digitalt for å sikre gyldigheten. For å sikre et sikkert oppslag må signeringen skje på alle nivåer i DNS-oppslagsprosessen.

denne signeringsprosessen ligner på noen som signerer et juridisk dokument med en penn; den personen signerer med en unik signatur som ingen andre kan opprette, og en domstolsekspert kan se på den signaturen og bekrefte at dokumentet ble signert av den personen. Disse digitale signaturene sikrer at data ikke har blitt manipulert.

DNSSEC implementerer en hierarkisk digital signeringspolicy på tvers AV ALLE LAG AV DNS. For eksempel, i tilfelle av en ‘google.com’ oppslag, en root DNS-server ville signere en nøkkel FOR. COM-navneserveren, og. COM-navneserveren ville da signere en nøkkel for google.com ‘ s autoritative navneserver.MENS forbedret sikkerhet alltid foretrekkes, ER DNSSEC designet for å være bakoverkompatibel for å sikre at tradisjonelle DNS-oppslag fortsatt løser seg riktig, om enn uten den ekstra sikkerheten. DNSSEC er ment å jobbe med andre sikkerhetstiltak SOM SSL / TLS som en del av en helhetlig internett sikkerhetsstrategi.

DNSSEC skaper et foreldre-barn – tog av tillit som går helt opp til rotsonen. Denne kjeden av tillit kan ikke kompromitteres på NOE LAG AV DNS, ellers vil forespørselen bli åpen for et angrep på banen.

for å lukke kjeden av tillit må rotsonen i seg selv valideres (bevist å være fri for manipulering eller svindel), og dette gjøres faktisk ved hjelp av menneskelig inngrep. Interessant, i det som kalles En Rotsone Signeringsseremoni, møtes utvalgte personer fra hele verden for å signere roten DNSKEY RRset på en offentlig og revidert måte.

her er en mer detaljert forklaring på HVORDAN DNSSEC fungerer >>

hva er noen vanlige angrep som involverer DNS?

DNSSEC ER en kraftig sikkerhetsprotokoll, men dessverre er den for tiden ikke universelt vedtatt. Denne mangelen på adopsjon kombinert med andre potensielle sårbarheter, på toppen av DET FAKTUM AT DNS er en integrert del Av De Fleste internettforespørsler, gjør DNS til et hovedmål for ondsinnede angrep. Angripere har funnet en rekke måter å målrette OG utnytte DNS-servere. HER er NOEN av de vanligste:

DNS spoofing/cache poisoning: DETTE er et angrep der smidde DNS-data blir introdusert i EN DNS-resolvers cache, noe som resulterer i at resolveren returnerer en feil IP-adresse for et domene. I stedet for å gå til riktig nettsted, kan trafikken viderekobles til en ondsinnet maskin eller andre steder angriperen ønsker; ofte vil dette være en kopi av det opprinnelige nettstedet som brukes til ondsinnede formål, for eksempel å distribuere skadelig programvare eller samle inn påloggingsinformasjon.

DNS tunneling: dette angrepet bruker andre protokoller til å tunnelere GJENNOM DNS-spørringer og svar. Angripere kan bruke SSH, TCP eller HTTP til å overføre skadelig programvare eller stjålet informasjon til DNS-spørringer, uoppdaget av de fleste brannmurer.

DNS-kapring: i DNS-kapring omdirigerer angriperen spørringer til en annen domenenavnserver. Dette kan gjøres enten med malware eller med uautorisert endring AV EN DNS-server. Selv om resultatet ligner PÅ dns-spoofing, er dette et fundamentalt annerledes angrep fordi det retter SEG mot DNS-posten til nettstedet på navneserveren, i stedet for en resolvers cache.

NXDOMAIN attack: DETTE ER en TYPE DNS-flomangrep der en angriper oversvømmer EN DNS-server med forespørsler, og ber om poster som ikke eksisterer, i et forsøk på å forårsake tjenestenekt for legitim trafikk. Dette kan oppnås ved hjelp av avanserte angrep verktøy som kan auto-generere unike underdomener for hver forespørsel. Nxdomain angrep kan også målrette en rekursiv resolver med mål om å fylle resolver cache med useriøs forespørsler.Phantom-domeneangrep: et phantom-domeneangrep har et lignende resultat som et nxdomain-angrep på EN DNS-resolver. Angriperen setter opp en haug med phantom-domeneservere som enten svarer på forespørsler veldig sakte eller ikke i det hele tatt. Resolveren blir så rammet av en flom av forespørsler til disse domenene, og resolveren blir bundet opp og venter på svar, noe som fører til langsom ytelse og tjenestenekt.

Tilfeldig underdomenangrep: i dette tilfellet sender angriperen DNS-spørringer for flere tilfeldige, ikke-eksisterende underdomener på ett legitimt nettsted. Målet er å skape en denial-of-service for domenets autoritative navneserver, noe som gjør det umulig å slå opp nettstedet fra navneserveren. SOM en bivirkning kan ISP som betjener angriperen også bli påvirket, da deres rekursive resolvers cache vil bli lastet med dårlige forespørsler.

domain lock – up attack: Angripere orkestrere denne formen for angrep ved å sette opp spesielle domener og resolvere for å opprette TCP-forbindelser med andre legitime resolvere. Når de målrettede resolverne sender forespørsler, sender disse domenene sakte strømmer av tilfeldige pakker, og binder opp resolverens ressurser.

Botnet-basert cpe-angrep: disse angrepene utføres ved HJELP AV CPE-enheter (Kundens Premissutstyr; dette er maskinvare gitt ut av tjenesteleverandører for bruk av sine kunder, for eksempel modemer, rutere, kabelbokser, etc.). Angriperne kompromitterer CPEs og enhetene blir en del av et botnet, som brukes til å utføre tilfeldige underdomenangrep mot ett nettsted eller domene.

Hva er den beste måten å beskytte MOT DNS – baserte angrep?

i TILLEGG TIL DNSSEC kan en OPERATØR av EN DNS-sone ta ytterligere tiltak for å sikre sine servere. Over-provisioning infrastruktur er en enkel strategi for å overvinne DDoS-angrep. Enkelt sagt, hvis navneserveren din kan håndtere flere multipler mer trafikk enn du forventer, er det vanskeligere for et volumbasert angrep å overvelde serveren din.

Anycast routing er et annet nyttig verktøy som kan forstyrre DDoS-angrep. Anycast tillater flere servere å dele en ENKELT IP-adresse, så selv om EN DNS-server blir stengt, vil det fortsatt være andre oppe og serverer. EN annen populær strategi for å sikre DNS-servere er EN DNS-brannmur.

HVA ER EN DNS-brannmur?

EN DNS-brannmur er et verktøy som kan tilby en rekke sikkerhets-og ytelsestjenester FOR DNS-servere. EN DNS-brannmur sitter mellom en brukers rekursive resolver og den autoritative navneserveren til nettstedet eller tjenesten de prøver å nå. Brannmuren kan gi hastighetsbegrensende tjenester for å slå av angripere som prøver å overvelde serveren. HVIS serveren opplever nedetid som følge av et angrep eller av annen grunn, KAN DNS-brannmuren holde operatørens nettsted eller tjeneste oppe ved å betjene DNS-svar fra cache.i tillegg til sikkerhetsfunksjonene kan EN DNS-brannmur også tilby ytelsesløsninger som raskere DNS-oppslag og reduserte båndbreddekostnader for DNS-operatøren. Finn ut mer om Cloudflares DNS-brannmur.

EN DNS-brannmur er et verktøy som kan tilby en rekke sikkerhets-og ytelsestjenester FOR DNS-servere. EN DNS-brannmur sitter mellom en brukers rekursive resolver og den autoritative navneserveren til nettstedet eller tjenesten de prøver å nå. Brannmuren kan gi hastighetsbegrensende tjenester for å slå av angripere som prøver å overvelde serveren.

hvis serveren opplever nedetid som følge av et angrep eller av en annen grunn, KAN DNS-brannmuren holde operatørens nettsted eller tjeneste oppe ved å servere DNS-svar fra cache. I tillegg til sikkerhetsfunksjonene kan EN DNS-brannmur også tilby ytelsesløsninger som raskere DNS-oppslag og reduserte båndbreddekostnader for DNS-operatøren. Finn ut mer om Cloudflares DNS-brannmur.

DNS som et sikkerhetsverktøy

DNS-resolvere kan også konfigureres til å gi sikkerhetsløsninger for sluttbrukerne (folk som surfer På Internett). NOEN DNS-resolvere gir funksjoner som innholdsfiltrering, som kan blokkere nettsteder som er kjent for å distribuere skadelig programvare og spam, og botnetbeskyttelse, som blokkerer kommunikasjon med kjente botnett. Mange av disse sikrede DNS-resolverne er gratis å bruke, og en bruker kan bytte til en av disse rekursive DNS-tjenestene ved å endre en enkelt innstilling i sin lokale ruter. Cloudflare DNS har vekt på sikkerhet.

ER DNS-spørringer private?

et annet VIKTIG DNS – sikkerhetsproblem er brukerens personvern. DNS-spørringer er ikke kryptert. Selv om brukerne bruker EN DNS-resolver som 1.1.1.1 SOM ikke sporer sine aktiviteter, DNS-spørringer reiser over Internett i ren tekst. Dette betyr at alle som avskjærer spørringen, kan se hvilke nettsteder brukeren besøker.denne mangelen på personvern har innvirkning på sikkerheten og i noen tilfeller menneskerettighetene; HVIS DNS-spørringer ikke er private, blir det lettere for regjeringer å sensurere Internett og for angripere å forfølge brukernes online-oppførsel.

DNS over TLS og DNS over HTTPS er to standarder for kryptering AV DNS-spørringer for å hindre at eksterne parter kan lese DEM. Cloudflare DNS støtter begge disse standardene. Cloudflare samarbeider også med andre organisasjoner for å forbedre DNS-sikkerheten — for eksempel Å Hjelpe Mozilla med Å aktivere DNS over HTTPS i Firefox-nettleseren for å beskytte brukere.