DNS-säkerhet

varför är DNS-säkerhet viktigt?

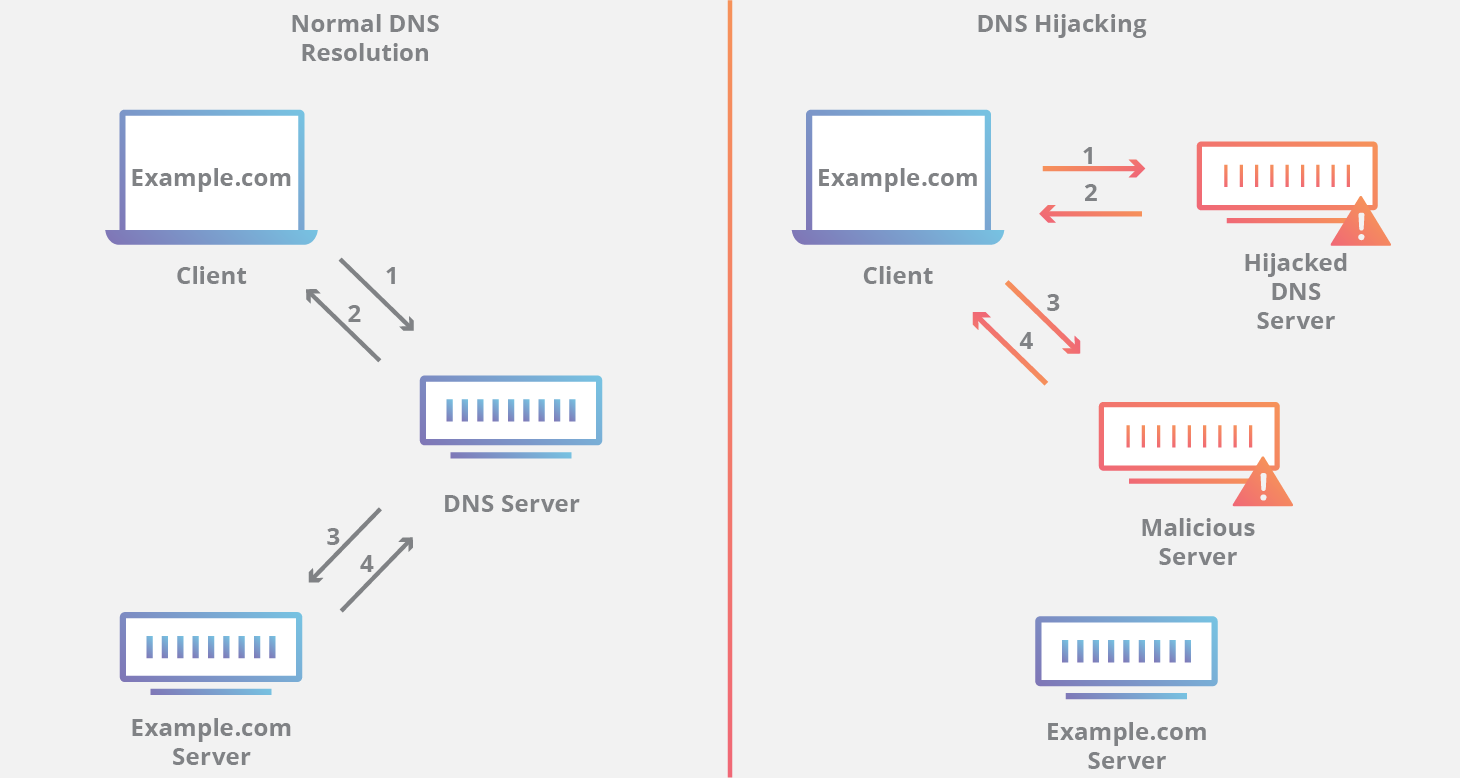

standard DNS-frågor, som krävs för nästan all webbtrafik, skapar möjligheter för DNS-exploater som DNS-kapning och on-path-attacker. Dessa attacker kan omdirigera en webbplats inkommande trafik till en falsk kopia av Webbplatsen, samla känslig användarinformation och utsätta företag för stort ansvar. Ett av de mest kända sätten att skydda mot DNS-hot är att anta DNSSEC-protokollet.

Vad är DNSSEC?

liksom många internetprotokoll var DNS-systemet inte utformat med säkerhet i åtanke och innehåller flera designbegränsningar. Dessa begränsningar, i kombination med tekniska framsteg, har gjort det enkelt för angripare att kapa en DNS-sökning för skadliga ändamål, till exempel att skicka en användare till en bedräglig webbplats som kan distribuera skadlig kod eller samla in personlig information. DNS Security Extensions (DNSSEC) är ett säkerhetsprotokoll som skapats för att mildra detta problem. DNSSEC skyddar mot attacker genom att digitalt signera data för att säkerställa dess giltighet. För att säkerställa en säker sökning måste signeringen ske på alla nivåer i DNS-uppslagningsprocessen.

liksom många internetprotokoll var DNS-systemet inte utformat med säkerhet i åtanke och innehåller flera designbegränsningar. Dessa begränsningar, i kombination med tekniska framsteg, har gjort det enkelt för angripare att kapa en DNS-sökning för skadliga ändamål, till exempel att skicka en användare till en bedräglig webbplats som kan distribuera skadlig kod eller samla in personlig information.

DNS Security Extensions (DNSSEC) är ett säkerhetsprotokoll som skapats för att mildra detta problem. DNSSEC skyddar mot attacker genom att digitalt signera data för att säkerställa dess giltighet. För att säkerställa en säker sökning måste signeringen ske på alla nivåer i DNS-uppslagningsprocessen.

denna signeringsprocess liknar någon som signerar ett juridiskt dokument med en penna; den personen tecknar med en unik signatur som ingen annan kan skapa, och en domstolsexpert kan titta på den signaturen och verifiera att dokumentet undertecknades av den personen. Dessa digitala signaturer säkerställer att data inte har manipulerats.

DNSSEC implementerar en hierarkisk digital signeringspolicy i alla DNS-lager. Till exempel, i fallet med en ’google.com’ lookup, en root DNS-server skulle underteckna en nyckel för. COM-namnservern, och. COM-namnservern skulle då underteckna en nyckel för google.com ’ s auktoritativa namnserver.

medan förbättrad säkerhet alltid föredras är DNSSEC utformad för att vara bakåtkompatibel för att säkerställa att traditionella DNS-sökningar fortfarande löser sig korrekt, om än utan den extra säkerheten. DNSSEC är tänkt att arbeta med andra säkerhetsåtgärder som SSL/TLS som en del av en holistisk internetsäkerhetsstrategi.

DNSSEC skapar ett föräldra-barntåg av förtroende som reser hela vägen upp till rotzonen. Denna förtroendekedja kan inte äventyras vid något lager av DNS, annars kommer begäran att bli öppen för en on-path-attack.

för att stänga förtroendekedjan måste själva rotzonen valideras (visat sig vara fri från manipulering eller bedrägeri), och detta görs faktiskt med hjälp av mänsklig intervention. Intressant, i vad som kallas en rotzon Signeringsceremoni, utvalda individer från hela världen träffas för att underteckna roten DNSKEY RRset på ett offentligt och granskat sätt.

Här är en mer detaljerad förklaring av hur DNSSEC fungerar >>>

vad är några vanliga attacker som involverar DNS?

DNSSEC är ett kraftfullt säkerhetsprotokoll, men tyvärr är det för närvarande inte universellt antaget. Denna brist på adoption i kombination med andra potentiella sårbarheter, utöver det faktum att DNS är en integrerad del av de flesta internetförfrågningar, gör DNS till ett främsta mål för skadliga attacker. Angripare har hittat ett antal sätt att rikta in sig på och utnyttja DNS-servrar. Här är några av de vanligaste:

DNS spoofing/cache förgiftning: detta är en attack där smidda DNS-data införs i en DNS resolver cache, vilket resulterar i resolver returnerar en felaktig IP-adress för en domän. I stället för att gå till rätt webbplats kan trafik avledas till en skadlig maskin eller någon annanstans som angriparen önskar; ofta kommer detta att vara en kopia av den ursprungliga webbplatsen som används för skadliga ändamål som att distribuera skadlig kod eller samla in inloggningsinformation.

DNS tunneling: denna attack använder andra protokoll för att tunnla genom DNS-frågor och svar. Angripare kan använda SSH, TCP eller HTTP för att skicka skadlig kod eller stulen information till DNS-frågor, oupptäckt av de flesta brandväggar.

DNS-kapning: i DNS-kapning omdirigerar angriparen frågor till en annan domännamnsserver. Detta kan göras antingen med skadlig kod eller med obehörig modifiering av en DNS-server. Även om resultatet liknar DNS-spoofing, är detta en fundamentalt annorlunda attack eftersom den riktar sig till DNS-posten på webbplatsen på namnservern, snarare än en resolvers cache.

NXDOMAIN attack: det här är en typ av DNS-översvämningsattack där en angripare översvämmer en DNS-server med förfrågningar och ber om poster som inte finns, i ett försök att orsaka en denial-of-service för legitim trafik. Detta kan åstadkommas med hjälp av sofistikerade attackverktyg som automatiskt kan generera unika underdomäner för varje begäran. NXDOMAIN attacker kan också rikta en rekursiv resolver med målet att fylla resolver cache med skräp förfrågningar.

Fantomdomänattack: en fantomdomänattack har ett liknande resultat som en NXDOMAIN-attack på en DNS-resolver. Angriparen sätter upp ett gäng ’fantom’ domänservrar som antingen svarar på förfrågningar mycket långsamt eller inte alls. Resolveren träffas sedan med en flod av förfrågningar till dessa domäner och resolveren blir bunden och väntar på svar, vilket leder till långsam prestanda och denial-of-service.

Random subdomain attack: i det här fallet skickar angriparen DNS-frågor för flera slumpmässiga, obefintliga underdomäner på en legitim webbplats. Målet är att skapa en denial-of-service för domänens auktoritativa namnserver, vilket gör det omöjligt att slå upp webbplatsen från namnservern. Som en bieffekt kan Internetleverantören som betjänar angriparen också påverkas, eftersom deras rekursiva resolvers cache kommer att laddas med dåliga förfrågningar.

Domain lock-up attack: angripare orkestrerar denna form av attack genom att ställa in speciella domäner och resolvers för att skapa TCP-anslutningar med andra legitima resolvers. När de riktade resolversna skickar förfrågningar skickar dessa domäner långsamma strömmar av slumpmässiga paket, vilket binder upp resolverens resurser.

Botnet-baserad CPE-attack: dessa attacker utförs med hjälp av CPE-enheter (Customer Premise Equipment; detta är hårdvara som ges ut av tjänsteleverantörer för användning av sina kunder, såsom modem, routrar, kabelboxar etc.). Angriparna komprometterar CPE: erna och enheterna blir en del av ett botnet, som används för att utföra slumpmässiga underdomänattacker mot en webbplats eller domän.

Vad är det bästa sättet att skydda mot DNS – baserade attacker?

förutom DNSSEC kan en operatör av en DNS-zon vidta ytterligare åtgärder för att säkra sina servrar. Over-provisioning Infrastruktur är en enkel strategi för att övervinna DDoS-attacker. Enkelt uttryckt, om din namnserver kan hantera flera multiplar mer trafik än du förväntar dig, är det svårare för en volymbaserad attack att överväldiga din server.

Anycast routing är ett annat praktiskt verktyg som kan störa DDoS-attacker. Anycast tillåter flera servrar att dela en enda IP-adress, så även om en DNS-server stängs av kommer det fortfarande att finnas andra som serverar. En annan populär strategi för att säkra DNS-servrar är en DNS-brandvägg.

Vad är en DNS-brandvägg?

en DNS-brandvägg är ett verktyg som kan tillhandahålla ett antal säkerhets-och prestandatjänster för DNS-servrar. En DNS-brandvägg sitter mellan en användares rekursiva resolver och den auktoritativa namnservern på webbplatsen eller tjänsten de försöker nå. Brandväggen kan tillhandahålla hastighetsbegränsande tjänster för att stänga av angripare som försöker överväldiga servern. Om servern upplever driftstopp till följd av en attack eller av någon annan anledning kan DNS-brandväggen hålla operatörens webbplats eller tjänst uppe genom att betjäna DNS-svar från cache.

förutom dess säkerhetsfunktioner kan en DNS-brandvägg också tillhandahålla prestandalösningar som snabbare DNS-sökningar och minskade bandbreddskostnader för DNS-operatören. Läs mer om Cloudflares DNS-brandvägg.

en DNS-brandvägg är ett verktyg som kan tillhandahålla ett antal säkerhets-och prestandatjänster för DNS-servrar. En DNS-brandvägg sitter mellan en användares rekursiva resolver och den auktoritativa namnservern på webbplatsen eller tjänsten de försöker nå. Brandväggen kan tillhandahålla hastighetsbegränsande tjänster för att stänga av angripare som försöker överväldiga servern.

om servern upplever driftstopp till följd av en attack eller av någon annan anledning kan DNS-brandväggen hålla operatörens webbplats eller tjänst uppe genom att betjäna DNS-svar från cache. Förutom dess säkerhetsfunktioner kan en DNS-brandvägg också tillhandahålla prestandalösningar som snabbare DNS-sökningar och minskade bandbreddskostnader för DNS-operatören. Läs mer om Cloudflares DNS-brandvägg.

DNS som ett säkerhetsverktyg

DNS resolvers kan också konfigureras för att tillhandahålla säkerhetslösningar för sina slutanvändare (personer som surfar på Internet). Vissa DNS-resolvers tillhandahåller funktioner som innehållsfiltrering, som kan blockera webbplatser som är kända för att distribuera skadlig kod och spam, och botnetskydd, vilket blockerar kommunikation med kända botnät. Många av dessa säkra DNS-resolvers är gratis att använda och en användare kan byta till en av dessa rekursiva DNS-tjänster genom att ändra en enda inställning i sin lokala router. Cloudflare DNS har en betoning på säkerhet.

är DNS-frågor privata?

ett annat viktigt DNS-säkerhetsproblem är användarnas integritet. DNS-frågor är inte krypterade. Även om användare använder en DNS-resolver som 1.1.1.1 Det spårar inte deras aktiviteter, DNS-frågor reser över Internet i klartext. Det betyder att alla som avlyssnar frågan kan se vilka webbplatser användaren besöker.

denna brist på integritet påverkar säkerheten och i vissa fall mänskliga rättigheter; om DNS-frågor inte är privata blir det lättare för regeringar att censurera Internet och för angripare att förfölja användarnas onlinebeteende.

DNS över TLS och DNS över HTTPS är två standarder för kryptering av DNS-frågor för att förhindra att externa parter kan läsa dem. Cloudflare DNS stöder båda dessa standarder. Cloudflare samarbetar också med andra organisationer för att förbättra DNS — säkerheten-till exempel att hjälpa Mozilla att aktivera DNS via HTTPS i sin Firefox-webbläsare för att skydda användare.