Zabezpečení DNS

proč je zabezpečení DNS důležité?

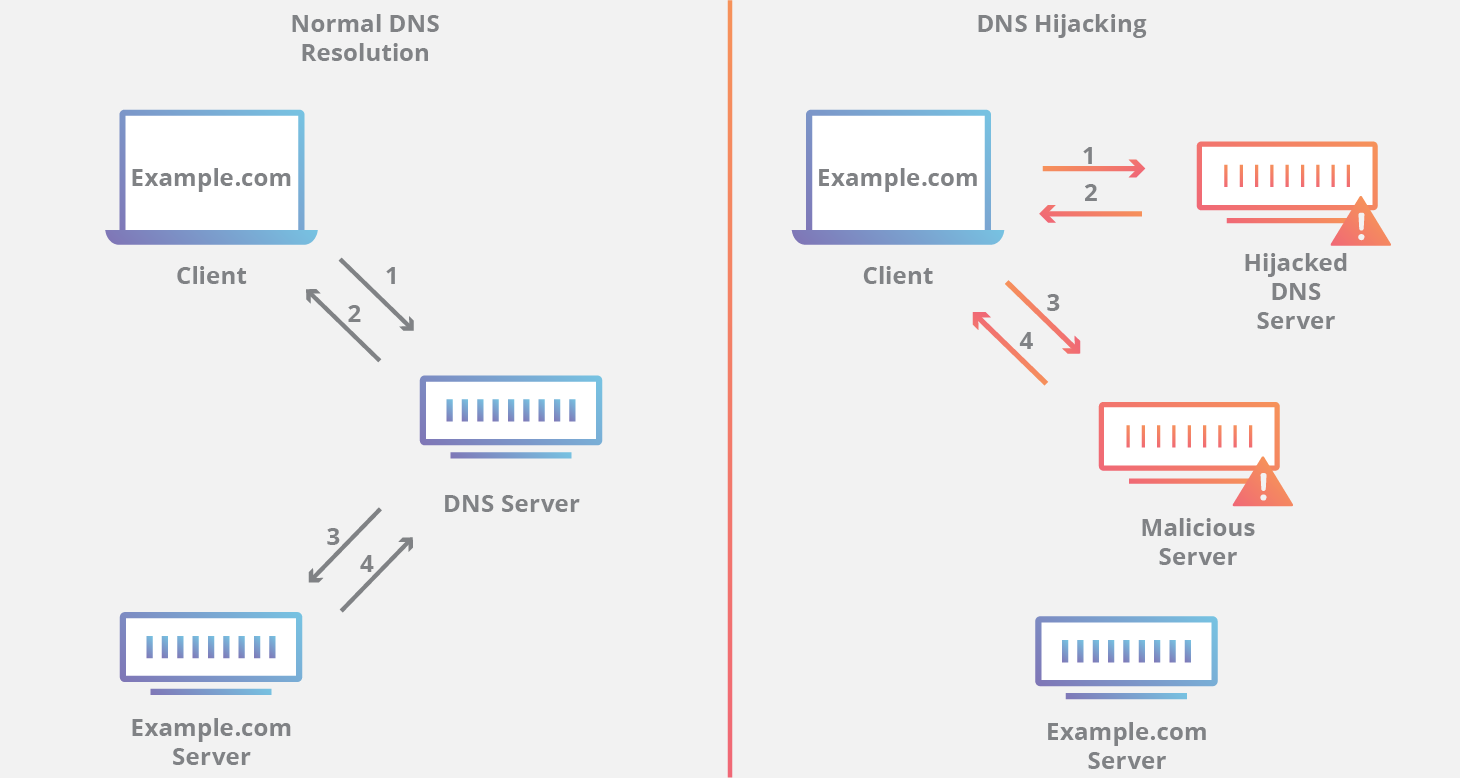

standardní dotazy DNS, které jsou vyžadovány pro téměř veškerý webový provoz, vytvářejí příležitosti pro zneužití DNS, jako je únos DNS a útoky na cestě. Tyto útoky mohou přesměrovat příchozí provoz webu na falešnou kopii webu, shromažďovat citlivé informace o uživateli a vystavovat podniky hlavní odpovědnosti. Jedním z nejznámějších způsobů ochrany před hrozbami DNS je přijetí Protokolu DNSSEC.

co je DNSSEC?

stejně jako mnoho internetových protokolů nebyl systém DNS navržen s ohledem na bezpečnost a obsahuje několik omezení návrhu. Tato omezení v kombinaci s pokrokem v technologii usnadnila útočníkům únos vyhledávání DNS pro škodlivé účely, jako je odeslání uživatele na podvodný web, který může distribuovat malware nebo shromažďovat osobní údaje. DNS Security Extensions (DNSSEC) je bezpečnostní protokol vytvořený ke zmírnění tohoto problému. DNSSEC chrání před útoky digitálním podepisováním dat, což pomáhá zajistit jejich platnost. Aby bylo zajištěno bezpečné vyhledávání, musí k podpisu dojít na všech úrovních procesu vyhledávání DNS.

stejně jako mnoho internetových protokolů nebyl systém DNS navržen s ohledem na bezpečnost a obsahuje několik omezení návrhu. Tato omezení v kombinaci s pokrokem v technologii usnadnila útočníkům únos vyhledávání DNS pro škodlivé účely, jako je odeslání uživatele na podvodný web, který může distribuovat malware nebo shromažďovat osobní údaje.

DNS Security Extensions (DNSSEC) je bezpečnostní protokol vytvořený pro zmírnění tohoto problému. DNSSEC chrání před útoky digitálním podepisováním dat, což pomáhá zajistit jejich platnost. Aby bylo zajištěno bezpečné vyhledávání, musí k podpisu dojít na všech úrovních procesu vyhledávání DNS.

Tento podpisu proces je podobný někdo podepsání právní dokument s perem; že osoba, podepíše s unikátní podpis, který nikdo jiný nemůže vytvořit, a soudního znalce se může podívat na ten podpis a ověření, že dokument byl podepsán touto osobou. Tyto digitální podpisy zajišťují, že s daty nebylo manipulováno.

DNSSEC implementuje hierarchickou politiku digitálního podepisování ve všech vrstvách DNS. Například, v případě google.com‘ vyhledávání, kořenový server DNS by podepsat klíč .COM nameserver a .COM nameserver by pak podepsat klíč pro google.com je autoritativní jmenný server.

Zatímco lepší bezpečnost má vždy přednost, DNSSEC je navržen tak, aby byl zpětně kompatibilní, aby se zajistilo, že tradiční DNS vyhledávání ještě vyřešit správně, i když bez větší bezpečnost. DNSSEC je určen k práci s dalšími bezpečnostními opatřeními, jako je SSL/TLS, jako součást holistické strategie zabezpečení Internetu.

DNSSEC vytváří skupinu důvěry mezi rodiči a dětmi, která putuje až do kořenové zóny. Tento řetězec důvěry nemůže být ohrožen na žádné vrstvě DNS, jinak bude požadavek otevřen útoku na cestě.

Chcete-li uzavřít řetězec důvěry, je třeba ověřit samotnou kořenovou zónu (prokazatelně bez manipulace nebo podvodu), a to se ve skutečnosti provádí pomocí lidského zásahu. Je zajímavé, že v tzv. Kořenové Zóny Slavnostním Podpisu, vybraných jednotlivců z celého světa se setkají, aby podepsal root DNSKEY RRset ve veřejné a auditovaným způsobem.

Zde je podrobnější vysvětlení, jak DNSSEC funguje >>>

Jaké jsou nejčastější útoky zahrnující DNS?

DNSSEC je výkonný bezpečnostní protokol, ale bohužel není v současné době všeobecně přijat. Tento nedostatek přijetí spolu s další potenciální zranitelnosti, na vrcholu skutečnost, že DNS je nedílnou součástí většiny Internetových žádostí, dělá DNS primární cíl pro škodlivé útoky. Útočníci našli řadu způsobů, jak zacílit a využívat servery DNS. Zde jsou některé z nejčastějších:

DNS spoofing/cache otravy: je To útok, kde kované data DNS se zavádí do DNS resolver cache, což má za následek resolver vrací nesprávná adresa IP domény. Místo toho, aby šel na správné webové stránky, provoz může být přesměrován na škodlivé stroj nebo kdekoliv jinde útočník touhy; často to bude replikou původní stránky pro škodlivé účely, jako distribuující malware nebo sbírat přihlašovací údaje.

DNS tunelování: tento útok používá jiné protokoly k tunelování dotazů a odpovědí DNS. Útočníci mohou pomocí SSH, TCP nebo HTTP předávat malware nebo ukradené informace do dotazů DNS, které většina firewallů nezjišťuje.

únos DNS: při únosu DNS útočník přesměruje dotazy na jiný server s názvem domény. To lze provést buď malwarem, nebo neoprávněnou úpravou serveru DNS. Ačkoli je výsledek podobný výsledku spoofingu DNS, jedná se o zásadně odlišný útok, protože cílí na záznam DNS webu na nameserveru, spíše než na mezipaměť resolveru.

NXDOMAIN útok: Tohle je typu DNS flood útok, kde útočník zaplavuje DNS server s žádostí, s žádostí o záznamy, které neexistují, ve snaze způsobit denial-of-service pro legitimní provoz. Toho lze dosáhnout pomocí sofistikovaných nástrojů útoku, které mohou automaticky generovat jedinečné subdomény pro každý požadavek. Útoky NXDOMAIN mohou také cílit na rekurzivní resolver s cílem naplnit mezipaměť resolveru nevyžádanými požadavky.

Phantom domain attack: phantom domain attack má podobný výsledek jako nxdomain attack na DNS resolveru. Útočník nastaví spoustu doménových serverů „phantom“, které buď reagují na požadavky velmi pomalu nebo vůbec. Resolver je pak zasažen záplavou požadavků na tyto domény a resolver je svázán čekáním na odpovědi, což vede k pomalému výkonu a odmítnutí služby.

náhodný útok subdomény: v tomto případě útočník odesílá dotazy DNS pro několik náhodných, neexistujících subdomén jednoho legitimního webu. Cílem je vytvořit odmítnutí služby pro autoritativní nameserver domény, což znemožňuje vyhledávání webových stránek z nameserveru. Jako vedlejší efekt může být také ovlivněn ISP sloužící útočníkovi, protože mezipaměť jejich rekurzivního resolveru bude načtena špatnými požadavky.

Domain lock-up útoku: Útočníci organizovat tuto formu útoku zřízení speciální domény a překladače vytvořit TCP spojení s jinými legitimní resolvery. Když cílená resolvery posílat požadavky, tyto domény poslat zpět pomalé proudy náhodných paketů, vázání překladač zdrojů.

botnet-based CPE attack: tyto útoky jsou prováděny pomocí CPE zařízení (Customer Premise Equipment; to je hardware dán služeb pro jejich zákazníky, jako jsou modemy, routery, kabelové boxy, atd.). Útočníci ohrozit Cpe a zařízení se stal součástí botnetu, který se používá k provádění náhodných subdoménu útoky proti jedné stránky nebo domény.

jaký je nejlepší způsob ochrany před útoky založenými na DNS?

kromě DNSSEC může provozovatel zóny DNS přijmout další opatření k zabezpečení svých serverů. Over-provisioning infrastructure je jedna jednoduchá strategie k překonání DDoS útoků. Jednoduše řečeno, pokud váš jmenný server zvládne několik násobků větší návštěvnosti, než očekáváte, je těžší, aby útok založený na objemu přemohl váš server.

Anycast routing je další užitečný nástroj, který může narušit DDoS útoky. Anycast umožňuje více serverům sdílet jednu IP adresu, takže i když se jeden server DNS vypne,stále budou další a další. Další populární strategií pro zabezpečení serverů DNS je firewall DNS.

co je DNS firewall?

DNS firewall je nástroj, který může poskytovat řadu bezpečnostních a výkonových služeb pro servery DNS. DNS firewall sedí mezi uživatele rekurzivní resolver a autoritativní nameserver pro webové stránky nebo služby, které se snaží dosáhnout. Firewall může poskytovat služby omezující rychlost k vypnutí útočníků, kteří se snaží přemoci server. Pokud server nemá zkušenosti prostoje v důsledku útoku nebo z jakéhokoli jiného důvodu, DNS, firewall může udržet provozovatele webové stránky nebo služby se službou DNS odpovědi z mezipaměti.

kromě bezpečnostních funkcí může DNS firewall také poskytovat výkonová řešení, jako je rychlejší vyhledávání DNS a snížené náklady na šířku pásma pro operátora DNS. Další informace o firewallu DNS Cloudflare.

DNS firewall je nástroj, který může poskytovat řadu bezpečnostních a výkonových služeb pro servery DNS. DNS firewall sedí mezi uživatele rekurzivní resolver a autoritativní nameserver pro webové stránky nebo služby, které se snaží dosáhnout. Firewall může poskytovat služby omezující rychlost k vypnutí útočníků, kteří se snaží přemoci server.

Pokud server nemá zkušenosti prostoje v důsledku útoku nebo z jakéhokoli jiného důvodu, DNS, firewall může udržet provozovatele webové stránky nebo služby se službou DNS odpovědi z mezipaměti. Kromě bezpečnostních funkcí může firewall DNS také poskytovat výkonová řešení, jako jsou rychlejší vyhledávání DNS a snížené náklady na šířku pásma pro operátora DNS. Další informace o firewallu DNS Cloudflare.

DNS jako bezpečnostní nástroj

DNS resolvery lze také nakonfigurovat tak, aby poskytovaly bezpečnostní řešení pro jejich koncové uživatele (osoby procházející Internet). Některé DNS resolvery poskytují funkce, jako je filtrování obsahu, které mohou blokovat stránky, známé pro distribuci malwaru a spamu a phishing ochranu, která blokuje komunikaci se známými botnety. Mnoho z těchto zabezpečených DNS resolverů je zdarma k použití a uživatel může přepnout na jednu z těchto rekurzivních služeb DNS změnou jediného nastavení v místním routeru. Cloudflare DNS klade důraz na bezpečnost.

jsou dotazy DNS soukromé?

dalším důležitým problémem zabezpečení DNS je soukromí uživatelů. Dotazy DNS nejsou šifrovány. I když uživatelé používají DNS resolver, jako je 1.1.1.1 to nesleduje jejich aktivity, dotazy DNS cestují po internetu v prostém textu. To znamená, že každý, kdo zachytí dotaz, může vidět, které webové stránky uživatel navštěvuje.

Tento nedostatek soukromí má dopad na bezpečnost, a v některých případech, lidská práva; pokud se DNS dotazy nejsou soukromé, pak se to stane jednodušší pro vlády cenzurovat Internet a pro útočníky pronásledovat uživatelů online chování.

DNS over TLS a DNS over HTTPS jsou dva standardy pro šifrování dotazů DNS, aby se zabránilo tomu, aby je externí strany mohly číst. Cloudflare DNS podporuje oba tyto standardy. Cloudflare také spolupracuje s dalšími organizacemi, aby pomohl zlepšit zabezpečení DNS – například pomáhá Mozille povolit DNS přes HTTPS ve svém prohlížeči Firefox za účelem ochrany uživatelů.