DNS-sikkerhed

Hvorfor er DNS-sikkerhed vigtig?

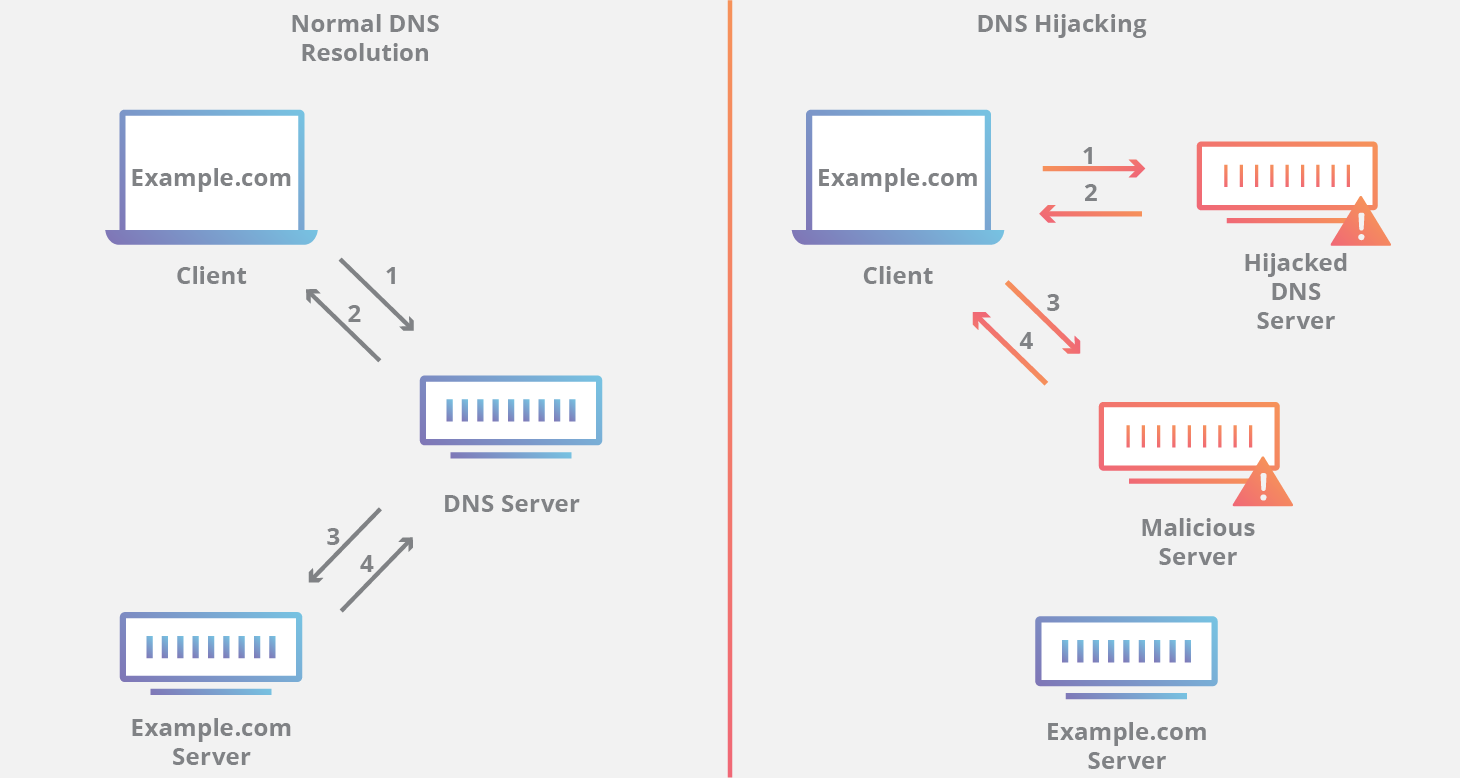

standard DNS-forespørgsler, som er nødvendige for næsten al internettrafik, skaber muligheder for DNS-udnyttelser såsom DNS-kapring og angreb på stien. Disse angreb kan omdirigere en hjemmesides indgående trafik til en falsk kopi af hjemmesiden, indsamle følsomme brugeroplysninger og udsætte virksomheder for større ansvar. En af de mest kendte måder at beskytte mod DNS-trusler er at vedtage DNSSEC-protokollen.

hvad er DNSSEC?

ligesom mange internetprotokoller blev DNS-systemet ikke designet med sikkerhed i tankerne og indeholder flere designbegrænsninger. Disse begrænsninger, kombineret med fremskridt inden for teknologi, har gjort det nemt for angribere at kapre et DNS-opslag til ondsindede formål, såsom at sende en bruger til en svigagtig hjemmeside, der kan distribuere skadelige programmer eller indsamle personlige oplysninger. DNS-Sikkerhedsudvidelser (DNSSEC) er en sikkerhedsprotokol, der er oprettet for at afbøde dette problem. DNSSEC beskytter mod angreb ved digital signering af data for at sikre dens gyldighed. For at sikre et sikkert opslag skal underskrivelsen ske på alle niveauer i DNS-opslagsprocessen.

ligesom mange internetprotokoller blev DNS-systemet ikke designet med sikkerhed i tankerne og indeholder flere designbegrænsninger. Disse begrænsninger, kombineret med fremskridt inden for teknologi, har gjort det nemt for angribere at kapre et DNS-opslag til ondsindede formål, såsom at sende en bruger til en svigagtig hjemmeside, der kan distribuere skadelige programmer eller indsamle personlige oplysninger.DNS-Sikkerhedsudvidelser (DNSSEC) er en sikkerhedsprotokol, der er oprettet for at afbøde dette problem. DNSSEC beskytter mod angreb ved digital signering af data for at sikre dens gyldighed. For at sikre et sikkert opslag skal underskrivelsen ske på alle niveauer i DNS-opslagsprocessen.

denne underskrivelsesproces ligner en person, der underskriver et juridisk dokument med en pen; denne person underskriver med en unik signatur, som ingen andre kan oprette, og en domstolsekspert kan se på denne underskrift og kontrollere, at dokumentet er underskrevet af den person. Disse digitale signaturer sikrer, at data ikke er blevet manipuleret med.

DNSSEC implementerer en hierarkisk Digital signeringspolitik på tværs af alle lag af DNS. For eksempel i tilfælde af en ‘google.com’ opslag, en rod DNS-server ville underskrive en nøgle til. COM-navneserveren, og. COM-navneserveren ville derefter underskrive en nøgle til google.com ‘ s autoritative navneserver.mens forbedret sikkerhed altid foretrækkes, er DNSSEC designet til at være bagudkompatibel for at sikre, at traditionelle DNS-opslag stadig løses korrekt, omend uden den ekstra sikkerhed. DNSSEC er beregnet til at arbejde med andre sikkerhedsforanstaltninger som SSL/TLS som en del af en holistisk internetsikkerhedsstrategi.

DNSSEC skaber et forældre-barn-tillidstog, der bevæger sig helt op til rodområdet. Denne kæde af tillid kan ikke kompromitteres på noget lag af DNS, ellers vil anmodningen blive åben for et on-path angreb.

for at lukke tillidskæden skal selve rodområdet valideres (bevist at være fri for manipulation eller svig), og dette gøres faktisk ved hjælp af menneskelig indgriben. Interessant nok, i det, der kaldes en Rodsigneringsceremoni, mødes udvalgte personer fra hele verden for at underskrive rod DNSKEY RRset på en offentlig og revideret måde.

Her er en mere detaljeret forklaring på, hvordan DNSSEC fungerer >>

Hvad er nogle almindelige angreb, der involverer DNS?

DNSSEC er en stærk sikkerhedsprotokol, men desværre er den ikke i øjeblikket universelt vedtaget. Denne mangel på adoption kombineret med andre potentielle sårbarheder, ud over det faktum, at DNS er en integreret del af de fleste Internetanmodninger, gør DNS til et primært mål for ondsindede angreb. Angribere har fundet en række måder at målrette og udnytte DNS-servere på. Her er nogle af de mest almindelige:

DNS-spoofing/cache-forgiftning: dette er et angreb, hvor forfalskede DNS-data introduceres i en DNS-resolvers cache, hvilket resulterer i, at resolveren returnerer en forkert IP-adresse til et domæne. I stedet for at gå til den rigtige hjemmeside, trafik kan omdirigeres til en ondsindet maskine eller andre steder angriberen ønsker; ofte vil dette være en kopi af det oprindelige sted, der bruges til ondsindede formål, såsom distribution af ondsindet program eller indsamling af loginoplysninger.

DNS tunneling: dette angreb bruger andre protokoller til at tunnel gennem DNS-forespørgsler og svar. Angribere kan bruge SSH, TCP eller HTTP til at overføre skadelige eller stjålne oplysninger til DNS-forespørgsler, som ikke opdages af de fleste brandvægge.

DNS-kapring: i DNS-kapring omdirigerer angriberen forespørgsler til en anden domænenavnsserver. Dette kan gøres enten med ondsindet program eller med uautoriseret ændring af en DNS-server. Selvom resultatet svarer til DNS-spoofing, er dette et fundamentalt anderledes angreb, fordi det er rettet mod DNS-posten på hjemmesiden på navneserveren, snarere end en resolvers cache.

DOMÆNEANGREB: dette er en type DNS-oversvømmelsesangreb, hvor en angriber oversvømmer en DNS-server med anmodninger og beder om poster, der ikke findes, i et forsøg på at forårsage et lammelsesangreb for legitim trafik. Dette kan opnås ved hjælp af avancerede angreb værktøjer, der automatisk kan generere unikke underdomæner for hver anmodning. Angreb kan også målrette mod en rekursiv resolver med det formål at udfylde resolverens cache med uønskede anmodninger.Phantom domain attack: et phantom domain attack har et lignende resultat som et DOMÆNEANGREB på en DNS-resolver. Angriberen opretter en flok ‘phantom’ domæneservere, der enten reagerer på anmodninger meget langsomt eller slet ikke. Resolveren rammes derefter med en strøm af anmodninger til disse domæner, og resolveren bliver bundet og venter på svar, hvilket fører til langsom ydeevne og denial-of-service.tilfældigt underdomæneangreb: i dette tilfælde sender angriberen DNS-forespørgsler til flere tilfældige, ikke-eksisterende underdomæner på et legitimt sted. Målet er at skabe et lammelsesangreb for domænets autoritative navneserver, hvilket gør det umuligt at slå hjemmesiden op fra navneserveren. Som en bivirkning kan internetudbyderen, der betjener angriberen, også blive påvirket, da deres rekursive resolvers cache vil blive fyldt med dårlige anmodninger.

Domain lock-up attack: angribere orkestrerer denne form for angreb ved at oprette specielle domæner og resolvere for at oprette TCP-forbindelser med andre legitime resolvere. Når de målrettede resolvere sender anmodninger, sender disse domæner langsomme strømme af tilfældige pakker tilbage og binder resolverens ressourcer.Botnet-baseret CPE-angreb: disse angreb udføres ved hjælp af CPE-enheder (Customer Premise-udstyr; dette er udstyr, der udleveres af tjenesteudbydere til brug for deres kunder, såsom modemer, routere, kabelbokse osv.). Angriberne kompromitterer CPE ‘ erne, og enhederne bliver en del af et botnet, der bruges til at udføre tilfældige underdomæneangreb mod et sted eller domæne.

Hvad er den bedste måde at beskytte mod DNS-baserede angreb?

ud over DNSSEC kan en operatør af et DNS-område træffe yderligere foranstaltninger for at sikre deres servere. Overforsyningsinfrastruktur er en simpel strategi for at overvinde DDoS-angreb. Kort sagt, hvis din navneserver kan håndtere flere multipla mere trafik, end du forventer, er det sværere for et volumenbaseret angreb at overvælde din server.

Anycast routing er et andet praktisk værktøj, der kan forstyrre DDoS-angreb. Anycast tillader flere servere at dele en enkelt IP-adresse, så selvom en DNS-server lukkes, vil der stadig være andre op og tjene. En anden populær strategi til sikring af DNS-servere er en DNS-brandvæg.

hvad er DNS?

en DNS-brandvæg er et værktøj, der kan levere en række sikkerheds-og ydelsestjenester til DNS-servere. En DNS-brandmur sidder mellem en brugers rekursive resolver og den autoritative navneserver på den hjemmeside eller tjeneste, de forsøger at nå. Brandmuren kan levere hastighedsbegrænsende tjenester for at lukke angribere, der prøver at overvælde serveren. Hvis serveren oplever nedetid som følge af et angreb eller af en anden grund, kan DNS-brandvæsenet holde operatørens hjemmeside eller service op ved at servere DNS-svar fra cache.

ud over dets sikkerhedsfunktioner kan en DNS-brandvæg også levere ydelsesløsninger såsom hurtigere DNS-opslag og reducerede båndbreddeomkostninger for DNS-operatøren. Få mere at vide om Cloudflares DNS-brandvæg.

en DNS-brandvæg er et værktøj, der kan levere en række sikkerheds-og ydelsestjenester til DNS-servere. En DNS-brandmur sidder mellem en brugers rekursive resolver og den autoritative navneserver på den hjemmeside eller tjeneste, de forsøger at nå. Brandmuren kan levere hastighedsbegrænsende tjenester for at lukke angribere, der prøver at overvælde serveren.

hvis serveren oplever nedetid som følge af et angreb eller af anden grund, kan DNS-brandvæggen holde operatørens hjemmeside eller service op ved at servere DNS-svar fra cache. Ud over sine sikkerhedsfunktioner kan en DNS-brandvæg også levere ydelsesløsninger såsom hurtigere DNS-opslag og reducerede båndbreddeomkostninger for DNS-operatøren. Få mere at vide om Cloudflares DNS-brandvæg.

DNS som et sikkerhedsværktøj

DNS-resolvere kan også konfigureres til at levere sikkerhedsløsninger til deres slutbrugere (folk, der surfer på internettet). Nogle DNS-resolvere leverer funktioner såsom indholdsfiltrering, som kan blokere sider, der vides at distribuere ondsindet program og spam, og botnetbeskyttelse, som blokerer kommunikation med kendte botnet. Mange af disse sikrede DNS-resolvere er gratis at bruge, og en bruger kan skifte til en af disse rekursive DNS-tjenester ved at ændre en enkelt indstilling i deres lokale router. Cloudflare DNS lægger vægt på sikkerhed.

er DNS-forespørgsler private?

et andet vigtigt DNS-sikkerhedsproblem er brugernes privatliv. DNS-forespørgsler er ikke krypteret. Selvom brugere bruger en DNS-resolver som 1.1.1.1 der ikke sporer deres aktiviteter, DNS-forespørgsler rejser over Internettet i almindelig tekst. Det betyder, at enhver, der opfanger forespørgslen, kan se, hvilke hjemmesider brugeren besøger.

denne mangel på privatliv har indflydelse på sikkerhed og i nogle tilfælde menneskerettigheder; hvis DNS-forespørgsler ikke er private, bliver det lettere for regeringer at censurere internettet og for angribere at forfølge brugernes onlineadfærd.

DNS over TLS og DNS over HTTPS er to standarder til kryptering af DNS-forespørgsler for at forhindre eksterne parter i at kunne læse dem. Cloudflare DNS Understøtter begge disse standarder. Cloudflare samarbejder også med andre organisationer for at hjælpe med at forbedre DNS — sikkerheden-f.eks.