DNS-Sicherheit

Warum ist DNS-Sicherheit wichtig?

Standard-DNS-Abfragen, die für fast den gesamten Webverkehr erforderlich sind, bieten Möglichkeiten für DNS-Exploits wie DNS-Hijacking und On-Path-Angriffe. Diese Angriffe können den eingehenden Datenverkehr einer Website auf eine gefälschte Kopie der Website umleiten, sensible Benutzerinformationen sammeln und Unternehmen einer hohen Haftung aussetzen. Eine der bekanntesten Methoden zum Schutz vor DNS-Bedrohungen ist die Verwendung des DNSSEC-Protokolls.

Was ist DNSSEC?

Wie viele Internetprotokolle wurde das DNS-System nicht unter Berücksichtigung der Sicherheit entwickelt und enthält mehrere Designbeschränkungen. Diese Einschränkungen, kombiniert mit Fortschritten in der Technologie, haben es Angreifern leicht gemacht, eine DNS-Suche für böswillige Zwecke zu entführen, z. B. das Senden eines Benutzers an eine betrügerische Website, die Malware verbreiten oder persönliche Informationen sammeln kann. DNS Security Extensions (DNSSEC) ist ein Sicherheitsprotokoll, das entwickelt wurde, um dieses Problem zu beheben. DNSSEC schützt vor Angriffen, indem Daten digital signiert werden, um ihre Gültigkeit sicherzustellen. Um eine sichere Suche zu gewährleisten, muss die Signatur auf jeder Ebene des DNS-Suchprozesses erfolgen.

Wie viele Internetprotokolle wurde das DNS-System nicht unter Berücksichtigung der Sicherheit entwickelt und enthält mehrere Designbeschränkungen. Diese Einschränkungen, kombiniert mit Fortschritten in der Technologie, haben es Angreifern leicht gemacht, eine DNS-Suche für böswillige Zwecke zu entführen, z. B. das Senden eines Benutzers an eine betrügerische Website, die Malware verbreiten oder persönliche Informationen sammeln kann.

DNS Security Extensions (DNSSEC) ist ein Sicherheitsprotokoll, das entwickelt wurde, um dieses Problem zu beheben. DNSSEC schützt vor Angriffen, indem Daten digital signiert werden, um ihre Gültigkeit sicherzustellen. Um eine sichere Suche zu gewährleisten, muss die Signatur auf jeder Ebene des DNS-Suchprozesses erfolgen.Diese Person unterschreibt mit einer eindeutigen Unterschrift, die niemand sonst erstellen kann, und ein Gerichtsexperte kann diese Unterschrift betrachten und überprüfen, ob das Dokument von dieser Person unterzeichnet wurde. Diese digitalen Signaturen stellen sicher, dass Daten nicht manipuliert wurden.

DNSSEC implementiert eine hierarchische Richtlinie für digitale Signaturen über alle DNS-Ebenen hinweg. Zum Beispiel im Fall von a ‚google.com ‚ lookup, ein Root-DNS-Server würde einen Schlüssel für den .COM-Nameserver signieren, und der .COM-Nameserver würde dann einen Schlüssel für google.com der autoritative Nameserver.Während eine verbesserte Sicherheit immer bevorzugt wird, ist DNSSEC abwärtskompatibel, um sicherzustellen, dass herkömmliche DNS-Lookups immer noch korrekt aufgelöst werden, wenn auch ohne die zusätzliche Sicherheit. DNSSEC soll mit anderen Sicherheitsmaßnahmen wie SSL / TLS als Teil einer ganzheitlichen Internetsicherheitsstrategie zusammenarbeiten.

DNSSEC erstellt einen Eltern-Kind-Vertrauenszug, der bis zur Stammzone reicht. Diese Vertrauenskette kann auf keiner DNS-Ebene beeinträchtigt werden, da sonst die Anforderung für einen On-Path-Angriff geöffnet wird.

Um die Vertrauenskette zu schließen, muss die Root-Zone selbst validiert werden (nachweislich frei von Manipulationen oder Betrug), und dies geschieht tatsächlich durch menschliches Eingreifen. Interessanterweise treffen sich in einer sogenannten Root Zone Signing Ceremony ausgewählte Personen aus der ganzen Welt, um das root DNSKEY RRset öffentlich und geprüft zu signieren.

Hier ist eine detailliertere Erklärung, wie DNSSEC funktioniert >>>

Was sind einige häufige Angriffe mit DNS?

DNSSEC ist ein leistungsfähiges Sicherheitsprotokoll, aber leider wird es derzeit nicht allgemein angenommen. Diese mangelnde Akzeptanz in Verbindung mit anderen potenziellen Schwachstellen und der Tatsache, dass DNS ein wesentlicher Bestandteil der meisten Internetanfragen ist, machen DNS zu einem Hauptziel für böswillige Angriffe. Angreifer haben eine Reihe von Möglichkeiten gefunden, DNS-Server anzugreifen und auszunutzen. Hier sind einige der häufigsten:

DNS-Spoofing/Cache-Poisoning: Hierbei handelt es sich um einen Angriff, bei dem gefälschte DNS-Daten in den Cache eines DNS-Resolvers eingegeben werden, was dazu führt, dass der Resolver eine falsche IP-Adresse für eine Domäne zurückgibt. Anstatt auf die richtige Website zu gehen, kann der Datenverkehr auf einen böswilligen Computer oder an einen anderen Ort umgeleitet werden, den der Angreifer wünscht. Oft handelt es sich dabei um eine Replik der ursprünglichen Website, die für böswillige Zwecke wie das Verteilen von Malware oder das Sammeln von Anmeldeinformationen verwendet wird.

DNS-Tunneling: Dieser Angriff verwendet andere Protokolle, um DNS-Abfragen und -Antworten zu tunneln. Angreifer können SSH, TCP oder HTTP verwenden, um Malware oder gestohlene Informationen in DNS-Abfragen zu übertragen, die von den meisten Firewalls nicht erkannt werden.

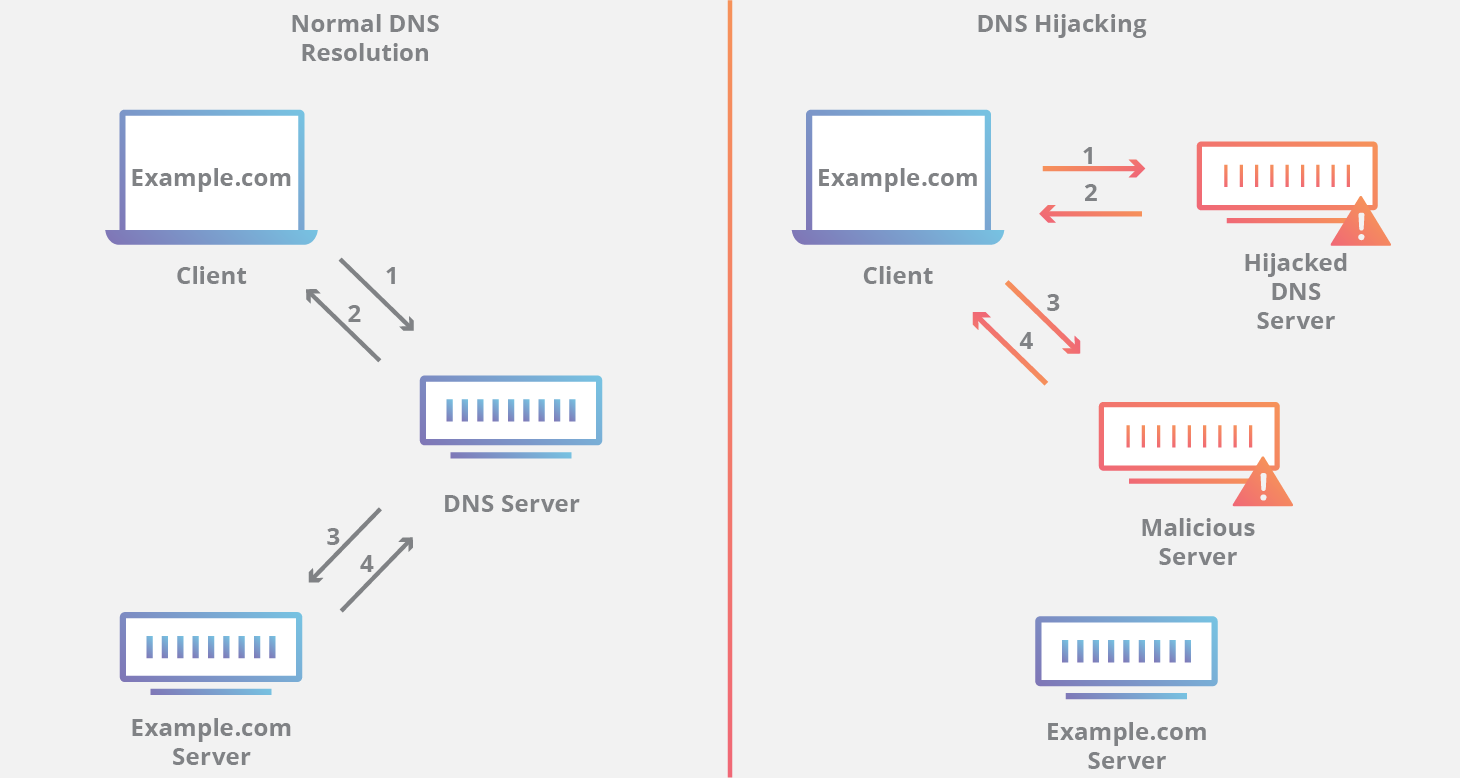

DNS-Hijacking: Beim DNS-Hijacking leitet der Angreifer Abfragen an einen anderen Domain-Name-Server weiter. Dies kann entweder mit Malware oder mit der unbefugten Änderung eines DNS-Servers erfolgen. Obwohl das Ergebnis dem von DNS-Spoofing ähnelt, handelt es sich hierbei um einen grundlegend anderen Angriff, da er auf den DNS-Eintrag der Website auf dem Nameserver und nicht auf den Cache eines Resolvers abzielt.

NXDOMAIN-Angriff: Dies ist eine Art DNS-Flood-Angriff, bei dem ein Angreifer einen DNS-Server mit Anfragen überschwemmt und nach Datensätzen fragt, die nicht existieren, um einen Denial-of-Service für legitimen Datenverkehr zu verursachen. Dies kann mit ausgeklügelten Angriffstools erreicht werden, die automatisch eindeutige Subdomains für jede Anforderung generieren können. NXDOMAIN-Angriffe können auch auf einen rekursiven Resolver abzielen, um den Cache des Resolvers mit Junk-Anforderungen zu füllen.

Phantomdomänenangriff: Ein Phantomdomänenangriff hat ein ähnliches Ergebnis wie ein NXDOMAIN-Angriff auf einen DNS-Resolver. Der Angreifer richtet eine Reihe von Phantom-Domänenservern ein, die entweder sehr langsam oder gar nicht auf Anforderungen reagieren. Der Resolver wird dann von einer Flut von Anforderungen an diese Domänen getroffen, und der Resolver wartet auf Antworten, was zu einer langsamen Leistung und einem Denial-of-Service führt.

Zufälliger Subdomain-Angriff: In diesem Fall sendet der Angreifer DNS-Abfragen für mehrere zufällige, nicht vorhandene Subdomains einer legitimen Site. Ziel ist es, einen Denial-of-Service für den autoritativen Nameserver der Domain zu erstellen, der es unmöglich macht, die Website vom Nameserver aus nachzuschlagen. Als Nebeneffekt kann auch der ISP, der den Angreifer bedient, betroffen sein, da der Cache seines rekursiven Resolvers mit fehlerhaften Anforderungen geladen wird.

Domain Lock-up Attack: Angreifer orchestrieren diese Form des Angriffs, indem sie spezielle Domänen und Resolver einrichten, um TCP-Verbindungen mit anderen legitimen Resolvern herzustellen. Wenn die Ziel-Resolver Anforderungen senden, senden diese Domänen langsame Ströme zufälliger Pakete zurück, wodurch die Ressourcen des Resolvers gebunden werden.

Botnet-basierter CPE-Angriff: Diese Angriffe werden mit CPE-Geräten (Customer Premise Equipment; hierbei handelt es sich um Hardware, die von Dienstanbietern zur Verwendung durch ihre Kunden bereitgestellt wird, z. B. Modems, Router, Kabelboxen usw.). Die Angreifer kompromittieren die CPEs und die Geräte werden Teil eines Botnetzes, mit dem zufällige Subdomain-Angriffe auf eine Site oder Domain ausgeführt werden.

Wie kann man sich am besten vor DNS-basierten Angriffen schützen?

Zusätzlich zu DNSSEC kann ein Betreiber einer DNS-Zone weitere Maßnahmen ergreifen, um seine Server zu sichern. Over-Provisioning-Infrastruktur ist eine einfache Strategie, um DDoS-Angriffe zu überwinden. Einfach ausgedrückt, wenn Ihr Nameserver ein Vielfaches mehr Datenverkehr verarbeiten kann, als Sie erwarten, ist es für einen volumenbasierten Angriff schwieriger, Ihren Server zu überwältigen.

Anycast Routing ist ein weiteres praktisches Tool, das DDoS-Angriffe unterbinden kann. Anycast ermöglicht es mehreren Servern, eine einzige IP-Adresse gemeinsam zu nutzen, sodass selbst wenn ein DNS-Server heruntergefahren wird, immer noch andere Server aktiv sind. Eine weitere beliebte Strategie zur Sicherung von DNS-Servern ist eine DNS-Firewall.

Was ist eine DNS-Firewall?

Eine DNS-Firewall ist ein Tool, das eine Reihe von Sicherheits- und Leistungsdiensten für DNS-Server bereitstellen kann. Eine DNS-Firewall befindet sich zwischen dem rekursiven Resolver eines Benutzers und dem autorisierenden Nameserver der Website oder des Dienstes, den er erreichen möchte. Die Firewall kann Ratenbegrenzungsdienste bereitstellen, um Angreifer abzuschalten, die versuchen, den Server zu überwältigen. Wenn der Server aufgrund eines Angriffs oder aus einem anderen Grund ausfällt, kann die DNS-Firewall die Site oder den Dienst des Betreibers aufrechterhalten, indem DNS-Antworten aus dem Cache bereitgestellt werden.Zusätzlich zu den Sicherheitsfunktionen kann eine DNS-Firewall auch Performance-Lösungen wie schnellere DNS-Lookups und reduzierte Bandbreitenkosten für den DNS-Betreiber bieten. Erfahren Sie mehr über die DNS-Firewall von Cloudflare.Eine DNS-Firewall ist ein Tool, das eine Reihe von Sicherheits- und Leistungsdiensten für DNS-Server bereitstellen kann. Eine DNS-Firewall befindet sich zwischen dem rekursiven Resolver eines Benutzers und dem autorisierenden Nameserver der Website oder des Dienstes, den er erreichen möchte. Die Firewall kann Ratenbegrenzungsdienste bereitstellen, um Angreifer abzuschalten, die versuchen, den Server zu überwältigen.

Wenn der Server aufgrund eines Angriffs oder aus einem anderen Grund ausfällt, kann die DNS-Firewall die Site oder den Dienst des Betreibers aufrechterhalten, indem DNS-Antworten aus dem Cache bereitgestellt werden. Zusätzlich zu den Sicherheitsfunktionen kann eine DNS-Firewall auch Leistungslösungen wie schnellere DNS-Lookups und geringere Bandbreitenkosten für den DNS-Betreiber bereitstellen. Erfahren Sie mehr über die DNS-Firewall von Cloudflare.

DNS als Sicherheitstool

DNS-Resolver können auch so konfiguriert werden, dass sie Sicherheitslösungen für ihre Endbenutzer (Personen, die im Internet surfen) bereitstellen. Einige DNS-Resolver bieten Funktionen wie die Inhaltsfilterung, mit der Websites blockiert werden können, von denen bekannt ist, dass sie Malware und Spam verbreiten, und den Botnetzschutz, der die Kommunikation mit bekannten Botnetzen blockiert. Viele dieser gesicherten DNS-Resolver können kostenlos verwendet werden, und ein Benutzer kann zu einem dieser rekursiven DNS-Dienste wechseln, indem er eine einzelne Einstellung in seinem lokalen Router ändert. Cloudflare DNS hat einen Schwerpunkt auf Sicherheit.

Sind DNS-Abfragen privat?

Ein weiteres wichtiges DNS-Sicherheitsproblem ist die Privatsphäre der Benutzer. DNS-Abfragen werden nicht verschlüsselt. Auch wenn Benutzer einen DNS-Resolver wie 1.1.1 verwenden.1, die ihre Aktivitäten nicht verfolgen, DNS-Abfragen werden im Klartext über das Internet übertragen. Dies bedeutet, dass jeder, der die Abfrage abfängt, sehen kann, welche Websites der Benutzer besucht.

Dieser Mangel an Privatsphäre hat Auswirkungen auf die Sicherheit und in einigen Fällen auf die Menschenrechte; Wenn DNS-Abfragen nicht privat sind, wird es für Regierungen einfacher, das Internet zu zensieren, und für Angreifer wird es einfacher, das Online-Verhalten der Benutzer zu verfolgen.

DNS über TLS und DNS über HTTPS sind zwei Standards für die Verschlüsselung von DNS-Abfragen, um zu verhindern, dass externe Parteien sie lesen können. Cloudflare DNS unterstützt beide Standards. Cloudflare arbeitet auch mit anderen Organisationen zusammen, um die DNS—Sicherheit zu verbessern, z. B. indem Mozilla DNS über HTTPS in seinem Firefox-Browser aktiviert, um Benutzer zu schützen.