DNS-biztonság

miért fontos a DNS-biztonság?

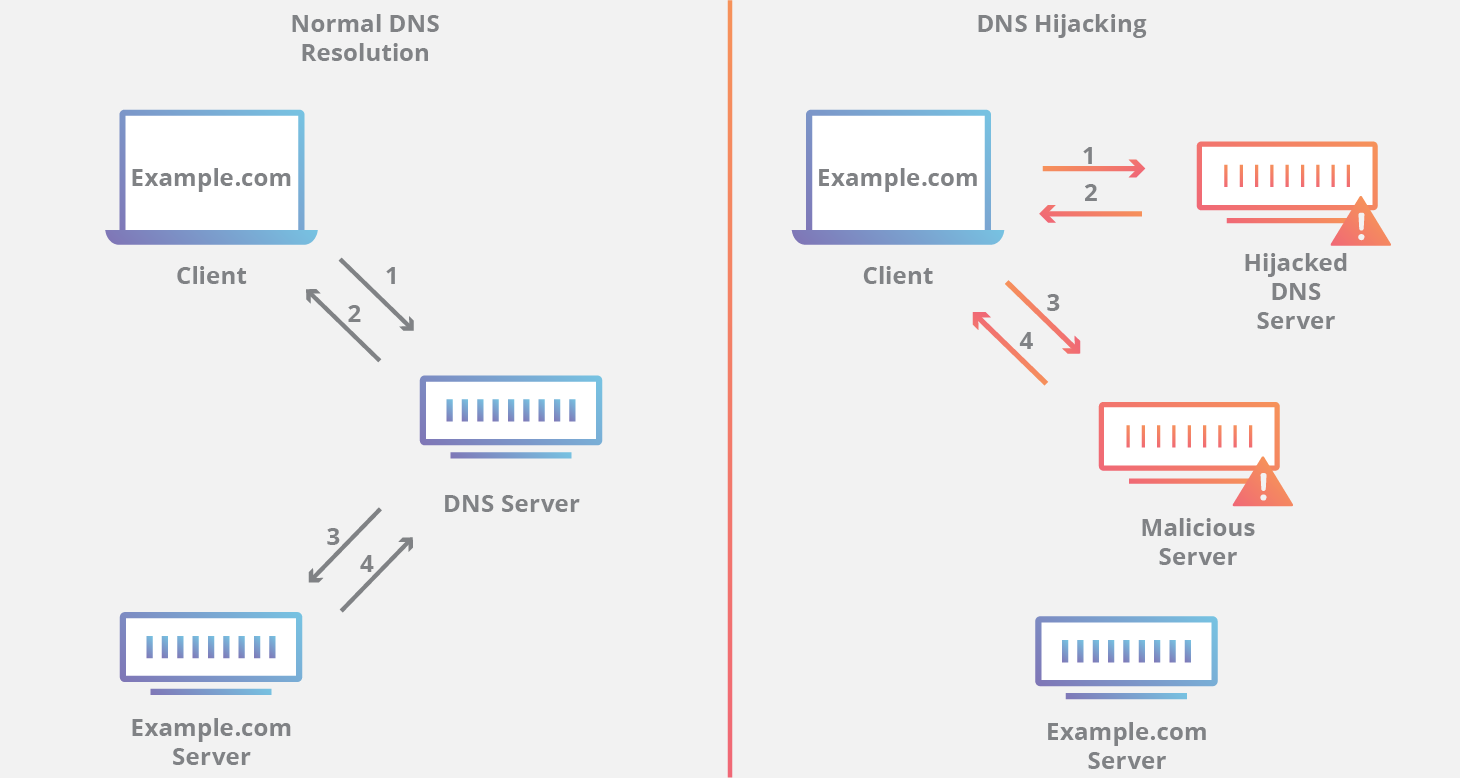

a szabványos DNS-lekérdezések, amelyek szinte minden webes forgalomhoz szükségesek, lehetőséget teremtenek a DNS-kihasználásokra, mint például a DNS-eltérítés és az on-path támadások. Ezek a támadások átirányíthatják a webhely bejövő forgalmát a webhely hamis példányára, érzékeny felhasználói információkat gyűjtve, és a vállalkozásokat jelentős felelősségnek teszik ki. A DNS-fenyegetések elleni védelem egyik legismertebb módja a DNSSEC protokoll elfogadása.

mi az a DNSSEC?

mint sok internetes protokoll, a DNS-rendszert sem a biztonság szem előtt tartásával tervezték, és számos tervezési korlátozást tartalmaz. Ezek a korlátozások, a technológia fejlődésével kombinálva, megkönnyítették a támadók számára a DNS-keresés rosszindulatú célokra történő eltérítését, például egy felhasználó elküldését egy csaló webhelyre, amely rosszindulatú programokat terjeszthet vagy személyes adatokat gyűjthet. A DNS Security Extensions (DNSSEC) egy biztonsági protokoll, amelyet a probléma enyhítésére hoztak létre. A DNSSEC védi a támadásokat az adatok digitális aláírásával, hogy biztosítsa azok érvényességét. A Biztonságos Keresés biztosítása érdekében az aláírásnak a DNS-keresési folyamat minden szintjén meg kell történnie.

mint sok internetes protokoll, a DNS-rendszert sem a biztonság szem előtt tartásával tervezték, és számos tervezési korlátozást tartalmaz. Ezek a korlátozások, a technológia fejlődésével kombinálva, megkönnyítették a támadók számára a DNS-keresés rosszindulatú célokra történő eltérítését, például egy felhasználó elküldését egy csaló webhelyre, amely rosszindulatú programokat terjeszthet vagy személyes adatokat gyűjthet.

A DNS Security Extensions (DNSSEC) egy biztonsági protokoll, amelyet a probléma enyhítésére hoztak létre. A DNSSEC védi a támadásokat az adatok digitális aláírásával, hogy biztosítsa azok érvényességét. A Biztonságos Keresés biztosítása érdekében az aláírásnak a DNS-keresési folyamat minden szintjén meg kell történnie.

Ez az aláírási folyamat hasonló ahhoz, amikor valaki tollal ír alá egy jogi dokumentumot; ez a személy olyan egyedi aláírással ír alá, amelyet senki más nem hozhat létre, és egy bírósági szakértő megnézheti az aláírást, és ellenőrizheti, hogy a dokumentumot az adott személy írta-e alá. Ezek a digitális aláírások biztosítják, hogy az adatokat ne manipulálják.

a DNSSEC hierarchikus digitális aláírási házirendet valósít meg a DNS minden rétegére. Például a ‘google.com’ keresés, a gyökér DNS-kiszolgáló aláírja a .COM névszerver kulcsát, majd a. COM névszerver aláírja a kulcsot google.com mérvadó névszerver.

míg a jobb biztonságot mindig előnyben részesítik, a DNSSEC-et úgy tervezték, hogy visszafelé kompatibilis legyen annak biztosítása érdekében, hogy a hagyományos DNS-keresések továbbra is helyesen oldódjanak meg, bár a hozzáadott biztonság nélkül. DNSSEC célja, hogy működjön együtt más biztonsági intézkedések, mint az SSL/TLS részeként holisztikus internetes biztonsági stratégia.

a DNSSEC létrehoz egy szülő-gyermek bizalmi vonatot, amely egészen a gyökérzónáig terjed. Ez a bizalmi lánc nem sérülhet a DNS egyetlen rétegében sem, különben a kérés nyitott lesz egy úton történő támadásra.

a bizalom láncolatának lezárásához magát a gyökérzónát kell érvényesíteni (bizonyítottan mentes a manipulációtól vagy csalástól), és ez valójában emberi beavatkozással történik. Érdekes, hogy az úgynevezett Gyökérzónás aláírási ceremónián kiválasztott egyének a világ minden tájáról találkoznak, hogy nyilvános és auditált módon írják alá a gyökér DNSKEY RRset-et.

itt található a DNSSEC működésének részletesebb magyarázata >>>

melyek a DNS-t érintő gyakori támadások?

a DNSSEC egy hatékony biztonsági protokoll, de sajnos jelenleg nem általánosan elfogadott. Az elfogadás hiánya más lehetséges sebezhetőségekkel párosulva, azon felül, hogy a DNS a legtöbb internetes kérés szerves része, a DNS-t a rosszindulatú támadások elsődleges célpontjává teszi. A támadók számos módszert találtak a DNS-kiszolgálók megcélzására és kihasználására. Íme néhány a leggyakoribbak közül:

DNS-hamisítás / gyorsítótár-mérgezés: ez egy olyan támadás, amelynek során hamis DNS-adatokat vezetnek be a DNS-feloldó gyorsítótárába, aminek eredményeként a feloldó helytelen IP-címet ad vissza egy tartományhoz. Ahelyett, hogy a megfelelő webhelyre lépne, a forgalom átirányítható egy rosszindulatú gépre vagy bárhová, ahová a támadó vágyik; gyakran ez az eredeti webhely másolata, amelyet rosszindulatú célokra használnak, például rosszindulatú programok terjesztésére vagy bejelentkezési adatok gyűjtésére.

DNS-alagút: ez a támadás más protokollokat használ a DNS-lekérdezések és-válaszok alagútjához. A támadók SSH, TCP vagy HTTP segítségével rosszindulatú programokat vagy ellopott információkat továbbíthatnak a DNS-lekérdezésekbe, amelyeket a legtöbb tűzfal nem fedez fel.

DNS-eltérítés: a DNS-eltérítés során a támadó átirányítja a lekérdezéseket egy másik tartománynév-kiszolgálóra. Ezt meg lehet tenni rosszindulatú programokkal vagy a DNS-kiszolgáló jogosulatlan módosításával. Bár az eredmény hasonló a DNS-hamisításhoz, ez alapvetően más támadás, mert a névszerveren lévő webhely DNS-rekordját célozza meg, nem pedig a feloldó gyorsítótárát.

NXDOMAIN támadás: ez egy olyan típusú DNS-árvíz támadás, ahol a támadó elárasztja a DNS-kiszolgálót kérésekkel, nem létező rekordokat kérve, hogy megkísérelje a szolgáltatás megtagadását a törvényes forgalom számára. Ezt kifinomult támadási eszközökkel lehet elérni, amelyek minden kéréshez automatikusan egyedi aldomaineket generálhatnak. Az NXDOMAIN támadások egy rekurzív feloldót is megcélozhatnak azzal a céllal, hogy a feloldó gyorsítótárát kéretlen kérésekkel töltsék meg.

Phantom domain attack: A phantom domain támadás hasonló eredménnyel jár, mint egy NXDOMAIN támadás egy DNS-feloldó ellen. A támadó egy csomó ‘fantom’ domain szervert állít fel, amelyek vagy nagyon lassan válaszolnak a kérésekre, vagy egyáltalán nem. A resolver ezután elárasztja a kéréseket ezekre a domainekre, és a resolver lekötve várja a válaszokat, ami lassú teljesítményhez és szolgáltatásmegtagadáshoz vezet.

véletlenszerű aldomain támadás: ebben az esetben a támadó DNS-lekérdezéseket küld egy legitim webhely több véletlenszerű, nem létező aldomainjére. A cél egy szolgáltatásmegtagadás létrehozása a domain mérvadó névszerveréhez, ami lehetetlenné teszi a webhely megkeresését a névszerverből. Mellékhatásként a támadót kiszolgáló internetszolgáltató is hatással lehet, mivel rekurzív megoldójuk gyorsítótárát rossz kérések töltik be.

Domain lock-up attack: A támadók ezt a támadási formát speciális tartományok és resolverek beállításával szervezik, hogy TCP kapcsolatokat hozzanak létre más legitim resolverekkel. Amikor a megcélzott resolverek kéréseket küldenek, ezek a tartományok véletlenszerű csomagok lassú folyamát küldik vissza, lekötve a resolver erőforrásait.

Botnet alapú CPE támadás: ezeket a támadásokat CPE eszközökkel (Ügyfélközponti berendezések) hajtják végre; ez olyan hardver, amelyet a szolgáltatók adnak ki ügyfeleik számára, például modemek, útválasztók, kábeldobozok stb.). A támadók veszélyeztetik a CPE-ket, és az eszközök egy botnet részévé válnak, amelyet véletlenszerű aldomain támadások végrehajtására használnak egy webhely vagy domain ellen.

mi a legjobb módja a DNS-alapú támadások elleni védelemnek?

a DNSSEC-en kívül a DNS-zóna üzemeltetője további intézkedéseket tehet a szerverek biztonsága érdekében. A túlellátás infrastruktúrája egy egyszerű stratégia a DDoS támadások leküzdésére. Egyszerűen fogalmazva: ha a névszervere több többszörösével képes kezelni a vártnál nagyobb forgalmat, akkor a kötetalapú támadásnak nehezebb elárasztania a szervert.

az Anycast routing egy másik praktikus eszköz, amely megzavarhatja a DDoS támadásokat. Az Anycast lehetővé teszi több szerver számára, hogy egyetlen IP-címet osszanak meg, így még akkor is, ha egy DNS-kiszolgáló leáll, továbbra is lesznek mások. A DNS-kiszolgálók biztonságának másik népszerű stratégiája a DNS-tűzfal.

mi az a DNS tűzfal?

a DNS tűzfal egy olyan eszköz, amely számos biztonsági és teljesítményszolgáltatást nyújt a DNS-kiszolgálók számára. A DNS-tűzfal a felhasználó rekurzív feloldója és az elérni kívánt webhely vagy szolgáltatás mérvadó névszervere között helyezkedik el. A tűzfal sebességkorlátozó szolgáltatásokat nyújthat a támadók leállításához, akik megpróbálják elárasztani a szervert. Ha a kiszolgáló támadás következtében vagy bármilyen más okból leállást tapasztal, a DNS-tűzfal a gyorsítótárból származó DNS-válaszok kiszolgálásával képes fenntartani az operátor webhelyét vagy szolgáltatását.

a biztonsági funkciók mellett a DNS-tűzfal olyan teljesítménymegoldásokat is kínál, mint a gyorsabb DNS-keresés és a sávszélesség-költségek csökkentése a DNS-operátor számára. Tudjon meg többet a Cloudflare DNS tűzfaláról.

a DNS tűzfal egy olyan eszköz, amely számos biztonsági és teljesítményszolgáltatást nyújt a DNS-kiszolgálók számára. A DNS-tűzfal a felhasználó rekurzív feloldója és az elérni kívánt webhely vagy szolgáltatás mérvadó névszervere között helyezkedik el. A tűzfal sebességkorlátozó szolgáltatásokat nyújthat a támadók leállításához, akik megpróbálják elárasztani a szervert.

Ha a szerver támadás következtében vagy bármilyen más okból leállást tapasztal, a DNS-tűzfal a gyorsítótárból származó DNS-válaszok kiszolgálásával képes fenntartani az operátor webhelyét vagy szolgáltatását. A biztonsági funkciók mellett a DNS-tűzfal olyan teljesítménymegoldásokat is kínálhat, mint a gyorsabb DNS-keresés és a sávszélesség-költségek csökkentése a DNS-operátor számára. Tudjon meg többet a Cloudflare DNS tűzfaláról.

A DNS mint biztonsági eszköz

a DNS-feloldók úgy is konfigurálhatók, hogy biztonsági megoldásokat nyújtsanak végfelhasználóik (az internetet böngészők) számára. Néhány DNS-feloldó olyan funkciókat kínál, mint a tartalomszűrés, amely blokkolhatja a rosszindulatú programokat és spameket terjesztő webhelyeket, valamint a botnet-védelem, amely blokkolja az ismert botnetekkel való kommunikációt. Ezek közül a biztonságos DNS-feloldók közül sok szabadon használható, és a felhasználó átválthat ezen rekurzív DNS-szolgáltatások egyikére a helyi útválasztó egyetlen beállításának megváltoztatásával. A Cloudflare DNS hangsúlyt fektet a biztonságra.

A DNS-lekérdezések privátak?

egy másik fontos DNS biztonsági probléma a felhasználói adatvédelem. A DNS-lekérdezések nincsenek titkosítva. Még akkor is, ha a felhasználók olyan DNS-feloldót használnak, mint az 1.1.1.1, amely nem követi nyomon tevékenységüket, a DNS-lekérdezések egyszerű szövegben utaznak az Interneten. Ez azt jelenti, hogy bárki, aki elfogja a lekérdezést, láthatja, hogy a felhasználó mely webhelyeket látogatja meg.

Ez a magánélet hiánya hatással van a biztonságra és bizonyos esetekben az emberi jogokra; ha a DNS-lekérdezések nem privátak, akkor könnyebbé válik a kormányok számára az Internet cenzúrázása és a támadók számára a felhasználók online viselkedésének nyomon követése.

a DNS over TLS és a DNS over HTTPS két szabvány a DNS-lekérdezések titkosítására annak érdekében, hogy megakadályozzák a külső felek olvasását. A Cloudflare DNS mindkét szabványt támogatja. A Cloudflare más szervezetekkel is együttműködik a DNS biztonságának javítása érdekében-például segítve a Mozillát a HTTPS-en keresztüli DNS engedélyezésében Firefox böngészőjében a felhasználók védelme érdekében.