Bezpieczeństwo DNS

dlaczego bezpieczeństwo DNS jest ważne?

standardowe zapytania DNS, które są wymagane dla prawie całego ruchu internetowego, stwarzają możliwości exploitów DNS, takich jak przejmowanie DNS i ataki na ścieżce. Ataki te mogą przekierować ruch przychodzący witryny na fałszywą kopię witryny, zbierając poufne informacje o użytkownikach i narażając firmy na dużą odpowiedzialność. Jednym z najbardziej znanych sposobów ochrony przed zagrożeniami DNS jest przyjęcie protokołu DNSSEC.

co to jest DNSSEC?

podobnie jak wiele protokołów internetowych, System DNS nie został zaprojektowany z myślą o bezpieczeństwie i zawiera kilka ograniczeń projektowych. Ograniczenia te, w połączeniu z postępem technologicznym, ułatwiły atakującym przejęcie funkcji wyszukiwania DNS w złośliwych celach, takich jak wysłanie użytkownika do fałszywej witryny internetowej, która może rozpowszechniać złośliwe oprogramowanie lub zbierać dane osobowe. DNS Security Extensions (DNSSEC) to protokół bezpieczeństwa stworzony w celu złagodzenia tego problemu. DNSSEC chroni przed atakami poprzez cyfrowe podpisywanie danych, aby zapewnić ich ważność. Aby zapewnić bezpieczne wyszukiwanie, podpisywanie musi nastąpić na każdym poziomie procesu wyszukiwania DNS.

podobnie jak wiele protokołów internetowych, System DNS nie został zaprojektowany z myślą o bezpieczeństwie i zawiera kilka ograniczeń projektowych. Ograniczenia te, w połączeniu z postępem technologicznym, ułatwiły atakującym przejęcie funkcji wyszukiwania DNS w złośliwych celach, takich jak wysłanie użytkownika do fałszywej witryny internetowej, która może rozpowszechniać złośliwe oprogramowanie lub zbierać dane osobowe.

DNS Security Extensions (DNSSEC) to protokół bezpieczeństwa stworzony w celu złagodzenia tego problemu. DNSSEC chroni przed atakami poprzez cyfrowe podpisywanie danych, aby zapewnić ich ważność. Aby zapewnić bezpieczne wyszukiwanie, podpisywanie musi nastąpić na każdym poziomie procesu wyszukiwania DNS.

ten proces podpisywania jest podobny do podpisywania dokumentu prawnego długopisem; ta osoba podpisuje się unikalnym podpisem, którego nikt inny nie może utworzyć, a biegły sądowy może spojrzeć na ten podpis i sprawdzić, czy dokument został podpisany przez tę osobę. Podpisy cyfrowe zapewniają, że dane nie zostały naruszone.

DNSSEC implementuje hierarchiczną politykę podpisywania cyfrowego na wszystkich warstwach DNS. Na przykład w przypadku „google.com’ lookup, główny serwer DNS podpisze klucz dla serwera nazw. COM, a serwer nazw. COM podpisze klucz dla google.com ’ s authoritative nameserver.

chociaż lepsze zabezpieczenia są zawsze preferowane, DNSSEC został zaprojektowany tak, aby był kompatybilny wstecz, aby zapewnić, że tradycyjne wyszukiwanie DNS nadal działa poprawnie, chociaż bez dodatkowego bezpieczeństwa. DNSSEC ma współpracować z innymi środkami bezpieczeństwa, takimi jak SSL/TLS w ramach holistycznej strategii bezpieczeństwa w Internecie.

DNSSEC tworzy pociąg zaufania rodzic-dziecko, który podróżuje aż do strefy korzenia. Ten łańcuch zaufania nie może zostać naruszony na żadnej warstwie DNS, w przeciwnym razie żądanie stanie się otwarte na atak na ścieżce.

aby zamknąć łańcuch zaufania, sama strefa korzenia musi zostać zatwierdzona (udowodniona, że jest wolna od manipulacji lub oszustw), a w rzeczywistości odbywa się to za pomocą ludzkiej interwencji. Co ciekawe, w tak zwanej ceremonii podpisania strefy korzenia, wybrane osoby z całego świata spotykają się, aby podpisać root DNSKEY RRSET w sposób publiczny i kontrolowany.

oto bardziej szczegółowe wyjaśnienie działania DNSSEC>>>>

jakie są typowe ataki z udziałem DNS?

DNSSEC jest potężnym protokołem bezpieczeństwa, ale niestety nie jest obecnie powszechnie stosowany. Ten brak wdrożenia w połączeniu z innymi potencjalnymi lukami w zabezpieczeniach, oprócz faktu, że DNS jest integralną częścią większości żądań internetowych, sprawia, że DNS jest głównym celem złośliwych ataków. Atakujący znaleźli wiele sposobów na celowanie i wykorzystywanie serwerów DNS. Oto niektóre z najczęstszych:

zatrucie DNS spoofing / cache: jest to atak, w którym fałszywe dane DNS są wprowadzane do pamięci podręcznej resolvera DNS, co powoduje, że resolver zwraca nieprawidłowy adres IP dla domeny. Zamiast przejść do właściwej strony internetowej, ruch może zostać przekierowany na złośliwą maszynę lub gdziekolwiek indziej, czego chce atakujący; często będzie to replika oryginalnej strony wykorzystywanej do złośliwych celów, takich jak rozpowszechnianie złośliwego oprogramowania lub zbieranie informacji logowania.

tunelowanie DNS: ten atak wykorzystuje inne protokoły do tunelowania przez zapytania i odpowiedzi DNS. Atakujący mogą używać SSH, TCP lub HTTP do przekazywania złośliwego oprogramowania lub skradzionych informacji do zapytań DNS, niewykrytych przez większość zapór sieciowych.

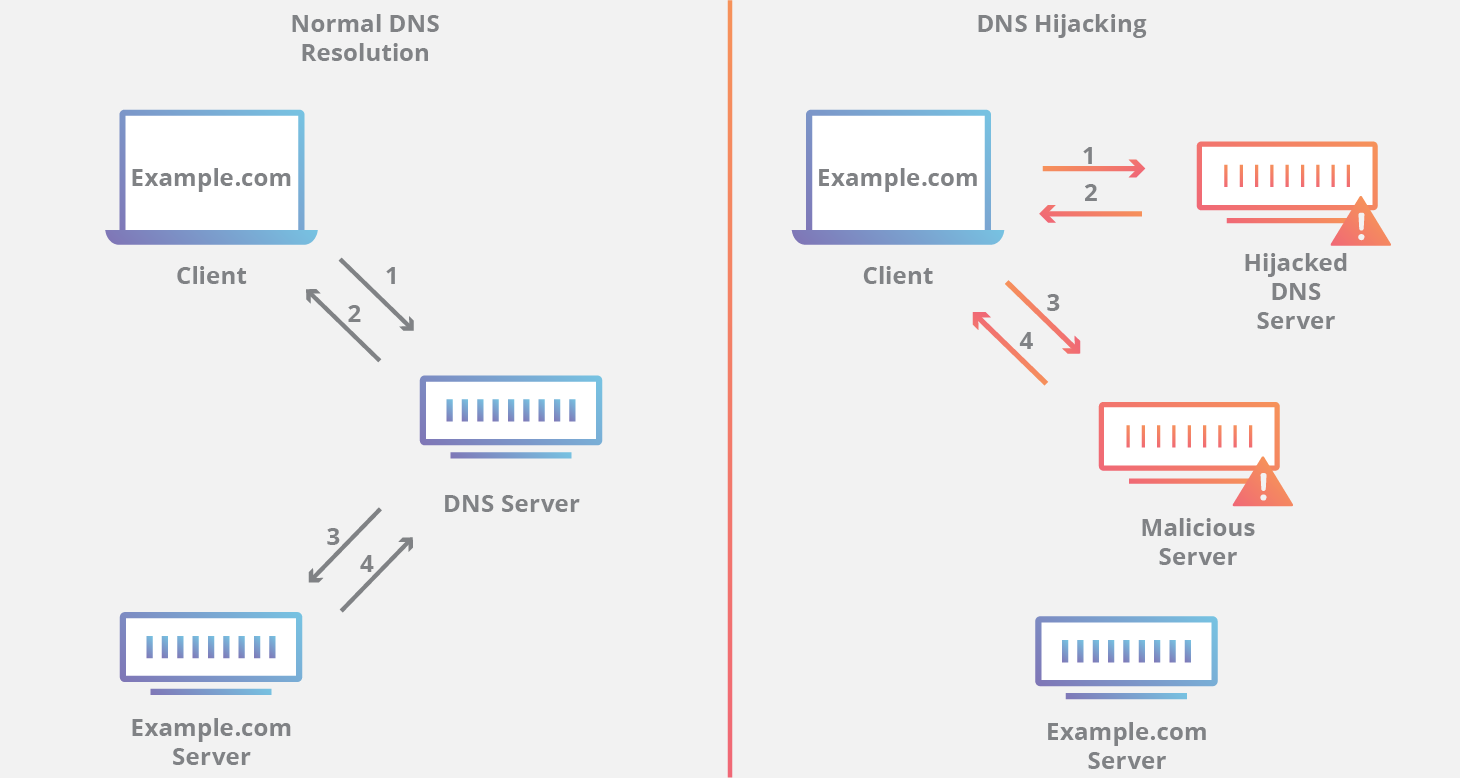

DNS hijacking: w DNS hijacking atakujący przekierowuje zapytania do innego serwera nazw domen. Można to zrobić za pomocą złośliwego oprogramowania lub nieautoryzowanej modyfikacji serwera DNS. Chociaż wynik jest podobny do spoofingu DNS, jest to zasadniczo inny atak, ponieważ atakuje rekord DNS strony internetowej na serwerze nazw, a nie pamięć podręczną resolvera.

atak NXDOMAIN: jest to rodzaj ataku DNS flood, w którym atakujący zalewa serwer DNS żądaniami, prosząc o rekordy, które nie istnieją, w celu wywołania odmowy usługi dla legalnego ruchu. Można to osiągnąć za pomocą zaawansowanych narzędzi ataku, które mogą automatycznie generować unikalne subdomeny dla każdego żądania. Ataki NXDOMAIN mogą również celować w rekurencyjny resolver w celu wypełnienia pamięci podręcznej resolvera żądaniami-śmieciami.

Phantom domain attack: atak phantom domain ma podobny wynik do ataku NXDOMAIN na resolver DNS. Atakujący konfiguruje kilka serwerów domen „phantom”, które albo reagują na żądania bardzo powoli, albo wcale. Resolver jest następnie atakowany przez powódź żądań do tych domen, a resolver jest związany czekaniem na odpowiedzi, co prowadzi do spowolnienia wydajności i odmowy świadczenia usług.

Random subdomain attack: w tym przypadku atakujący wysyła zapytania DNS dla kilku losowych, nieistniejących subdomen jednej legalnej witryny. Celem jest stworzenie usługi denial-of-service dla autorytatywnego serwera nazw domeny, co uniemożliwia wyszukiwanie witryny z serwera nazw. Efektem ubocznym może być również wpływ na dostawcę usług internetowych obsługującego atakującego, ponieważ pamięć podręczna rekurencyjnego resolvera będzie ładowana z błędnymi żądaniami.

domain lock-up attack: atakujący organizują tę formę ataku, konfigurując specjalne domeny i resolvery do tworzenia połączeń TCP z innymi legalnymi resolverami. Kiedy docelowe resolvery wysyłają żądania, domeny te odsyłają powolne strumienie losowych pakietów, wiążąc zasoby resolvera.

atak CPE oparty na Botnecie: ataki te są przeprowadzane przy użyciu urządzeń CPE (urządzenia klienta; jest to sprzęt udostępniany przez dostawców usług do użytku przez ich klientów, taki jak modemy, routery, skrzynki kablowe itp.). Atakujący naruszają CPE, a urządzenia stają się częścią botnetu, używanego do wykonywania losowych ataków na subdomeny przeciwko jednej witrynie lub domenie.

jaki jest najlepszy sposób ochrony przed atakami DNS?

oprócz DNSSEC, operator strefy DNS może podjąć dalsze działania w celu zabezpieczenia swoich serwerów. Nadmiarowa Infrastruktura jest jedną z prostych strategii zwalczania ataków DDoS. Mówiąc najprościej, jeśli twój serwer nazw może obsłużyć kilka razy więcej ruchu niż się spodziewasz, trudniej jest zaatakować twój serwer w oparciu o woluminy.

routing Anycast to kolejne przydatne narzędzie, które może zakłócać ataki DDoS. Anycast pozwala wielu serwerom udostępniać jeden adres IP, więc nawet jeśli jeden serwer DNS zostanie zamknięty,nadal będą Inne Serwery. Inną popularną strategią zabezpieczenia serwerów DNS jest zapora DNS.

co to jest zapora DNS?

zapora DNS to narzędzie, które może zapewnić szereg usług bezpieczeństwa i wydajności serwerów DNS. Zapora DNS znajduje się pomiędzy rekurencyjnym resolverem użytkownika a autorytatywnym serwerem nazw witryny lub usługi, do której próbuje dotrzeć. Zapora ogniowa może zapewnić usługi ograniczające szybkość, aby zamknąć atakujących próbujących przeciążyć serwer. Jeśli serwer doświadczy przestoju w wyniku ataku lub z jakiegokolwiek innego powodu, zapora DNS może utrzymać witrynę lub usługę operatora, serwując odpowiedzi DNS z pamięci podręcznej.

oprócz funkcji bezpieczeństwa, zapora DNS może również zapewnić rozwiązania wydajnościowe, takie jak Szybsze wyszukiwanie DNS i zmniejszone koszty przepustowości dla operatora DNS. Dowiedz się więcej o zaporze DNS Cloudflare.

zapora DNS to narzędzie, które może zapewnić szereg usług bezpieczeństwa i wydajności serwerów DNS. Zapora DNS znajduje się pomiędzy rekurencyjnym resolverem użytkownika a autorytatywnym serwerem nazw witryny lub usługi, do której próbuje dotrzeć. Zapora ogniowa może zapewnić usługi ograniczające szybkość, aby zamknąć atakujących próbujących przeciążyć serwer.

Jeśli serwer doświadczy przestoju w wyniku ataku lub z jakiegokolwiek innego powodu, zapora DNS może utrzymać witrynę lub usługę operatora, serwując odpowiedzi DNS z pamięci podręcznej. Oprócz funkcji bezpieczeństwa zapora DNS może również zapewniać rozwiązania wydajnościowe, takie jak Szybsze wyszukiwanie DNS i zmniejszone koszty przepustowości dla operatora DNS. Dowiedz się więcej o zaporze DNS Cloudflare.

DNS jako narzędzie bezpieczeństwa

resolvery DNS mogą być również skonfigurowane w celu zapewnienia rozwiązań bezpieczeństwa dla użytkowników końcowych (osób przeglądających Internet). Niektóre resolvery DNS oferują takie funkcje, jak filtrowanie treści, które może blokować witryny znane z dystrybucji złośliwego oprogramowania i spamu oraz ochronę botnetu, która blokuje komunikację ze znanymi botnetami. Wiele z tych bezpiecznych resolverów DNS jest darmowych, a użytkownik może przełączyć się na jedną z tych rekurencyjnych usług DNS, zmieniając jedno ustawienie w lokalnym routerze. Cloudflare DNS kładzie nacisk na bezpieczeństwo.

czy zapytania DNS są prywatne?

kolejnym ważnym problemem bezpieczeństwa DNS jest prywatność użytkowników. Zapytania DNS nie są szyfrowane. Nawet jeśli użytkownicy używają resolver DNS jak 1.1.1.1, który nie śledzi ich działań, zapytania DNS podróżują przez Internet w zwykłym tekście. Oznacza to, że każdy, kto przechwytuje zapytanie, może zobaczyć, które strony internetowe odwiedza użytkownik.

ten brak prywatności ma wpływ na bezpieczeństwo, a w niektórych przypadkach na prawa człowieka; jeśli zapytania DNS nie są prywatne, łatwiej jest rządom cenzurować Internet i atakującym śledzić zachowania użytkowników w Internecie.

DNS przez TLS i DNS przez HTTPS to dwa standardy szyfrowania zapytań DNS, aby uniemożliwić stronom zewnętrznym ich odczytanie. CloudFlare DNS obsługuje oba te standardy. Cloudflare współpracuje również z innymi organizacjami, aby poprawić bezpieczeństwo DNS-na przykład pomagając Mozilli włączyć DNS przez HTTPS w przeglądarce Firefox w celu ochrony użytkowników.