DNS security

Why is DNS security important?

consultas padrão de DNS, que são necessárias para quase todo o tráfego da web, criam oportunidades para as façanhas de DNS, tais como sequestros de DNS e ataques no caminho. Estes ataques podem redirecionar o tráfego de entrada de um site para uma cópia falsa do site, coletando informações sensíveis do Usuário e expondo as empresas a grande responsabilidade. Uma das formas mais conhecidas de proteger contra ameaças DNS é adotar o protocolo DNSSEC.o que é o DNSSEC?

como muitos protocolos de Internet, o sistema DNS não foi projetado com segurança em mente e contém várias limitações de design. Essas limitações, combinadas com os avanços na tecnologia, tornaram fácil para os atacantes sequestrar uma pesquisa DNS para fins maliciosos, como o envio de um usuário para um site fraudulento que pode distribuir malware ou coletar informações pessoais. DNS Security Extensions (DNSSEC) é um protocolo de segurança criado para mitigar este problema. A DNSSEC protege contra ataques através da assinatura digital de dados para ajudar a garantir a sua validade. A fim de garantir uma consulta segura, a Assinatura deve acontecer em todos os níveis no processo de consulta DNS.como muitos protocolos de Internet, o sistema DNS não foi projetado com segurança em mente e contém várias limitações de design. Essas limitações, combinadas com os avanços na tecnologia, tornaram fácil para os atacantes sequestrar uma pesquisa DNS para fins maliciosos, como o envio de um usuário para um site fraudulento que pode distribuir malware ou coletar informações pessoais.

DNS Security Extensions (DNSSEC) é um protocolo de segurança criado para mitigar este problema. A DNSSEC protege contra ataques através da assinatura digital de dados para ajudar a garantir a sua validade. A fim de garantir uma consulta segura, a Assinatura deve acontecer em todos os níveis no processo de consulta DNS.

Este processo de assinatura é semelhante a alguém assinar um documento legal com uma caneta; que a pessoa assina com uma única assinatura, que ninguém mais pode criar, e um perito judicial, pode olhar que a assinatura e verificar que o documento foi assinado por pessoa. Estas assinaturas digitais garantem que os dados não foram adulterados.

DNSSEC implementa uma política hierárquica de assinatura digital em todas as camadas de DNS. Por exemplo, no caso de a “google.com’ pesquisa, um servidor de DNS raiz assinaria uma chave para o servidor de nomes .COM, e o servidor de nomes .COM assinaria então uma chave para google.com o autor do servidor de nomes.

embora a segurança melhorada é sempre preferida, DNSSEC é projetado para ser compatível para trás para garantir que as pesquisas tradicionais DNS ainda resolver corretamente, embora sem a segurança adicionada. A DNSSEC deve trabalhar com outras medidas de segurança, como SSL / TLS, como parte de uma estratégia holística de segurança na Internet.

DNSSEC cria um trem de confiança pai-filho que percorre todo o caminho até a zona raiz. Esta cadeia de confiança não pode ser comprometida em nenhuma camada de DNS, ou então o pedido se abrirá para um ataque no caminho.

para fechar a cadeia de confiança, a própria zona raiz precisa ser validada (provada estar livre de adulteração ou fraude), e isso é realmente feito usando a intervenção humana. Curiosamente, no que é chamado de uma cerimônia de assinatura da zona raiz, indivíduos selecionados de todo o mundo se reúnem para assinar o rrset raiz DNSKEY de uma forma pública e auditada.

Aqui está uma explicação mais detalhada de como o DNSSEC obras >>>

o Que são alguns ataques comuns envolvendo o DNS?

DNSSEC é um poderoso protocolo de segurança, mas infelizmente não é atualmente universalmente adotado. Esta falta de adoção, juntamente com outras vulnerabilidades potenciais, além do fato de que o DNS é parte integrante da maioria dos pedidos da Internet, faz do DNS um alvo principal para ataques maliciosos. Os atacantes encontraram uma série de maneiras de atingir e explorar servidores DNS. Aqui estão alguns dos mais comuns:

DNS spoofing/cache poisoning: This is an attack where forged DNS data is introduced into a DNS resolver’s cache, resulting in the resolver returning an incorrect IP address for a domain. Em vez de ir para o site correto, o tráfego pode ser desviado para uma máquina maliciosa ou em qualquer outro lugar que o atacante deseja; muitas vezes isso será uma réplica do site original usado para fins maliciosos, como a distribuição de malware ou coleta de informações de login.

DNS tunneling: This attack uses other protocols to tunnel through DNS queries and responses. Atacantes podem usar SSH, TCP, ou HTTP para passar malware ou informações roubadas em consultas DNS, sem ser detectado pela maioria das firewalls.

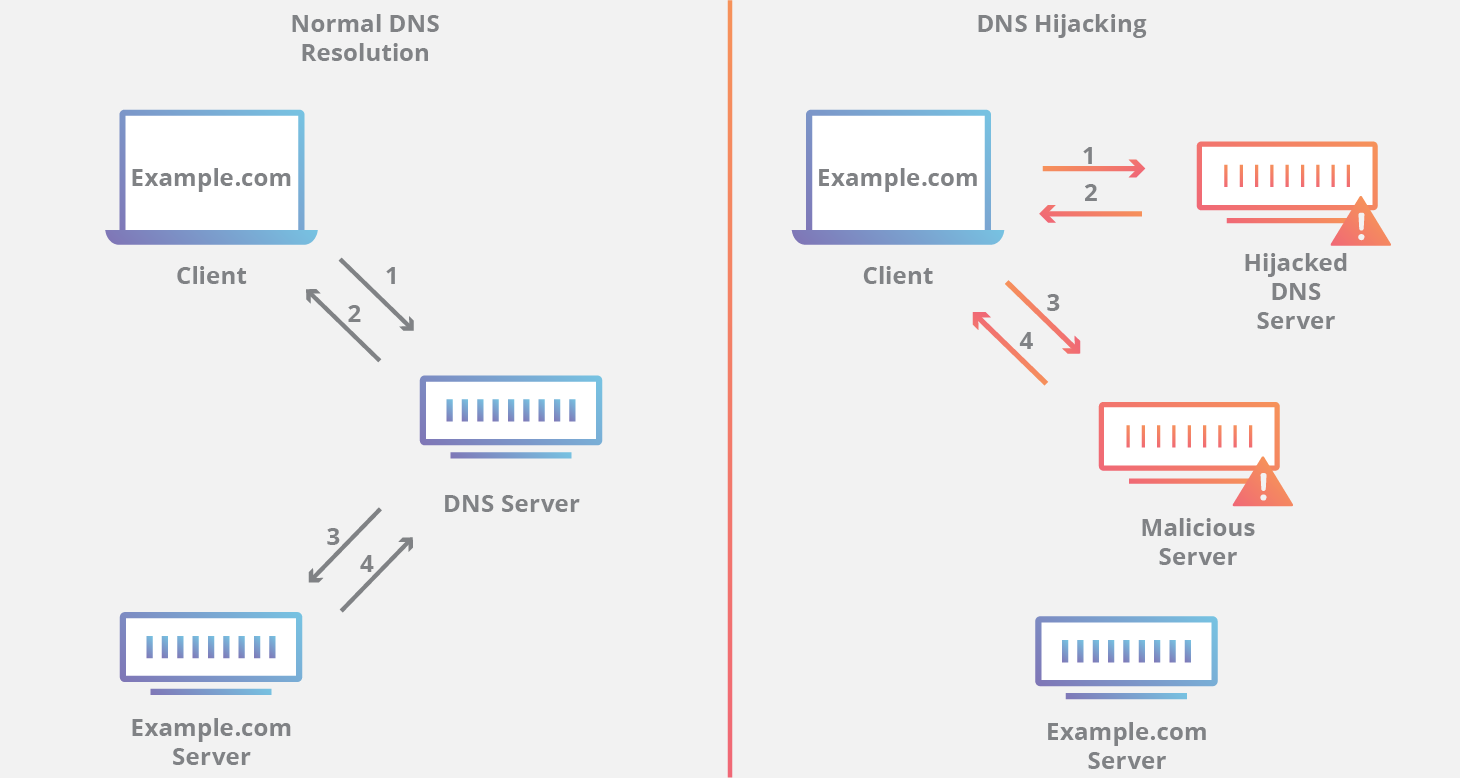

DNS hijacking: em DNS hijacking o atacante redireciona consultas para um servidor de nomes de domínio diferente. Isto pode ser feito com malware ou com a modificação não autorizada de um servidor DNS. Embora o resultado seja semelhante ao do DNS spoofing, este é um ataque fundamentalmente diferente porque ele tem como alvo o registro DNS do site no servidor de nomes, ao invés de um cache do resolver.

NXDOMAIN ataque: Esse é um tipo de DNS ataque de inundação, onde um invasor inunda um servidor de DNS com pedidos, pedindo para registros que não existem, em uma tentativa para causar um ataque de negação de serviço para o tráfego legítimo. Isto pode ser realizado usando sofisticadas ferramentas de ataque que podem auto-gerar subdomínios únicos para cada pedido. Os ataques de NXDOMAIN também podem atingir um resolvedor recursivo com o objetivo de encher o cache do resolvedor com pedidos de lixo.

Phantom domain attack: A phantom domain attack has a similar result to an NXDOMAIN attack on a DNS resolver. O atacante configura um monte de servidores de domínio ‘phantom’ que ou respondem aos pedidos muito lentamente ou não respondem de todo. O resolvedor é então atingido com uma inundação de pedidos para estes domínios e o resolvedor fica amarrado à espera de respostas, levando a um desempenho lento e negação de serviço.

subdomain Attack Aleatório: neste caso, o atacante envia consultas DNS para vários subdomínios aleatórios e inexistentes de um site legítimo. O objetivo é criar um denial-of-service para o servidor de nomes autoritários do domínio, tornando impossível procurar o site a partir do servidor de nomes. Como um efeito colateral, o ISP servindo o atacante também pode ser impactado, como o cache do resolvedor recursivo será carregado com pedidos ruins.

bloqueio de domínio ataque: os atacantes orquestram esta forma de ataque através da criação de domínios especiais e resolvers para criar conexões TCP com outros resolvedores legítimos. Quando os resolvedores destinatários enviam pedidos, estes domínios enviam fluxos lentos de pacotes aleatórios, amarrando os recursos do resolvedor.ataque CPE baseado em Botnet: estes ataques são realizados utilizando dispositivos CPE (Equipamento de instalação de clientes); trata-se de hardware fornecido pelos prestadores de serviços para utilização pelos seus clientes, tais como modems, routers, cable boxes, etc.). Os atacantes comprometem o CPEs e os dispositivos tornam-se parte de um botnet, usado para executar ataques subdomínios aleatórios contra um site ou domínio.qual é a melhor maneira de proteger contra ataques baseados em DNS?

além de DNSSEC, um operador de uma zona DNS pode tomar outras medidas para proteger seus servidores. A infra-estrutura de reabastecimento excessivo é uma estratégia simples para superar ataques de DDoS. Simplificando, se seu servidor de nomes pode lidar com vários múltiplos mais tráfego do que você espera, é mais difícil para um ataque baseado em volume sobrecarregar o seu servidor.o roteamento de Anycast é outra ferramenta útil que pode interromper ataques de DDoS. Anycast permite que vários servidores compartilhem um único endereço IP, então mesmo que um servidor DNS seja desligado, ainda haverá outros em funcionamento. Outra estratégia popular para garantir servidores DNS é uma firewall DNS.

o que é uma firewall DNS?

uma firewall DNS é uma ferramenta que pode fornecer uma série de serviços de segurança e desempenho para servidores DNS. Um firewall DNS fica entre o resolvedor recursivo de um usuário e o servidor de nomes autoritários do site ou serviço que eles estão tentando alcançar. O firewall pode fornecer serviços de limitação de taxa para desligar atacantes tentando sobrecarregar o servidor. Se o servidor experimentar o tempo de inatividade como resultado de um ataque ou por qualquer outra razão, o firewall DNS pode manter o site ou serviço do operador acima, servindo respostas DNS do cache.

além de seus recursos de segurança, um firewall DNS também pode fornecer soluções de desempenho, tais como pesquisas mais rápidas de DNS e custos reduzidos de largura de banda para o operador DNS. Saiba mais sobre a firewall DNS da Cloudflare.

um firewall DNS é uma ferramenta que pode fornecer uma série de serviços de segurança e desempenho para servidores DNS. Um firewall DNS fica entre o resolvedor recursivo de um usuário e o servidor de nomes autoritários do site ou serviço que eles estão tentando alcançar. O firewall pode fornecer serviços de limitação de taxa para desligar atacantes tentando sobrecarregar o servidor.

If the server does experience downtime as the result of an attack or for any other reason, the DNS firewall can keep the operator’s site or service up by serving DNS responses from cache. Além de seus recursos de segurança, um firewall DNS também pode fornecer soluções de desempenho, tais como pesquisas mais rápidas de DNS e custos reduzidos de largura de banda para o operador DNS. Saiba mais sobre a firewall DNS da Cloudflare.

DNS como uma ferramenta de segurança

DNS resolvers também pode ser configurado para fornecer soluções de segurança para seus usuários finais (pessoas navegando na Internet). Alguns resolvers DNS fornecem recursos como filtragem de conteúdo, que podem bloquear sites conhecidos por distribuir malware e spam, e proteção botnet, que bloqueia a comunicação com botnets conhecidos. Muitos desses resolvedores DNS seguros são livres de usar e um usuário pode mudar para um desses serviços DNS recursivos, mudando uma única configuração em seu roteador local. Cloudflare DNS tem ênfase na segurança.

as consultas DNS são privadas?

outra importante questão de segurança DNS é a privacidade do Usuário. As consultas DNS não estão encriptadas. Mesmo que os usuários usem um resolvedor DNS como o 1.1.1.1 que não acompanha as suas actividades, as consultas DNS viajam pela Internet em texto simples. Isto significa que qualquer pessoa que intercepte a consulta pode ver quais sites o usuário está visitando.

esta falta de Privacidade tem um impacto na segurança e, em alguns casos, nos direitos humanos; se as consultas DNS não são privadas, então torna-se mais fácil para os governos censurar a Internet e para os atacantes para perseguir o comportamento on-line dos usuários.

DNS sobre TLS e DNS sobre HTTPS são dois padrões para encriptar consultas DNS, a fim de evitar que as partes externas sejam capazes de lê-los. A Cloudflare DNS apoia ambas as normas. Cloudflare também é parceiro de outras organizações para ajudar a melhorar a segurança do DNS — por exemplo, ajudando o Mozilla a permitir o DNS sobre HTTPS em seu navegador Firefox, a fim de proteger os usuários.